صدها سرور Citrix NetScaler ADC و Gateway در یک حمله سایبری بزرگ هک شدند

1402/05/15

intel Downfall: کشف حفره امنیتی خطرناک در CPU اینتل

1402/05/24

آسیبپذیری جدید تجزیهوتحلیل URL پایتون، حملات تزریق فرمان را فعال میکند.

Site Admin 0

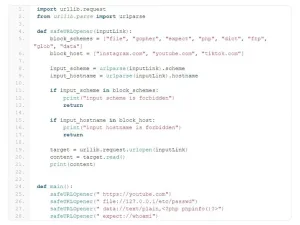

یک آسیبپذیری با شدت بالا در تابع پردازش URL پایتون شناساییشده است که میتوان از آن برای دور زدن روشهای فیلترینگ دامنه یا پروتکل استفاده کرد که با استفاده از یک blocklist پیادهسازی شدهاند، و درنهایت منجر به خواندن فایل و اجرای دستورات دلخواه میشود.

مرکز هماهنگی CERT (CERT/CC) در یک هشدار منتشرشده در روز جمعه اعلام کرد: “تابع urlparse در مواقعی که کل URL با کاراکترهای خالی آغاز میشود، مشکلی در تجزیهوتحلیل دارد.” این مشکل هر دو مورد مربوط به پردازش hostname and scheme و درنهایت باعث بروز مشکل در متد blocklist خواهد شد.

این آسیبپذیری با شناسه CVE-2023-24329 شناساییشده است و امتیاز CVSS آن ۷٫۵ میباشد. پژوهشگر امنیتی Yebo Cao بهعنوان کشف کننده و گزارش دهنده این مشکل در ماه اوت ۲۰۲۲ شناختهشده است. این مسئله در نسخههای زیر آدرسدهی شده است:

• >= 3.12

• ۳٫۱۱٫x >= 3.11.4

• ۳٫۱۰٫x >= 3.10.12

• ۳٫۹٫x >= 3.9.17

• ۳٫۸٫x >= 3.8.17, and

• ۳٫۷٫x >= 3.7.17

urllib.parse یک تابع تجزیه پرکاربرد است که تجزیه URL ها را به اجزای تشکیلدهنده آن یا ترکیب اجزای یکرشته URL را ممکن میکند.

CVE-2023-24329 ناشی از عدم اعتبارسنجی ورودی به وجود میآید، بهطوریکه منجر به ایجاد یک شرایط میشود که امکان دور زدن روشهای blocklist با ارائه یک URL که با کاراکترهای خالی آغاز میشود مثل، (e.g., ” https://youtube[.]com”) فراهم میشود.

کائو میگوید: «اگرچه blocklist یک انتخاب پایینتر در نظر گرفته میشود، اما سناریوهای زیادی وجود دارد که در آن blocklist هنوز موردنیاز است. “این آسیبپذیری به مهاجم کمک میکند تا از حفاظتهای تعیینشده توسط توسعهدهنده برای طرح و کاربر را دور بزند. انتظار میرود این آسیبپذیری به SSRF و RCE در طیف وسیعی از سناریوها کمک کند.”

منبع

مطالب مرتبط

آسیبپذیری حیاتی MikroTik RouterOS

کشف آسیبپذیری جدید روی Zimbra

کشف ۳ حفره امنیتی در محصولات سیسکو