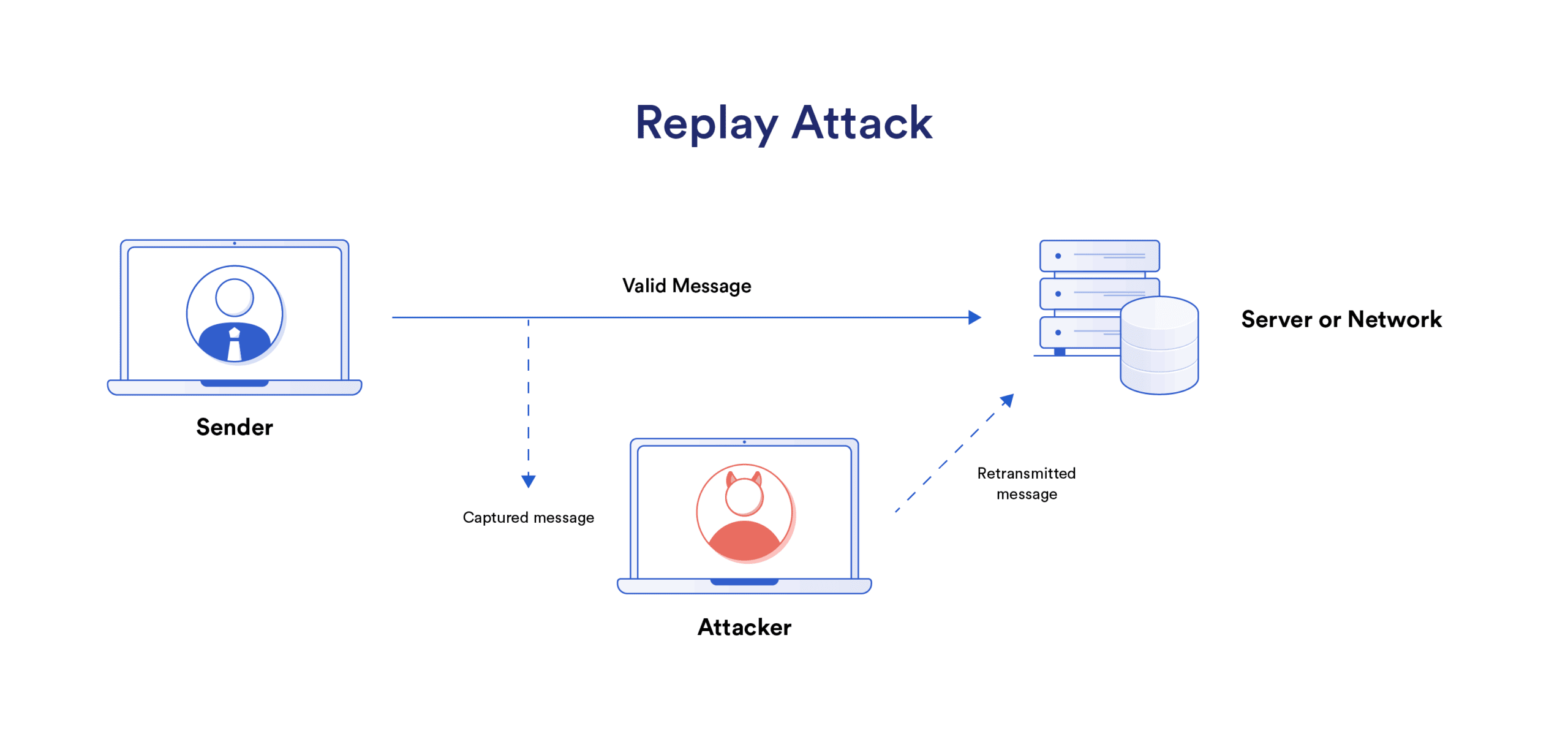

Replay Attack یکی از سادهترین و در عین حال خطرناکترین حملات شبکهای است که در آن مهاجم دادههای در حال انتقال را شنود و ضبط کرده و همان پیامها را بدون نیاز به رمزگشایی دوباره برای مقصد ارسال میکند. در این حالت سیستم مقصد تصور میکند پیام، واقعی و تازه است؛ در حالی که مهاجم فقط نسخه تکراری پیام را بازپخش کرده است. همین ویژگی باعث شده این حمله با نام Replay شناخته شود.

این نوع حمله بهخصوص در سیستمهای احراز هویت، تراکنشهای مالی، شبکههای وایفای ناامن، پروتکلهای ضعیف و سامانههایی که زمان یا شناسه یکتا را بررسی نمیکنند، بسیار رایج است. به همین دلیل Replay Attack در کنار حملات سختافزاری مدرنی مثل Retbleed، به عنوان تهدیدی جدی برای امنیت دادهها شناخته میشود.

حمله Replay Attack چگونه انجام میشود؟

Replay Attack معمولاً در سه مرحله انجام میشود:

۱. شنود دادهی در حال انتقال

مهاجم با استفاده از Packet Sniffer یا قرار گرفتن در نقش Man-in-the-Middle بستههای اطلاعاتی مثل رمز عبور، تراکنش، توکن نشست یا دادههای دسترسی را ضبط میکند.

۲. ذخیرهسازی دادهها

دادههای شنود شده ذخیره میشوند تا مهاجم در زمان مناسب از آنها استفاده کند. این دادهها معمولاً بدون رمزگشایی قابل سوءاستفاده هستند.

۳. ارسال مجدد پیام

در مرحله نهایی، همان پیام بدون تغییر دوباره ارسال (Replay) میشود تا سیستم مقصد فریب بخورد و آن را یک تراکنش یا درخواست معتبر فرض کند.

انواع Replay Attack

۱. Credential Replay

استفاده مجدد از نام کاربری و رمز عبور ضبطشده برای ورود غیرمجاز.

۲. Session Replay

ارسال دوباره کوکی یا Session Token برای سرقت نشست کاربر.

۳. Transaction Replay

تکرار تراکنشهای مالی و ایجاد پرداختهای غیرمجاز.

۴. Data Replay

ارسال دوباره بستههای داده بهمنظور دستکاری، اختلال یا دور زدن کنترلها.

۵. Biometric Replay

استفاده دوباره از دادههای بیومتریک ضبطشده (اثر انگشت، چهره و …).

۶. Replay با پیشبینی Sequence Number

حدس زدن ترتیب بستهها برای شبیهسازی ارتباط معتبر.

کدام فناوریها در برابر Replay Attack آسیبپذیرترند؟

برخی پروتکلها و تکنولوژیها نسبت به Replay Attack ضعف بیشتری دارند، از جمله:

RFID و کارتهای بدون تماس به دلیل نداشتن رمزنگاری

NTLM به خاطر توکنهای قابل پیشبینی

RADIUS در نسخههای قدیمی

HTTP Basic Authentication به دلیل ارسال رمزعبور بهصورت Base64 یا متن ساده

در مقابل، حملاتی مثل Retbleed مستقیماً به پردازنده حمله میکنند، اما Replay Attack بیشتر به ضعف پروتکلها و ساختار شبکه مرتبط است.

چگونه از Replay Attack جلوگیری کنیم؟

برای جلوگیری از Replay Attack، چندین راهکار کلیدی وجود دارد:

استفاده از امضای دیجیتال

تأیید منبع پیام و جلوگیری از بازپخش پیامهای قدیمی.

رمزنگاری ترافیک

TLS، HTTPS یا IPsec شنود داده را بیاثر میکنند.

شناسههای یکتا (Nonce و UUID)

هر پیام یک شناسه غیرقابل تکرار دارد.

استفاده از Timestamp

اگر پیام خارج از بازه زمانی معتبر باشد، رد میشود.

بررسی یکپارچگی پیام (Integrity Checks)

تشخیص هرگونه تغییر یا دستکاری.

مدیریت امن نشست

چرخش Session ID و تنظیم Session Timeout کوتاه.

فعالسازی احراز هویت چندعاملی (MFA)

حتی اگر مهاجم داده قبلی را ارسال کند، بدون فاکتور دوم موفق نمیشود

Replay Attack یکی از رایجترین روشهای سرقت اطلاعات در شبکه است که با بازپخش دادههای ضبطشده، سیستمها را فریب میدهد. با وجود پیشرفتهایی مانند حملات مبتنی بر پردازنده مثل Retbleed، Replay Attack همچنان تهدیدی جدی در وبسایتها، APIها، پروتکلهای قدیمی و سیستمهای مالی است.

اجرای روشهایی مانند امضاهای دیجیتال، رمزنگاری قوی، Nonce، Timestamp و MFA میتواند تا حد زیادی این حمله را بیاثر کند.

سوالات متداول

Replay Attack چیست؟

Replay Attack یک حمله سایبری است که در آن مهاجم دادههای در حال انتقال را شنود و ضبط کرده و همان پیام را بدون تغییر دوباره برای مقصد ارسال میکند. هدف این است که سیستم فریب خورده و پیام تکراری را معتبر تشخیص دهد.

چرا Replay Attack خطرناک است؟

زیرا مهاجم بدون نیاز به رمزگشایی یا دانستن محتوای پیام، میتواند تراکنشها، درخواستهای ورود یا دادههای حساس را بازپخش کرده و به سیستمهای مالی، احراز هویت یا سرویسهای آنلاین نفوذ کند.

چه تفاوتی بین Replay Attack و Man-in-the-Middle وجود دارد؟

در MITM مهاجم ارتباط را کنترل و حتی تغییر میدهد، اما در Replay Attack فقط پیام ضبطشده را دوباره ارسال میکند؛ بدون دستکاری یا فهم محتوا.

Replay Attack چگونه کار میکند؟

این حمله در سه مرحله انجام میشود:

شنود پیامهای در حال انتقال

ذخیرهسازی دادهها

بازپخش پیامها بدون تغییر برای فریب سیستم مقصد

کدام سیستمها بیشتر در معرض Replay Attack هستند؟

سیستمهای مالی و تراکنشهای آنلاین

پروتکلهای قدیمی مثل NTLM

شبکههای Wi-Fi ناامن

RFID و کارتهای بدون تماس

APIها و سرویسهایی که Nonce یا Timestamp ندارند