مقایسه NetBackup و Backup Exec | بهترین نرمافزار بکاپ

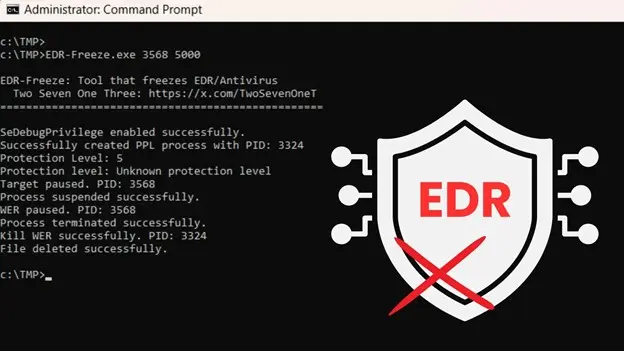

1404/06/30گروهی از محققان ابزار جدیدی به نام EDR-Freeze را معرفی کردهاند که میتواند راهکارهای EDR و آنتیویروس را در حالتی معلق قرار دهد و عملاً آنها را به کُما (coma) ببرد. این ابزار که بهعنوان یک proof-of-concept عرضه شده، روش جدید و نسبتاً پنهانتری نسبت به حملات Bring Your Own Vulnerable Driver (BYOVD) ارائه میدهد.

طبق گزارش Zero Salarium، نکته کلیدی EDR-Freeze استفاده از تابع داخلی ویندوز به نام MiniDumpWriteDump است؛ تابعی از کتابخانه DbgHelp که برای گرفتن یک minidump تصویری از حافظه یک فرایند به منظور اشکالزدایی، طراحی شده است. برای ایجاد یک dump بدون خراب شدن دادهها، این تابع تمام threadهای فرایند هدف را هنگام اجرا موقتاً متوقف (suspend) میکند. محققان نشان دادهاند که میتوان این تعلیق زمان کوتاه را به گونهای طولانی کرد که فرایند هدف تا زمان خاتمه دادن فرایند ایجادکننده dump، در حالت تعلیق باقی بماند.

آنچه EDR-Freeze را متمایز میکند، عدم نیاز به نصب درایورهای آسیبپذیر ثالث است: به جای روشهای BYOVD، این ابزار از مؤلفههای مشروع سیستمعامل ویندوز سوءاستفاده میکند و کل فرایند را از طریق کد در حالت کاربر (user-mode) اجرا میکند؛ روشی که احتمال شناسایی و به وجود آمدن ناپایداری سیستم را کاهش میدهد.

یک مانع مهم در مسیر این حمله، محافظت PPL (Protected Process Light) است که فرایندهای EDR و آنتیویروس را از دستکاری محافظت میکند. پژوهشگران برای عبور از این لایه امنیتی از WerFaultSecure.exe، بخشی از سرویس Windows Error Reporting (WER)، بهره بردهاند؛ فرایندی که میتواند با سطح امتیاز WinTCB اجرا شود و توانایی تعامل با فرایندهای محافظتشده را دارد. با ارسال پارامترهای مناسب به WerFaultSecure.exe میتوان اجرای MiniDumpWriteDump را روی فرایندهای محافظت شده نیز آغاز کرد.

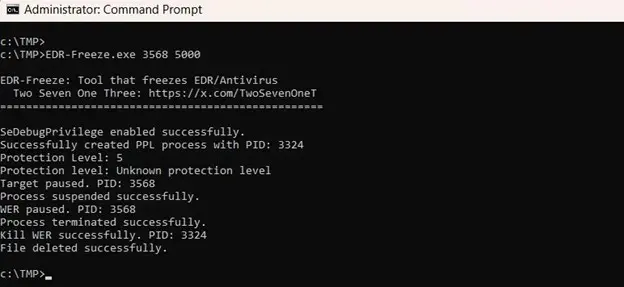

اتصال همه اجزا در یک حمله کنترل شده از طریق یک race-condition صورت میگیرد:

ابتدا WerFaultSecure.exe با پارامترهایی برای گرفتن memory dump از فرایند EDR یا آنتیویروس هدف اجرا میشود. ابزار EDR-Freeze به صورت مداوم فرایند هدف را مانیتور میکند و به محض ورود فرایند هدف به حالت تعلیق در جریان اجرای (MiniDumpWriteDump)، فوراً خودِ فرایند WerFaultSecure.exe را متوقف میکند. از آنجا که WerFaultSecure.exe اکنون معلق است، هرگز عملیات dump را تکمیل نمیکند و در نتیجه هیچگاه threadهای فرایند هدف را از حالت تعلیق خارج نمیکند؛ بدین ترتیب نرمافزار امنیتی تا زمانی که WerFaultSecure.exe خاتمه نیابد، در حالت تعلیق دائمی باقی میماند و عملاً نابینا و در کُما (coma) قرار میگیرد.

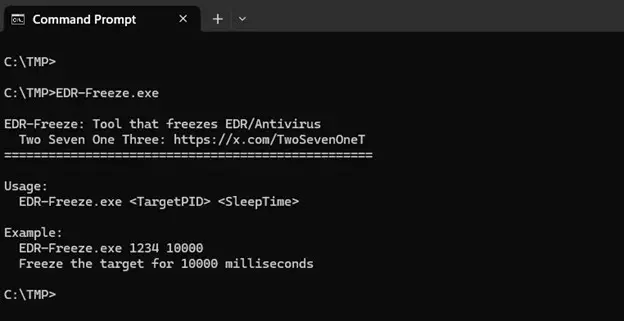

توسعه دهنده ابزار نسخهای از EDR-Freeze را منتشر کرده که با دو پارامتر ساده کار میکند: شناسه فرایند (Process ID) یا (PID) هدف و مدت زمان تعلیق برحسب میلیثانیه. به گفته سازندگان، این قابلیت به مهاجم اجازه میدهد ابزارهای امنیتی را موقتاً غیرفعال کند، اقدامات مخرب انجام دهد و سپس شرایط را طوری بازگرداند که گویا اتفاقی نیفتاده است.

از دید مدافعان امنیت، تشخیص این تکنیک مستلزم نظارت دقیق بر اجرای غیرعادی WerFaultSecure.exe است. هرگاه این برنامه به دنبال گرفتن dump از PIDهای حساس مانند lsass.exe یا فرایندهای EDR مشاهده شود، باید بهعنوان هشدار امنیتی با اولویت بالا تلقی شده و بلافاصله مورد بررسی قرار گیرد.

تحلیلگران هشدار دادهاند که ترکیب استفاده از توابع مشروع سیستمعامل و تکنیکهای race-condition، EDR-Freeze را به ابزاری خطرناک و نسبتاً دشوار برای شناسایی تبدیل میکند؛ بنابراین سازمانها باید ابزارهای مانیتورینگ و پاسخ به حادثه خود را برای شناسایی الگوهای غیرمعمول مرتبط با WerFaultSecure.exe و MiniDumpWriteDump تقویت کنند

راهکارهای پیشنهادی برای کاهش ریسک EDR-Freeze

مسدودسازی اجرای WerFaultSecure.exe از مسیرهای غیرسیستمی

اجازهٔ اجرا برای WerFaultSecure.exe تنها از مسیرهای رسمی ویندوز داده شود؛ اجرای آن از مسیرهای کاربری یا غیرمعمول باید مسدود یا لاگبرداری و بررسی گردد.بلاک کردن نسخههای قدیمی/غیرمجاز بر اساس هش فایل

نسخههای شناختهشده یا تغییریافتهٔ WerFaultSecure.exe را بر اساس هش شناسایی و از اجرای آنها جلوگیری کنید.فعالسازی مکانیزم Anti-Tamper در راهکار امنیتی

قابلیتهای ضددستکاری (Anti-Tamper) را در محصولات EDR/آنتیویروس فعال نگهدارید تا تغییر یا متوقفسازی فرایندهای حفاظتی دشوارتر شود.اجرای اصل «کمترین سطح دسترسی» و مدیریت حسابهای ادمین

دسترسیهای ادمین محلی را حذف یا محدود کنید و مدیریت متمرکز و کنترلشدهای برای حسابهای سرویس و ادمین پیادهسازی نمایید.پایش و هشداردهی برای اجرای مشکوک WerFaultSecure.exe

قوانین مانیتورینگ را طوری تعریف کنید که اجرای WerFaultSecure.exe با پارامترهایی که به PIDهای حساس (مثل EDR، lsass.exe یا MsMpEng.exe) اشاره میکنند، بهعنوان هشدار با اولویت بالا گزارش شود.بهروزرسانی منظم سیستمعامل و نصب پچهای امنیتی

سیستمعامل و محصولات امنیتی را بهروز نگهدارید تا آسیبپذیریهای شناختهشده کاهش یابند.