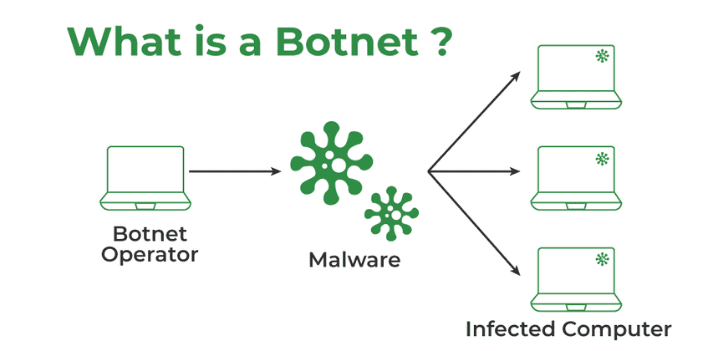

باتنت(Botnet) چیست؟

باتنت به مجموعهای از رایانههای متصل به یکدیگر گفته میشود که برای انجام یک کار خاص به طور همزمان فعالیت میکنند. خود باتنتها به طور مستقیم تهدیدی برای شبکه شما به شمار نمیروند. به عنوان مثال، برخی از باتنتها وظایف مفیدی مانند مدیریت اتاقهای گفتگو یا پیگیری امتیازهای بازیهای آنلاین را انجام میدهند. با این حال، زمانی که باتنتها برای مقاصد مخرب مورد استفاده قرار گیرند، میتوانند تهدیدات جدی به وجود آورند. دلیل این خطر، این است که یک باتنت قادر است کامپیوتر شما را تحت کنترل درآورده و از آن برای انجام حملات سایبری استفاده کند. باتنتها شبکهای از رایانههای آلوده به بدافزار هستند که توسط یک فرد مهاجم به نام Bot-herderکنترل میشوند. هر یک از دستگاههایی که تحت کنترل این مهاجم قرار دارند، به عنوان “بات” شناخته میشوند.

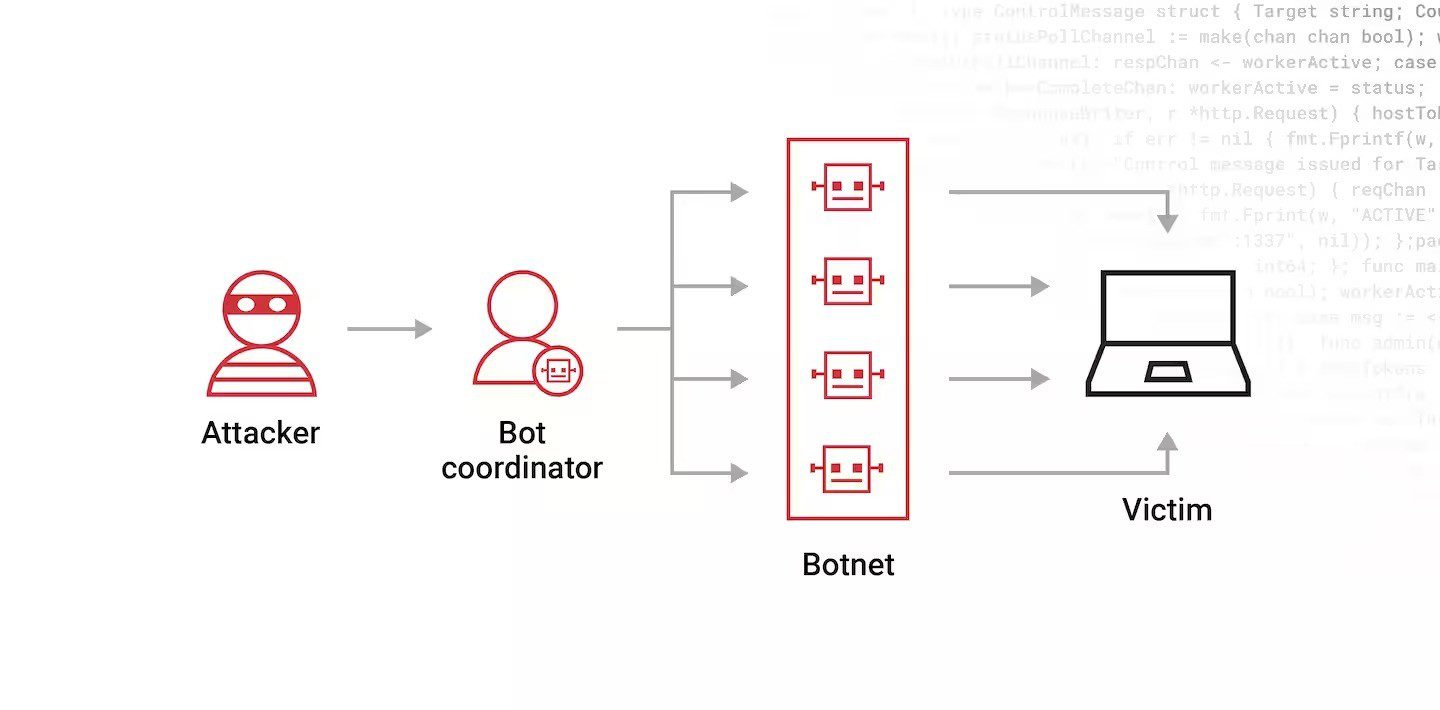

نحوه عملکرد Botnet

باتنتها بهگونهای طراحی شدهاند که توانایی هکرها را برای انجام حملات بزرگتر و سریعتر افزایش دهند .یک هکر یا حتی یک تیم کوچک از هکرها نمیتوانند تعداد زیادی عملیات را به صورت همزمان روی دستگاههای خود انجام دهند. اما با هزینه کم و صرف وقت اندک، آنها میتوانند تعداد زیادی دستگاه اضافی را برای بهرهبرداری از آنها در عملیاتهای خود به دست آورند و کارهای پیچیدهتری انجام دهند. یک Bot-herder (مدیر باتها) مجموعهای از دستگاههای هک شده را از طریق دستورات از راه دور هدایت میکند. پس از اینکه این دستگاهها به باتها تبدیل شدند، Bot-herder با استفاده از برنامهنویسی دستورات، تصمیمگیریهای بعدی را تعیین میکند. شخصی که مسئول این عملیات است ممکن است باتنت را خود راهاندازی کرده باشد یا به صورت اجارهای از آن استفاده کند. رایانههای زامبی یا باتها به دستگاههای آلوده به بدافزار گفته میشود که تحت کنترل باتنت قرار گرفتهاند و به طور خودکار و بدون فکر، طبق دستورات Bot-herder عمل میکنند.

مراحل ساخت باتنت معمولاً به چند مرحله اصلی تقسیم میشوند:

- آمادهسازی و افشا: هکر از یک آسیبپذیری برای آلوده کردن کاربران به بدافزار استفاده میکند.

- آلودگی دستگاهها: دستگاههای کاربر به بدافزاری آلوده میشوند که قابلیت کنترل آنها را در دست هکر قرار میدهد.

- فعالسازی حملات: هکرها دستگاههای آلوده را برای انجام حملات به کار میگیرند.

در مرحله اول، هکرها با شناسایی آسیبپذیریها در وبسایتها، نرمافزارها یا رفتارهای انسانی، کاربران را در معرض آلودگی به بدافزار قرار میدهند. این آلودگی معمولاً از طریق ارسال بدافزار به صورت ایمیل یا از طریق وبسایتهای آلوده اتفاق میافتد.

در مرحله دوم، کاربر با انجام یک عمل که امنیت دستگاهش را به خطر میاندازد، به بدافزار باتنت آلوده میشود. بسیاری از هکرها با استفاده از مهندسی اجتماعی، کاربران را فریب میدهند تا یک ویروس تروجان را دانلود کنند. همچنین برخی از مهاجمین از روشهایی مانند دانلود خودکار بدافزار هنگام بازدید از سایتهای آلوده استفاده میکنند.

پس از آلوده شدن دستگاهها، در مرحله سوم، هکر کنترل هر دستگاه را در دست میگیرد. او تمامی دستگاههای آلوده را به یک شبکه از “باتها” تبدیل کرده و آنها را از راه دور مدیریت میکند. هدف هکر این است که هزاران، دهها هزار یا حتی میلیونها دستگاه را آلوده و تحت کنترل خود درآورد تا به عنوان رئیس یک شبکه زامبی (باتنت) بزرگ عمل کند. پس از آلوده شدن دستگاه، یک رایانه زامبی به هکر دسترسی به عملیاتهای مدیریتی میدهد، از جمله:

- خواندن و نوشتن دادههای سیستم

- جمعآوری اطلاعات شخصی کاربر

- ارسال فایلها و دادهها به دیگران

- نظارت بر فعالیتهای کاربر

- جستجو برای یافتن آسیبپذیریها در سایر دستگاهها

- نصب و اجرای هرگونه برنامه یا دستورات دلخواه

باتنتها برای چه مقاصدی استفاده میشوند؟

باتنتها به طور خاص برای خودکارسازی انواع مختلف حملات طراحی شدهاند تا انجام آنها برای مجرمان سایبری سادهتر، ارزانتر و مقیاسپذیرتر باشد. باتنتها معمولاً در مراحل مختلف چرخه حملات سایبری نقش دارند که شامل موارد زیر است:

- اسکن آسیبپذیریها: بیشتر بدافزارها و حملات سایبری با سوءاستفاده از یک آسیبپذیری در سیستم هدف آغاز میشوند. باتنتها میتوانند برای شناسایی سیستمهای آسیبپذیر به کار گرفته شوند که امکان سوءاستفاده از آنها وجود دارد و میتوانند در حملات بعدی مورد استفاده قرار گیرند.

- تحویل بدافزار: باتنتها معمولاً به گونهای طراحی میشوند که به طور خودکار گسترش یابند، به این ترتیب قدرت و دامنه شبکه مخرب افزایش مییابد. پس از شناسایی آسیبپذیری در یک سیستم هدف، بات میتواند از آن بهرهبرداری کرده و سیستم را با بدافزار باتنت آلوده کند.

- حملات چندمرحلهای: علاوه بر اینکه باتنتها خود قادر به تحویل بدافزار هستند، گاهی از آنها برای توزیع انواع دیگر بدافزار نیز استفاده میشود. برای مثال، باتنت ممکن است یک تروجان یا باجافزار را به صورت مخفیانه روی رایانه آلوده دانلود و نصب کند.

- حملات خودکار: پس از نصب روی یک دستگاه، باتنتها میتوانند برای انجام انواع مختلف حملات خودکار به کار گرفته شوند. این حملات معمولاً به صورت گسترده و بدون هدفگذاری خاص انجام میشوند تا از مقیاس وسیع باتنت برای حملات گستردهتر استفاده کنند.

انواع حملات باتنت(Botnet):

حملات باتنت انواع مختلفی دارند که هرکدام ویژگیها و روشهای خاص خود را دارند. این حملات از ابزارهایی مانند botmasters، zombie computers، spamming، spyware، dial-up bots و web crawling استفاده میکنند.

- Botmasters

Botmaster به فردی اطلاق میشود که مسئول کنترل و مدیریتC&C (Command and Control) باتنتها است. این افراد میتوانند با دسترسی از راه دور، عملکرد باتنتها را به منظور راهاندازی حملات مانند حملات DDoS (Denial of Service) و دیگر حملات انجام دهند. باتنتهایی که Botmaster استفاده میکند معمولاً با تکنیکهای نصب کد از راه دور روی کامپیوترها نصب میشوند. Botmaster هویت خود را با استفاده از پروکسیها، آدرسهای IP یا (The Onion Router) Tor که همراه با dark web کار میکند، پنهان میکند. باتهایی که Botmaster میسازد به گونهای تنظیم میشوند که پس از وارد کردن کلید یا رمز عبور، C&C قادر به مدیریت آنها باشد. زمانی که این کلیدها در معرض خطر قرار میگیرند، هکرها میتوانند باتنتهای رقبا را هک کرده و سپس حملات DDoS و دیگر حملات خود را راهاندازی کنند.

- Zombies

در حملات زامبی، رایانهای که به اینترنت متصل است تحت کنترل هکر یا بدافزار قرار میگیرد. این بات ممکن است از طریق یک ویروس تروجان روی رایانه هدف نصب شود. در این حالت رایانه تبدیل به یک “زامبی” میشود و هیچ واکنشی از خود نشان نمیدهد. شخص یا بدافزار کنترل کامل دستگاه را در دست دارد و از آن برای اجرای کارهای مخرب استفاده میکند.

- Spamming

باتنتهای Spamming، که به آنها spambot نیز گفته میشود، دستگاههایی هستند که ایمیلهای اسپم را به رایانهها ارسال میکنند. این ایمیلها معمولاً شامل تبلیغات محصولات مختلف تقلبی یا کالاهای جعلی هستند. ایمیلها ممکن است حاوی ویروسهای رایانهای نیز باشند. اسپمرها ممکن است باتنتهایی که قبلاً تعداد زیادی از رایانهها را آلوده کرده خریداری کرده و سپس ایمیلهای اسپم را ارسال کنند تا دستگاهها را آلوده کنند. این روش شناسایی منبع حمله را دشوارتر میکند.

- Spyware

هکرهایی که از جاسوسافزار استفاده میکنند، از باتنتی استفاده میکنند که میتواند به طور خودکار روی لینکهای تبلیغات آنلاین یا صفحات وب کلیک کند. این کلیکها معمولاً برای تبلیغکنندگان درآمدزایی دارند، بنابراین باتنتهای جاسوسافزار میتوانند توسط مجرمان برای کسب درآمد مداوم استفاده شوند.

- Dial-up bots

باتهایDial-up به مودمهایDial-up متصل شده و آنها را مجبور به شمارهگیری اعداد میکنند. به این ترتیب، آنها میتوانند ارتباط تلفنی را اشغال کرده و کاربر را مجبور به تغییر شماره کنند. در برخی موارد، باتنت ممکن است با شمارهگیری شمارههای ویژه، هزینه بالای تلفن برای کاربر به وجود آورد. اما به دلیل کاهش استفاده از مودمهایDial-up ، این نوع حملات در حال کاهش هستند.

- Web crawler

Web crawler(خزنده وب) که به آن web spider(عنکبوت وب) نیز گفته میشود، یک بات است که برای دانلود و ایندکس کردن محتوای سایتها از موتورهای جستجو استفاده میشود. هدف این نوع بات این است که متوجه شود هر وبسایت در مورد چه چیزی است. به این ترتیب، این سایت میتواند زمانی که لازم است، با جستجوی کاربران مطابقت داده شود. این باتها وب را crawl کرده و اطلاعات را از سایتها جمعآوری کرده و آنها را به طور منظم و سازماندهی شده با استفاده از نرمافزارهای مختلف دستهبندی میکنند.

انواع مدلهای مورد استفاده در باتنتها:

باتنتها، مانند بسیاری از سیستمهای مبتنی بر اینترنت، طبق مدلهای خاصی طراحی شدهاند. ساختار باتنتها معمولاً بر اساس مدلهای Client/Server یا Peer-to-Peer (P2P) است.

- Client/Server Model

در مدل Client/Server، یک شبکه ایجاد میشود که در آن یک سرور واحد به عنوان باتمستر عمل میکند. این سرور کنترل نحوه ارسال اطلاعات بین رایانههای کلاینت را به دست میگیرد و ارتباط فرمان و کنترل (C&C) برقرار میکند. مدل Client/Server از نرمافزارهای خاصی استفاده میکند که به باتمستر این امکان را میدهد تا بر تمام کلاینتهای تحت کنترل خود نظارت داشته باشد. این ساختار به راحتی قابل شناسایی است، زیرا فقط یک نقطه کنترل مرکزی دارد. به همین دلیل، برخی از مجرمان سایبری ممکن است از مدلهای دیگر که شناسایی و تخریب آنها دشوارتر است استفاده کنند.

- Star Network Topology

در Star Network از ساختار spoke-hub در داخل شبکه استفاده میشود. هر دستگاه به یک هاب مرکزی متصل است. هاب به عنوان یک کانال عمل کرده و پیامها را به دستگاههای داخل شبکه ارسال میکند. تمامی دادهها در Star Network ابتدا از طریق هاب مرکزی عبور کرده و سپس به مقصد خود ارسال میشوند.

- Multi-Server Network Topology

ساختار Multi-Server Network Topology مشابه مدل Star Network است، با این تفاوت که در این مدل چندین سرور برای ارسال و دریافت دادهها به هر یک از باتها استفاده میشوند. این مدل علاوه بر افزایش پایداری، شناسایی و اختلال در آن را نیز دشوارتر میکند.

- Hierarchical Network Topology

در مدل Hierarchical Network Topology، یک سرور در بالای یک سلسلهمراتب از دستگاهها قرار دارد. این سرور دادهها را ارسال و دریافت کرده و از طریق باتها با دیگر باتها در سطوح پایینتر ارتباط برقرار میکند.

- Peer-to-Peer (P2P)

مدل Peer-to-Peer (P2P) در باتنتها به این صورت است که هر دستگاه در شبکه به طور مستقل به عنوان کلاینت و سرور به صورت همزمان عمل میکند. این دستگاهها با یکدیگر هماهنگ شده و اطلاعات را در سراسر سیستم منتقل و بهروزرسانی میکنند. چون در این مدل هیچ کنترل مرکزی وجود ندارد، ساختار P2P مقاومتر است و شناسایی یا تخریب آن بسیار سختتر است.

نشانههایی که نشان میدهند کامپیوتر شما ممکن است بخشی از باتنت باشد:

آلودگی به باتنت میتواند بسیار خطرناک باشد زیرا علائم آن همیشه به وضوح قابل تشخیص نیستند. این علائم ممکن است مشابه علائم ناشی از دیگر بدافزارها، مشکلات سختافزاری یا بهروزرسانیهای نرمافزاری باشد. در صورتی که هر یک از این نشانهها را در سیستم خود مشاهده کردید، برای اطمینان از وجود بدافزار کامپیوتر خود را اسکن کرده و تنظیمات امنیتی خود را بررسی کنید:

- فعالیت غیرعادی سیستم: اگر متوجه شدید که پردازنده، هارد درایو یا فنهای سیستم شما به طور غیرمعمول در حال فعالیت هستند، ممکن است سیستم شما به باتنت آلوده شده باشد.

- کاهش سرعت اینترنت: اگر اینترنت شما به طور غیرمعمولی کند شده و مودم شما بدون دلیل مشخصی فعال است، این ممکن است نشانهای از حضور بدافزار باشد، حتی اگر شما هیچ فایلی دانلود یا آپلود نکرده باشید.

- راهاندازی و خاموش شدن کند سیستم: اگر کامپیوتر شما مدت زمان زیادی برای راهاندازی یا خاموش شدن صرف میکند، ممکن است به دلیل حضور بدافزارهایی باشد که از سیستم شما برای اهداف خود استفاده میکنند.

- اشکال در اجرای برنامهها: اگر برنامههایی که پیش از این به طور روان و بدون مشکل اجرا میشدند، حالا دچار مشکل شده یا کرش میشوند، این میتواند نشانهای از آلوده شدن سیستم به باتنت باشد.

- مصرف غیرعادی حافظه RAM: اگر متوجه شدید که یک برنامه ناشناخته مقدار زیادی از حافظه RAM شما را مصرف میکند، احتمال دارد که این برنامه بخشی از باتنت باشد.

- ایمیلهای مشکوک: اگر افرادی که در لیست تماسهای شما هستند گزارش دهند که ایمیلهای آلوده از طرف شما دریافت کردهاند، این میتواند نشانهای از هک شدن حساب شما توسط باتنت باشد.

- عادات ناامن: اگر بهروزرسانیهای امنیتی سیستمعامل خود را نادیده گرفتهاید، لینکهای مشکوک را باز کردهاید، نرمافزارهای غیرقانونی یا ناامن را دانلود کردهاید یا به سایتهای ناامن وارد شدهاید، این اقدامات میتوانند راهی برای نفوذ به سیستم شما باشند.

نمونههایی از باتنتها:

بسیاری از حملات باتنتها از نوع zero-day هستند. در ادامه به بررسی چند حمله باتنت واقعی پرداخته شده است.

- EarthLink Spammer

یکی از اولین باتنتهایی که توجه عمومی را جلب کرد، باتنت EarthLink بود که به نام EarthLink Spammer نیز شناخته میشود. این باتنت در سال 2000 راهاندازی شد و توسط سازندهاش و دیگر مجرمان سایبری برای ارسال بیش از 1.25 میلیون ایمیل فیشینگ از طریق شبکهEarthLink استفاده شد. نرمافزار این باتنت از بدافزار اسب تروا برای آلوده کردن سیستمها و دسترسی به اطلاعات کاربران از راه دور استفاده میکرد. در طول یک سال، باتنت EarthLink تقریباً 12% از ترافیک ایمیلهای EarthLink را تحت تأثیر قرار داد و به سازمان خسارتی حدود 4.1 میلیون دلار به دلیل از دست دادن سود وارد کرد.

- Cutwail

این باتنت در سال 2007 کشف شد و تا سال 2009 بیش از 51 میلیون ایمیل در دقیقه ارسال میکرد که بیش از 45% از اسپمهای جهان را شامل میشد. برآوردها نشان میدهند که در اوج خود، باتنت Cutwail شامل 1.5 تا 2 میلیون سیستم کامپیوتری آلوده بود که 74 میلیارد ایمیل اسپم در روز ارسال میکردند. این باتنت سیستمهای ویندوزی را هدف قرار داده و از بدافزار اسب تروا استفاده میکرد که کامپیوترهای آلوده را به رباتهای اسپم تبدیل میکرد. همچنین برای پخش خانوادههای معروف بدافزار و به عنوان یک باتنت DDoS برای حملات SSL استفاده میشد.

- ZeuS

در اوج خود، باتنت ZeuS که به Zbot نیز شناخته میشد، به عنوان یکی از پراستفادهترین بدافزارها شناخته میشد و بیش از 13 میلیون کامپیوتر در 196 کشور را آلوده کرده بود. ZeuS از بدافزار اسب تروا برای انجام فعالیتهای متعددی از جمله پخش بدافزار CryptoLocker و سرقت اطلاعات حسابهای کاربری، از جمله حسابهای رسانههای اجتماعی، بانکی، FTP و ایمیل استفاده میکرد. بیش از 90% از تمام حوادث کلاهبرداری آنلاین بانکی به این باتنت نسبت داده میشود.

- Dridex

Dridex که به نامهای Bugat و Cridex نیز شناخته میشود، یک بدافزار اسب تروا است که عمدتاً از طریق کمپینهای فیشینگ گسترش مییابد. این بدافزار به عنوان پیوست یک سند Word یا Excel مخرب ارسال میشود که بدافزار را دانلود و اجرا میکند. این باتنت به عنوان یک سرویس بدافزار به گسترش اطلاعات حساس کاربران، از جمله گرفتن اسکرینشاتها، ثبت ضربات کلید و راهاندازی حملات باجافزار استفاده میشود.

چگونه از سیستمهای خود در برابر تهدیدات باتنتها محافظت کنیم؟

با توجه به تهدیدات جدی که باتنتها برای امنیت شخصی و اجتماعی ایجاد میکنند، محافظت از سیستمها در برابر این نوع تهدیدات از اهمیت بالایی برخوردار است. خوشبختانه، با استفاده از نرمافزارهای امنیتی و تغییرات ساده در رفتار دیجیتال خود، میتوان از بسیاری از تهدیدات جلوگیری کرد. راهکارهایی برای محافظت از سیستمها در برابر باتنتها عبارتند از:

- رمزهای عبور دستگاههای هوشمند خود را تقویت کنید. استفاده از رمزهای عبور پیچیده و طولانی میتواند امنیت دستگاههایتان را نسبت به رمزهای عبور ساده و ضعیف افزایش دهد. به عنوان مثال، از رمزهایی مانند “pass12345” اجتناب کنید.

- از خرید دستگاههای با امنیت ضعیف خودداری کنید. بسیاری از گجتهای هوشمند ارزانقیمت به دلیل توجه کمتر به امنیت، در معرض خطر قرار دارند. قبل از خرید هر دستگاه، بررسیهایی درباره ویژگیهای امنیتی و حفاظتی آن انجام دهید.

- تنظیمات امنیتی و رمزهای عبور دستگاههای خود را به طور منظم بهروزرسانی کنید. هر دستگاهی که به اینترنت یا دیگر دستگاهها متصل است، باید تنظیمات امنیتی آن به روز و رمزهای عبور آن تغییر داده شود. حتی دستگاههایی مانند یخچالهای هوشمند و خودروهای مجهز به بلوتوث نیز میتوانند هدف هکرها قرار گیرند.

- در برابر پیوستهای ایمیل احتیاط کنید. بهترین روش این است که از دانلود پیوستهای ناشناخته خودداری کنید. اگر به هر دلیلی نیاز به دانلود دارید، ابتدا آدرس ایمیل فرستنده را با دقت بررسی کنید و سپس از نرمافزار آنتیویروس برای اسکن پیوستها به منظور شناسایی بدافزارها استفاده کنید.

- از کلیک روی لینکهای موجود در پیامها و ایمیلها خودداری کنید، چرا که این لینکها میتوانند به عنوان راهی برای انتقال بدافزار عمل کنند. به جای کلیک بر روی آنها، لینکها را به صورت دستی در نوار آدرس مرورگر وارد کنید تا از تهدیدات مختلف جلوگیری کنید.

- نصب یک نرمافزار آنتیویروس قدرتمند ضروری است. استفاده از یک بسته امنیتی جامع میتواند از کامپیوتر شما در برابر تهدیدات مختلف محافظت کند. اطمینان حاصل کنید که این نرمافزار تمامی دستگاههای شما، از جمله تلفنهای هوشمند و تبلتها را نیز تحت پوشش قرار میدهد.

زمانی که باتنتها در دستگاههای کاربران نفوذ میکنند، میتوانند مشکلات جدی ایجاد کنند و حذف آنها بسیار دشوار است. به همین دلیل، برای جلوگیری از حملات فیشینگ و سایر تهدیدات، باید اطمینان حاصل کنید که تمامی دستگاههای شما در برابر این تهدیدات به طور کامل محافظت میشوند.

سوالات متداول

باتنت (Botnet) چیست؟

باتنت مجموعهای از دستگاههای آلوده (رایانه، موبایل، سرور، IoT) است که تحت کنترل یک مهاجم یا باتمستر قرار میگیرند و بدون اطلاع کاربران، فعالیتهای مخرب انجام میدهند.

چگونه یک دستگاه به باتنت آلوده میشود؟

از روشهای زیر:

آلوده شدن توسط بدافزار

دانلود فایلهای مخرب

کلیک روی لینکهای فیشینگ

استفاده از نرمافزارهای کرکشده

سوءاستفاده از ضعفهای امنیتی سیستم یا وبسایتها

رمزهای عبور ضعیف یا پیشفرض، مخصوصاً در دستگاههای IoT

مهمترین کاربردهای باتنت برای مهاجمان چیست؟

- اجرای حملات DDoS

- ارسال اسپم

- استخراج رمزارز (Cryptojacking)

- حملات Brute Force

- سرقت اطلاعات و اعتبارنامهها

- انتشار بدافزار و باجافزار

چگونه باتمستر باتنت را کنترل میکند؟

معمولاً از طریق:

C&C Server (سرور فرمان و کنترل)

شبکههای P2P Botnet

پیامرسانها یا پروتکلهای رمزگذاریشده

این ساختار باعث میشود شناسایی و خاموش کردن باتنت دشوار شود.

. چه تفاوتی بین Bot و Botnet وجود دارد؟

Bot یک دستگاه یا سیستم آلوده است.

Botnet شبکهای از چندین Bot است که تحت یک کنترل واحد فعالیت میکنند.