حمله Man in the Middle چیست؟

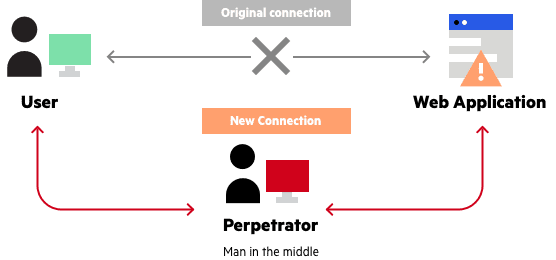

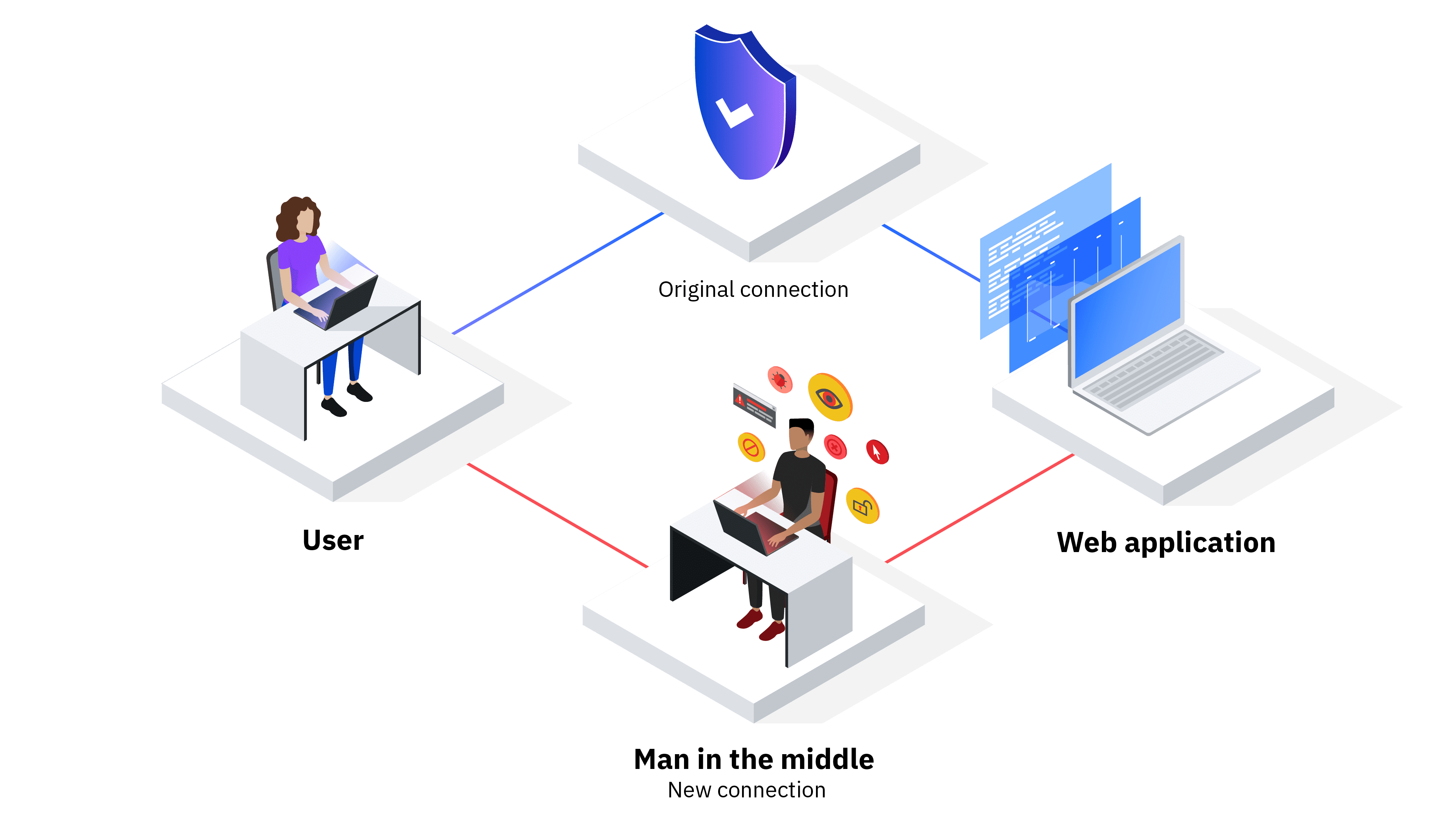

حمله MITM به موقعیتی گفته میشود که در آن یک مهاجم خود را در میان ارتباطات بین یک کاربر و یک برنامه قرار میدهد. در این حمله، مهاجم ممکن است برای استراقسمع یا به قصد جعل هویت یکی از طرفین وارد مکالمه شود، به طوری که به نظر برسد تبادل اطلاعات به طور طبیعی در حال انجام است. هدف اصلی این نوع حمله، سرقت اطلاعات حساس مانند نام کاربری، رمز عبور، جزئیات حسابهای بانکی و شماره کارتهای اعتباری است. معمولاً هدف این حملات، کاربران سیستمهای مالی، کسبوکارهای مبتنی بر سرویسهای ابری (SaaS)، وبسایتهای تجارت الکترونیک و سایر سایتهایی هستند که ورود به آنها نیاز به احراز هویت دارد. اطلاعات سرقت شده میتواند برای مقاصد مختلفی مانند سرقت هویت، انتقال غیرمجاز وجه یا تغییر رمز عبور استفاده شود. علاوه بر این، این اطلاعات ممکن است در حملات پیچیدهتر برای نفوذ به سیستمهای امن و ایجاد دسترسیهای بیشتر به کار رود. برای توضیح سادهتر، حمله Man in the Middle مشابه این است که یک پستچی صورتحساب بانکی شما را باز کند، جزئیات حساب شما را یادداشت کرده و سپس پاکت را دوباره مهر و موم کرده و به شما تحویل دهد، به طوری که شما متوجه هیچگونه تغییری نشوید.

حمله Man-in-the-Middle چگونه عمل میکند؟

حملات MITM از آسیبپذیریها و ضعفهای موجود در شبکهها، مرورگرهای وب، حسابهای ایمیل، رفتار کاربران و پروتکلهای امنیتی بهرهبرداری میکنند. مجرمان سایبری از این نقاط ضعف استفاده میکنند تا خود را در میان ارتباطات بین کاربران و برنامههای مورد اعتماد قرار دهند و به این ترتیب قادر به کنترل تبادل اطلاعات و شنود دادهها در زمان واقعی شوند. یکی از راههای رایج نفوذ مهاجمان MITM، حملات فیشینگ است. با کلیک روی یک لینک مخرب در ایمیل، کاربران به طور ناخواسته ممکن است وارد حمله Man-in-the-Browser شوند. مهاجمان MITM اغلب از این روش برای آلوده کردن مرورگر وب کاربر به بدافزار استفاده میکنند که به آنها این امکان را میدهد تا به طور پنهانی تغییراتی در صفحات وب ایجاد کنند، تراکنشها را دستکاری نمایند و حتی فعالیتهای آنلاین کاربر را زیر نظر بگیرند. منبع دیگری که مهاجمان MITM برای حملات خود از آن استفاده میکنند،Wi-Fi عمومی است. این شبکهها معمولاً از امنیت کمتری نسبت به وایفایهای خانگی یا محل کار برخوردارند. این ضعف، به کاربران نزدیک این شبکهها امکان اتصال راحتتری میدهد، اما به همان اندازه برای هکرها فرصت مناسبی ایجاد میکند تا به راحتی به روترهای وایفای دسترسی پیدا کرده و به ترافیک اینترنت گوش دهند و دادههای حساس کاربران را جمعآوری کنند. مهاجمان MITM گاهی اوقات شبکههای وایفای عمومی جعلی خود را به راه میاندازند تا کاربران بیخبر را فریب دهند و اطلاعات شخصی آنها را سرقت کنند. این مهاجمان همچنین ممکن است وبسایتهای جعلی بسازند که ظاهراً معتبر به نظر میرسند، اما هدفشان جمعآوری اطلاعات حساس مانند نامکاربری و رمز عبور است. هکرها میتوانند از این اطلاعات برای ورود به حسابهای کاربری در وبسایتهای اصلی استفاده کنند. همچنین، آنها ممکن است با استفاده از این وبسایتهای تقلبی، کاربران را فریب دهند تا پرداختهایی انجام دهند یا وجهی منتقل کنند. بیشتر حملات MITM صرفنظر از تکنیکهای خاصی که در حمله استفاده میشود، مراحل سادهای دارند که به ترتیب انجام میشوند. تکنیکهای MITM معمولاً در مراحل ابتدایی زنجیره حملات سایبری به کار گرفته میشوند. مهاجمان اغلب از MITM برای جمعآوری اطلاعات ورود و به دست آوردن اطلاعات بیشتر درباره هدف خود استفاده میکنند. احراز هویت چندعاملی (MFA) میتواند یک روش مؤثر برای محافظت در برابر اطلاعات ورود سرقت شده باشد. حتی اگر نامکاربری و رمز عبور شما توسط یک مهاجم Man-in-the-Middle به دست آید، مهاجم برای استفاده از آنها به عامل دوم شما نیاز دارد. متأسفانه، در برخی موارد امکان دور زدن MFA نیز وجود دارد.

اجرای موفقیتآمیز حمله MITM شامل دو مرحله اصلی است: Interception و Decryption.

- Interception: در این مرحله، مهاجم ترافیک کاربر را از طریق شبکه خود پیش از رسیدن به مقصد اصلی آن رهگیری میکند.

روشهای رایج Interception:

- passive attack: سادهترین روش، ارائه WiFi hotspots رایگان و مخرب به عموم است. این هاتاسپاتها معمولاً نامهایی مرتبط با مکان خود دارند و بدون رمز عبور در دسترساند. پس از اتصال قربانی به چنین شبکهای، مهاجم به تمام دادههای تبادلی آنلاین دسترسی پیدا میکند.

روشهای حملات active شامل موارد زیر است:

- IP Spoofing: مهاجم با تغییر هدر بستهها در آدرس IP، خود را به جای یک برنامه واقعی جا میزند. در نتیجه، کاربران به جای دسترسی به URL اصلی، به وبسایت مهاجم هدایت میشوند.

- ARP Spoofing: مهاجم آدرس MAC خود را با آدرس IP یک کاربر قانونی در شبکه محلی (LAN) مرتبط میکند. این کار با ارسال پیامهای جعلی ARP انجام میشود و باعث میشود دادههای ارسال شده به آدرس IP میزبان به مهاجم منتقل شوند.

- DNS Spoofing: مهاجم به یک سرور DNS نفوذ کرده و رکورد آدرس یک وبسایت را تغییر میدهد. در نتیجه، کاربرانی که قصد دسترسی به وبسایت مورد نظر را دارند، به وبسایت مهاجم هدایت میشوند.

Decryption: پس از Interception، مهاجم باید ترافیک دوطرفه SSL را بدون آگاه کردن کاربر یا برنامه رمزگشایی کند. این کار به روشهای مختلفی انجام میشود:

- HTTPS Spoofing: در این روش مهاجم یک گواهینامه جعلی به مرورگر قربانی ارسال میکند سپس مهاجم میتواند به تمام دادههایی که قربانی وارد میکند، دسترسی پیدا کند.

- SSL BEAST: در این روش، مهاجم از یک آسیبپذیری در TLS نسخه 1.0 سوءاستفاده میکند. ابتدا، کد مخرب جاوااسکریپت روی رایانه قربانی نصب میشود که کوکیهای رمزگذاری شده را رهگیری میکند. سپس، با دستکاری الگوریتم رمزگذاری CBC، کوکیها و توکنهای تأیید اعتبار رمزگشایی میشوند.

- SSL Hijacking: در این حمله، مهاجم کلیدهای تأیید هویت جعلی را در طولTCP Handshake به کاربر و برنامه ارسال میکند. در ظاهر یک اتصال امن برقرار شده است، اما در واقع، مهاجم کل جلسه را کنترل میکند.

- SSL Stripping: این روش با تغییر اتصال HTTPS به HTTP عمل میکند. مهاجم با رهگیری تأیید TLS ارسالی از برنامه به کاربر، نسخهای رمزگذاری نشده از سایت را به کاربر ارائه میدهد و در عین حال ارتباط امن با برنامه را حفظ میکند. به این ترتیب، مهاجم به تمام دادههای جلسه کاربر دسترسی دارد. حملات MITM با ترکیب روشهای Interception وDecryption، میتوانند دادههای حساس کاربران را در معرض خطر قرار دهند. اتخاذ تدابیر امنیتی قوی برای پیشگیری از این حملات ضروری است.

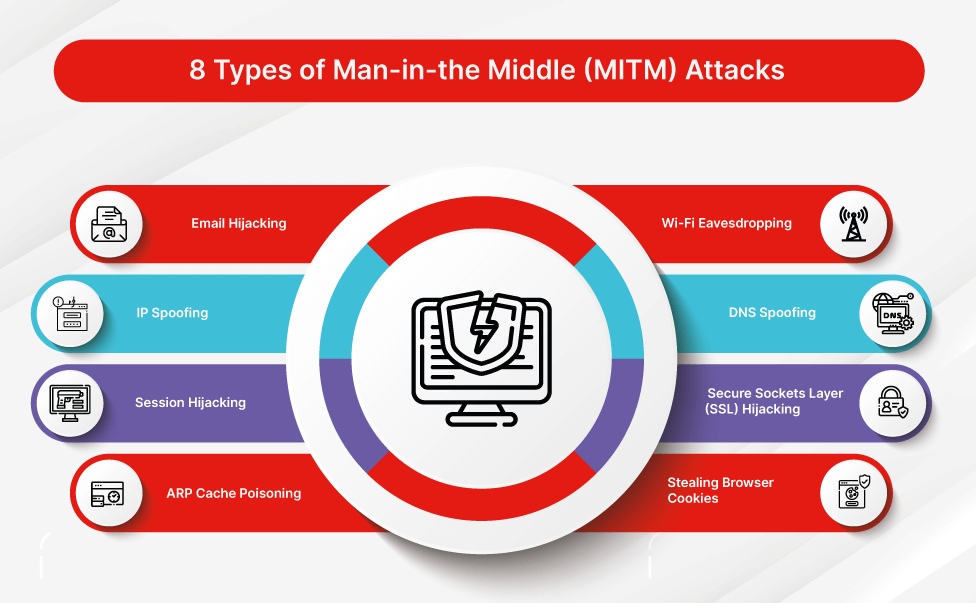

انواع حملات Man-in-the-Middle (MITM)

- Email hijacking: همانطور که از نام آن پیداست، در این نوع حمله، مجرمان سایبری کنترل حسابهای ایمیل بانکها، موسسات مالی یا سایر شرکتهای مورد اعتماد که دسترسی به دادههای حساس و پول دارند را به دست میگیرند. پس از ورود به حساب، مهاجمان میتوانند تراکنشها و مکاتبات بین بانک و مشتریان را زیر نظر بگیرند. در سناریوهای مخربتر، مهاجمان آدرس ایمیل بانک را جعل کرده و ایمیلهایی به مشتریان ارسال میکنند و از آنها میخواهند که اطلاعات ورود خود را دوباره ارسال کنند یا بدتر از آن، پولی را به حسابی که تحت کنترل مهاجمان است منتقل کنند. در این نوع حمله MITM، مهندسی اجتماعی و جلب اعتماد قربانیان کلید موفقیت است.

- Wi-Fi eavesdropping: در حملات استراقسمع وایفای، مجرمان سایبری قربانیان را مجبور میکنند که به یک شبکه بیسیم که نامی معتبر دارد متصل شوند. اما در واقع، این شبکه برای انجام فعالیتهای مخرب تنظیم شده است. شبکه بیسیم ممکن است به ظاهر متعلق به یک کسبوکار محلی باشد که کاربر به آن مراجعه میکند یا ممکن است نامی عمومی و بیضرر مانند “شبکه وایفای عمومی رایگان” داشته باشد. در برخی موارد، کاربر حتی نیاز ندارد رمز عبور وارد کند تا به شبکه متصل شود. پس از اتصال قربانیان به وایفای مخرب، مهاجم گزینههایی برای جاسوسی دارد: میتواند فعالیتهای آنلاین کاربر را نظارت کند یا اطلاعات ورود، شمارههای کارت اعتباری و سایر دادههای حساس را جمعآوری کند. برای جلوگیری از این حملات، کاربران باید همیشه بررسی کنند که به کدام شبکه متصل هستند. همچنین، در گوشیهای موبایل، باید ویژگی اتصال خودکار به وایفای را غیرفعال کنند تا از اتصال خودکار دستگاه به شبکههای مخرب جلوگیری شود.

- DNS spoofing: جعل DNS زمانی رخ میدهد که رکوردهای DNS دستکاری شده برای هدایت ترافیک آنلاین معتبر به یک وبسایت جعلی یا دستکاری شده استفاده میشود که شبیه به سایتی است که کاربر احتمالا آن را میشناسد و به آن اعتماد دارد. همانطور که در تمام تکنیکهای جعل، مهاجمان کاربران را به طور ناخواسته به وبسایت جعلی هدایت میکنند و آنها را قانع میکنند که اقدام خاصی انجام دهند(مانند پرداخت هزینه یا انتقال پول به یک حساب خاص). مهاجمان در طول این فرایند سعی میکنند تا بیشترین دادهها را از قربانیان سرقت کنند.

- Session hijacking: ربودن نشست یک نوع حمله MITM است که در آن مهاجم منتظر میماند تا قربانی وارد یک برنامه شود، مانند برنامه بانکی یا ایمیل و سپس کوکی نشست را سرقت میکند. سپس مهاجم از این کوکی برای ورود به همان حساب کاربری ولی از طریق مرورگر خود استفاده میکند.

- SSL hijacking: بیشتر وبسایتها امروز از سرورهای امن استفاده میکنند. آنها HTTPS را به جای HTTP در ابتدای آدرس وبسایت در نوار آدرس مرورگر نمایش میدهند. حتی اگر کاربر HTTP را وارد کند یا هیچ پروتکلی وارد نکند، نسخه امن HTTPS در پنجره مرورگر ظاهر میشود. SSL و نسخه جدید آن،TLS (امنیت لایه انتقال)، پروتکلهایی برای برقراری امنیت بین کامپیوترهای شبکه هستند. در حمله SSL hijacking، مهاجم تمام دادههایی که بین سرور و کامپیوتر کاربر رد و بدل میشود را رهگیری میکند. این امکان به دلیل آسیبپذیری پروتکل SSL است که موجب شد نسخه 3.0 آن در ژوئن 2015 منسوخ شود و جای خود را به پروتکل TLS بدهد.

- ARP cache poisoning: پروتکل ARP پروتکلی برای شناسایی آدرس Link Layer مانند آدرس MAC است که به یک آدرس لایه اینترنت اختصاص دارد. ARP به این دلیل مهم است که آدرس link layer را به آدرس پروتکل اینترنت (IP) در شبکه محلی تبدیل میکند. در این روش، کامپیوتر قربانی با اطلاعات نادرست از سوی مجرم سایبری فریب میخورد و تصور میکند که کامپیوتر مجرم، Gateway شبکه است. بنابراین، وقتی کامپیوتر قربانی به شبکه متصل میشود، تمام ترافیک شبکه خود را به مهاجم ارسال میکند به جای اینکه از Gateway واقعی شبکه عبور کند. سپس مهاجم از این ترافیک منحرف شده برای تحلیل و سرقت اطلاعاتی مانند دادههای شناسایی شخصی که در مرورگر ذخیره شده استفاده میکند.

- IP spoofing: جعل IP مشابه جعل DNS است که در آن مهاجم ترافیک اینترنتی که به یک وبسایت معتبر ارسال میشود را به وبسایت جعلی هدایت میکند. در اینجا به جای جعل رکورد DNS وبسایت، مهاجم آدرس IP سایت جعلی را تغییر میدهد تا به نظر برسد که آدرس IP وبسایت اصلی است که کاربر قصد داشته به آن مراجعه کند.

- Stealing browser cookies: در دنیای کامپیوتر، کوکیها اطلاعات کوچکی هستند که ذخیره میشوند. کوکی مرورگر، که به آن کوکی HTTP نیز گفته میشود، دادههایی است که توسط یک مرورگر وب جمعآوری شده و به صورت محلی در کامپیوتر کاربر ذخیره میشود. کوکیها به وبسایتها کمک میکنند تا اطلاعات را به خاطر بسپارند و تجربه مرور کاربر را بهبود بخشند. برای مثال، با فعال بودن کوکیها، کاربر نیازی ندارد که هر بار اطلاعاتی مانند نام و نام خانوادگی خود را در فرمها وارد کند. سرقت کوکیهای مرورگر معمولاً باید با یکی از دیگر تکنیکهای حمله MITM مانند استراقسمع وایفای یا ربودن نشست ترکیب شود. مجرمان سایبری میتوانند با استفاده از یکی از این تکنیکها به دستگاه کاربر دسترسی پیدا کنند، سپس کوکیهای مرورگر را سرقت کرده و از تمام پتانسیل یک حمله MITM بهرهبرداری کنند. با دسترسی به کوکیهای مرورگر، مهاجمان میتوانند به پسوردها، شمارههای کارت اعتباری و سایر اطلاعات حساس که کاربران معمولاً در مرورگر خود ذخیره میکنند، دسترسی پیدا کنند.

نمونههایی از حملات Man-in-the-Middle (MITM)

اگرچه تاریخچه استفاده از حملات MITM به دوران پیش از اینترنت بازمیگردد، اما در سالهای اخیر این حملات بیشتر مورد توجه قرار گرفتهاند. در ادامه، چند مثال مشهور و واقعی از حملات MITM آورده شده است:

- Equifax’s mobile application

یکی از بزرگترین آژانسهای گزارشدهی اعتباری، Equifax، در سال 2017 دچار یک نقض داده گسترده شد که اطلاعات مالی تقریباً 150 میلیون نفر در ایالات متحده را فاش کرد. این نقض به دلیل عدم به روزرسانی یک آسیبپذیری شناخته شده در سیستم Equifax رخ داد. در کنار این نقض، مشخص شد که برنامههای موبایل این شرکت همیشه از HTTPS استفاده نمیکردند و این امکان را برای هکرها فراهم میکرد تا دادههای کاربران Equifax را در حین دسترسی به حسابهایشان رهگیری کنند.

- Superfish

در سال 2015، کامپیوترهای Lenovo با نرمافزار تبلیغاتی از پیش نصب شده به بازار عرضه شدند که کاربران را در معرض حملات MITM قرار میداد. این نرمافزار که Superfish Visual Search نام داشت، تبلیغات را در ترافیک وب رمزگذاری شده کاربران وارد میکرد. نسخه به روزرسانی شده Microsoft Windows Defender در فوریه 2015 این آسیبپذیری را برطرف کرد.

- DigiNotar

شرکت هلندی DigiNotar که گواهینامههای امنیتی دیجیتال صادر میکرد، در سال 2011 مورد هدف حمله MITM قرار گرفت. مهاجم به 500 گواهینامه امنیتی مربوط به وبسایتهای برجسته مانند Google و Skype دسترسی پیدا کرد. مهاجم با استفاده از تاکتیکهای حمله MITM، کاربران را فریب داد تا پسوردهای خود را وارد وبسایتهای جعلی کند که به عنوان وبسایتهای واقعی ظاهر میشدند. در نهایت، DigiNotar برای جبران خسارات ناشی از این نقض داده اعلام ورشکستگی کرد.

چگونه میتوان از حملات Man-in-the-Middle (MITM) جلوگیری کرد؟

پیادهسازی روشهای مؤثر امنیت سایبری به طور کلی میتواند از افراد و سازمانها در برابر حملات MITM محافظت کند.

- به روزرسانی و ایمنسازی روترهای Wi-Fi خانگی

این اقدام شاید مهمترین گام باشد، به ویژه در شرایطی که سیاستهای دورکاری (WFH) کارمندان را ملزم به استفاده از روتر خانگی برای اتصال به اینترنت و دسترسی به شبکه شرکتی میکند. نرمافزار روترهای وایفای (Firmware) باید به طور دورهای به روزرسانی شود. به روزرسانی Firmware به صورت خودکار انجام نمیشود و نیاز به فرآیند دستی دارد. همچنین، مطمئن شوید که تنظیمات امنیتی روتر روی قویترین حالت ممکن )در حال حاضر استاندارد WPA3 بر اساس توصیههای (Wi-Fi Alliance تنظیم شده است.

- بهرهگیری از رمزگذاری سرتاسری

در صورت امکان، از کارمندان بخواهید رمزگذاری برای ایمیلها و سایر کانالهای ارتباطی را فعال کنند. برای امنیت بیشتر، تنها از نرمافزارهایی استفاده کنید که به صورت پیشفرض رمزگذاری دارند. برخی برنامهها، مانند WhatsApp، رمزگذاری را به طور خودکار در پسزمینه فعال میکنند. با این حال، اگر کارمندان بخواهند مطمئن شوند پیامهایشان رمزگذاری شده است، ممکن است نیاز به انجام فرآیندهای خاصی مانند اسکن و مقایسه QR codes داشته باشند.

- نصب به روزرسانیها و استفاده از آنتیویروس

هرچند اینها اصول اولیه امنیت سایبری هستند، اما ذکر آنها ضروری است زیرا گاهی فراموش میشوند. در شرایط دورکاری، کارمندان مسئول نصب به روزرسانیها و اطمینان از به روز بودن نرمافزارهای امنیتی دستگاههایشان هستند. کارکنان IT باید اهمیت این اقدامات را برای کارمندان توضیح دهند تا امنیت نقاط انتهایی تقویت شود.

- استفاده از رمزهای عبور قوی و مدیر رمز عبور

با توجه به اینکه رمزهای عبور به این زودیها از بین نمیروند، کارمندان را تشویق کنید از رمزهای عبور قوی و مدیر رمز عبور استفاده کنند. برای دستگاههای شرکتی، تیمIT میتواند نرمافزار مدیریت دستگاه موبایل (MDM) نصب کند که شامل سیاستهای رمز عبور با قوانین مربوط به طول رمز، پیچیدگی (استفاده از کاراکترهای خاص)، تاریخ انقضا، تاریخچه رمزهای عبور، عدم استفاده مجدد و تعداد دفعات مجاز برای ورود اشتباه قبل از پاک شدن دستگاه باشد.

- پیادهسازی احراز هویت چندعاملی (MFA)

برای کاهش وابستگی به رمزهای عبور، سازمانها باید کارمندان را به استفاده ازMFA برای دسترسی به دستگاهها و خدمات آنلاین تشویق کنند. این روش یکی از بهترین دفاعهای سازمانها در برابر تهدیدات محسوب میشود.

- اتصال فقط به وبسایتهای امن

به دنبال نماد قفل کوچک در سمت چپ آدرس وبسایت در نوار آدرس مرورگر باشید. این نماد نشان میدهد صفحهای که بازدید میکنید امن است و از پروتکل HTTPS استفاده میکند. برای امنیت، کارمندان و به طور کلی کاربران اینترنت، نباید به وبسایتهایی که از HTTP استفاده میکنند یا فاقد نماد قفل هستند متصل شوند. برای اطمینان، میتوانید افزونه رایگانی برای مرورگر نصب کنید که این قانون را اجرا کند. همچنین، اکثر پلتفرمهای جامع امنیت سایبری شامل پروتکلهای فیلترینگ وب هستند که دسترسی به سایتهای غیر HTTPS را محدود میکنند.

- رمزگذاری ترافیک DNS

سیستم DNS برای تبدیل نام دامنه به آدرس IP استفاده میشود. اما اتصال DNS به recursive خارجی میتواند از نظر امنیت و حریم خصوصی مشکل ساز باشد. مکانیزمهایی مانند DNS over TLS (DoT) وDNS over HTTPS (DoH) ترافیکDNS را رمزگذاری میکنند و با استفاده از گواهیها، اعتبار recursive را تأیید میکنند تا مطمئن شوند هیچ طرف دیگری نمیتواند خود را جایگزین recursive کند.

- اتخاذ رویکرد Zero Trust

این مفهوم امنیتی به سازمانها توصیه میکند هیچچیز، چه در داخل و چه در خارج از محدودههای سازمان، به طور پیشفرض قابل اعتماد نباشد. ابتدا باید هر چیزی که تلاش میکند به سیستمها متصل شود، تأیید شود. رویکرد Zero Trust میتواند از شروع حملات MITM جلوگیری کرده یا از داراییهای سازمان در صورت وقوع چنین حملاتی محافظت کند.

- استفاده از راهکار UEBA

User and Entity Behavior Analytics (UEBA) از یادگیری ماشین برای شناسایی کوچکترین ناهنجاریها در رفتار کاربران و دستگاههای متصل به شبکه شرکتی استفاده میکند. با پیچیدهتر شدن حملات سایبری و گسترش تهدیدها، ابزارهای یادگیری ماشین برای نظارت بر تغییرات جزئی و مشکوک که ممکن است نشانهای از یک حملهMITM باشند، استفاده میشوند.