حمله Password Spraying چیست؟

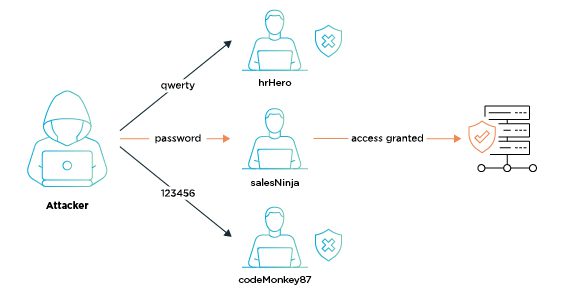

حمله Password Spraying نوعی حمله Brute Force است که در آن، مهاجم تلاش میکند یک رمز عبور خاص را روی چندین حساب کاربری امتحان کند و در صورت ناموفق بودن، رمز دیگری را آزمایش میکند. این نوع حمله معمولاً موفق است، زیرا بسیاری از کاربران از رمزهای ساده و قابل حدس مانند “password” یا “123456” استفاده میکنند. در بسیاری از سازمانها، اگر کاربران چندین بار به صورت ناموفق تلاش کنند وارد حساب خود شوند، سیستم به طور موقت دسترسی آنها را مسدود میکند. اما در حملات Password Spraying، بهجای امتحان کردن رمزهای متعدد روی یک حساب، یک رمز مشخص روی چندین حساب امتحان میشود. این روش باعث میشود که سیستمهای امنیتی که برای قفل کردن حسابها در برابر حملات Brute Force طراحی شدهاند، فعال نشوند. ویژگی اصلی Password Spraying، همانطور که از واژه “spraying” پیداست، این است که میتواند همزمان هزاران یا حتی میلیونها کاربر مختلف را هدف قرار دهد، بهجای اینکه فقط روی یک حساب متمرکز شود. این حمله معمولاً بهصورت خودکار انجام میشود و میتواند در بازههای زمانی مختلف اجرا شود تا از شناسایی و مسدود شدن جلوگیری کند. این نوع حمله معمولاً در شرایطی رخ میدهد که مدیران یا نرمافزارهای یک سازمان، برای کاربران جدید یک رمز عبور پیشفرض تعیین میکنند. با وجود اینکه Password Spraying ممکن است در مقایسه با دیگر حملات سایبری ساده به نظر برسد، حتی گروههای جرائم سایبری پیشرفته نیز از این روش استفاده میکنند.

حمله Password Spraying چگونه انجام میشود؟

در حمله Password Spraying، مهاجم سایبری با روشی هدفمند و مرحله به مرحله تلاش میکند تا بدون ایجاد هشدارهای امنیتی، به حسابهای کاربری سازمانی نفوذ کند. این فرآیند شامل مراحل زیر است:

- جمعآوری نامهای کاربری

مهاجم ابتدا فهرستی از نامهای کاربری، آدرسهای ایمیل یا شناسههای دیگر مربوط به سازمان هدف را تهیه میکند. این اطلاعات ممکن است از طریق روشهای مختلفی به دست آید، از جمله:

- فیشینگ (ایجاد ایمیلهای جعلی برای فریب کاربران و دریافت اطلاعات آنها)

- نشت اطلاعات از پایگاههای داده لو رفته

- مهندسی اجتماعی (فریب کارکنان برای افشای اطلاعات حساس)

- جمعآوری اطلاعات از منابع عمومی مانند وبسایتهای شرکت و شبکههای اجتماعی

بسیاری از سازمانها از الگوهای مشخصی برای ساخت آدرس ایمیل کارکنان خود استفاده میکنند، مانند [email protected]. مهاجم با شناسایی یک آدرس ایمیل عمومی از کارکنان، میتواند این الگو را تشخیص داده و با استفاده از اطلاعات کارکنان که در وبسایت سازمان یا LinkedIn در دسترس است، فهرستی از ایمیلهای احتمالی ایجاد کند.

- انتخاب رمزهای عبور رایج

پس از تهیه فهرست نامهای کاربری، مهاجم مجموعهای از رمزهای عبور ساده و قابل حدس را انتخاب میکند. این رمزها معمولاً از الگوهای رایج پیروی میکنند، مانند: Password1، p@ssw0rd، Qwerty123، 1q2w3e، Q2w3e4r5t.

در حملات پیچیدهتر، مهاجم ممکن است از رمزهایی استفاده کند که با موقعیت جغرافیایی، فرهنگ محلی یا نامهای معروف مرتبط باشند. برای مثال: Microsoft123.

- استفاده از ابزارهای خودکار برای حمله

مهاجمان از ابزارهای خودکار برای آزمایش ترکیبهای مختلف نام کاربری و رمز عبور استفاده میکنند. این ابزارها میتوانند اطلاعات را به صفحات ورود ارسال کنند، نشستهای فعال را مدیریت کنند و یا تلاشهای ورود موفق یا ناموفق را شناسایی کنند. ابزارهایی مانند MSOLSpray به مهاجمان این امکان را میدهند که در مدتزمان کوتاهی تعداد زیادی از حسابهای کاربری را با رمزهای عبور مختلف آزمایش کنند.

- دسترسی به حسابها و سوءاستفاده از آنها

اگر مهاجم بتواند ترکیب درستی از نام کاربری و رمز عبور را پیدا کند، به حساب موردنظر در سازمان هدف دسترسی پیدا میکند. در این مرحله، ابزارهای حمله میتوانند به آزمایش رمزهای عبور روی سایر حسابها ادامه دهند تا دسترسی بیشتری به دست آورند. پس از ورود موفق، مهاجم میتواند از حساب به سرقت رفته برای اقدامات مخرب مختلفی استفاده کند، از جمله:

- سرقت اطلاعات حساس سازمانی

- حملات Credential Stuffing(استفاده از رمزهای عبور به سرقت رفته در سایر سرویسها)

- انتشار بدافزار در شبکه سازمان

- اجرای حملات فیشینگ جدید از طریق حسابهای به خطر افتاده

- استفاده از حساب کاربری برای توزیع باجافزار در کل سیستمهای سازمانی

بهعنوان مثال، مهاجم میتواند از طریق حسابی که به دست آورده است، ایمیلهای آلوده به بدافزار یا لینکهای مخرب را برای همکاران و مشتریان قربانی ارسال کند و از اعتماد آنها برای گسترش حمله استفاده نماید. اگر حساب سرقتشده مربوط به یک مدیر شبکه باشد، مهاجم حتی میتواند بدافزار را مستقیماً روی سیستمهای سازمانی نصب کند و کل شرکت را در معرض تهدید قرار دهد.

تفاوت حملات Password Spraying و Credential Stuffing:

حملات Password Spraying و Credential Stuffing هر دو از انواع حملات brute force هستند که هدفشان دسترسی غیرمجاز به حسابهای کاربری است، اما روشهای آنها تفاوتهایی دارند که نیازمند راهکارهای متفاوت برای مقابله هستند. در حمله Password Spraying، مهاجم سعی میکند از یک رمز عبور معمولی یا پیشفرض برای تعداد زیادی حساب کاربری استفاده کند. این حمله معمولاً به صورت آرام و تدریجی انجام میشود و کمتر باعث ایجاد هشدارهای فوری در سیستمهای امنیتی میشود. اما در حمله Credential Stuffing، مهاجم از مجموعهای از نامهای کاربری و رمزهای عبور دزدیده شده برای ورود به حسابها استفاده میکند. این حملات میتوانند بسیار سریع و خطرناک باشند، زیرا اگر مهاجم از اطلاعات معتبر و به تازگی دزدیده شده استفاده کند، احتمال اینکه این حمله شناسایی نشود زیاد است. به ویژه، در صورتی که حمله موفقیتآمیز باشد، سیستمهای امنیتی اغلب ورودهای موفق را نادیده میگیرند و این میتواند باعث آسیبپذیری بیشتر شود. در نتیجه، این دو نوع حمله به طور متفاوتی عمل میکنند و برای مقابله با آنها نیاز به تدابیر متفاوتی است. سیستمهای امنیتی باید همواره آمادگی داشته باشند تا در برابر این نوع تهدیدات که به سرعت در حال تکامل هستند، محافظت کنند.

نشانه هایی از حملات Password Spraying:

حملات Password Spraying معمولاً به صورت تلاشهای مکرر و ناموفق برای ورود به چندین حساب کاربری در بازه زمانی کوتاه نمایان میشوند. برای شناسایی این نوع حملات، سازمانها میتوانند از طریق بررسی لاگهای احراز هویت، تلاشهای ناموفق ورود به سیستم و اپلیکیشنهای مختلف را مورد ارزیابی قرار دهند. برخی از علائم شایع حملات Password Spraying عبارتند از:

- تعداد زیادی تلاشهای ورود در یک بازه زمانی کوتاه

- افزایش تلاشهای ناموفق برای ورود از سوی کاربران فعال

- تلاش برای ورود به حسابهای غیرفعال یا غیرموجود

- الگوهای مشابه در تلاشهای ورود (تلاشهای مشابه با رمزهای عبور متداول میتواند نشانهای از یک حمله Password Spraying باشد.)

شناسایی سریع این نشانهها میتواند به سازمانها کمک کند تا از وقوع حملات جلوگیری کرده و امنیت سیستمهای خود را حفظ کنند.

نمونههایی از حملات Password Spraying

در اینجا چند نمونه واقعی از حملات Password Spraying آورده شده است که باعث شد سازمانها برای مقابله با این نوع تهدیدات، تدابیر امنیتی خود را تقویت کنند و اقدامات جدیدی برای محافظت از دادهها و حسابهای کاربران اتخاذ نمایند.

- Microsoft Exchange Online (اکتبر 2022)

در اکتبر 2022، مایکروسافت هشدار داد که حملات Password Spraying کاربران Exchange Online را که از احراز هویت پایه (Basic Auth) استفاده میکردند، مورد هدف قرار داده است. تیم Microsoft Exchange پس از این حمله، اعلام کرد که تصمیم به غیرفعال کردن احراز هویت پایه در Exchange Online تنها برای حفاظت از حسابها و دادههای کاربران در برابر حملات Password Spraying که در حال گسترش بود، گرفته است.

- Citrix (2019 – 2018)

بین 13 اکتبر 2018 و 8 مارس 2019، یک حمله Password Spraying به شبکه داخلی Citrix صورت گرفت که موجب دسترسی غیرمجاز به سیستمهای داخلی سازمان شد. Citrix تأیید کرد که مهاجمان موفق به سرقت اسناد و فایلهای تجاری آنها شدند. علاوه بر این، حسابهای ایمیل چند کاربر و درایوهای مجازی آنها نیز به خطر افتاده بود. مهاجمان همچنین به چندین برنامه داخلی سازمان نیز حمله کرده بودند.

- Microsoft Office 365 (2019)

در سال 2019، یک گروه از مهاجمان حمله Password Spraying را علیه حسابهای Microsoft Office 365 آغاز کردند. آنها با استفاده از فهرستی از رمزهای عبور که از نقضهای داده قبلی به دست آمده بود، موفق شدند به 1800 حساب ایمیل مشتریان دسترسی پیدا کنند. این حمله نشاندهنده آسیبپذیری شدید حسابهای کاربری در برابر حملات Password Spraying است.

تأثیرات حملات Password Spraying بر سازمانها و افراد:

- نفوذ به دادهها

یکی از عمدهترین تأثیرات حملات Password Spraying نفوذ به دادههای حساس است. این حملات ممکن است منجر به افشای اطلاعات حساس مانند جزئیات حسابهای مالی کاربران شود که میتواند به سرقت هویت و فروش اطلاعات در بازارهای سیاه منجر شود. در سازمانها، این نوع نفوذ ممکن است باعث افشای اطلاعات تجاری و مالکیت معنوی شود که منجر به کاهش اعتماد مشتریان و ایجاد مزیت رقابتی برای رقبای آنها میشود.

- زیانهای مالی

حملات موفق Password Spraying در سازمانها میتواند هزینههای زیادی به همراه داشته باشد. همچنین، سازمانها ممکن است به دلیل شکایتهای مشتریان و جریمههای قانونی به علت عدم رعایت مقررات امنیتی دچار زیانهای مالی زیادی شوند.

- آسیب به اعتبار برند

چنین حملاتی تأثیرات منفی شدیدی بر شهرت یک سازمان دارند. علاوه بر این، تبلیغات منفی و شکایات عمومی میتواند تصویر برند سازمان را تحت تأثیر قرار دهد و موجب از دست رفتن اعتماد مشتریان شود. در بسیاری از موارد، این نوع حملات ممکن است باعث قطع همکاریها و روابط تجاری شود.

- تأثیرات روانی بر افراد

برای افراد، نفوذ به اطلاعات شخصی و سرقت هویت میتواند تأثیرات روانی طولانیمدت به همراه داشته باشد. قربانیان این نوع حملات ممکن است احساس اضطراب و ناامنی کنند و اعتماد خود را به خدمات آنلاین از دست بدهند. همچنین، فرایند بازیابی از چنین حملاتی میتواند فرسایشی و استرسزا باشد و افراد را مدتها پس از حمله در وضعیت روانی آسیبدیده قرار دهد.

چگونه از حملات Password Spraying جلوگیری کنیم؟

سازمانها میتوانند با رعایت اقدامات زیر از حملات Password Spraying جلوگیری کنند:

- اجرای سیاست رمز عبور قوی

با اعمال سیاستهای سختگیرانه برای استفاده از رمزهای عبور قوی، تیمهای فناوری اطلاعات میتوانند خطر حملات Password Spraying را کاهش دهند. رمزهای عبور قوی معمولاً ترکیبی از حروف بزرگ و کوچک، اعداد و نمادها هستند که حدس زدن آنها برای مهاجمان دشوارتر است.

- شناسایی تلاشهای ورود

تیمهای فناوری اطلاعات باید سیستمهایی را برای شناسایی تلاشهای ورود به چندین حساب از یک آدرس IP یا دستگاه واحد در مدت زمان کوتاه راهاندازی کنند. این الگوها معمولاً نشاندهنده تلاشهای Password Spraying هستند و میتوانند به سرعت شناسایی شوند.

- رویکرد Zero Trust

یکی از اصول کلیدی رویکرد Zero Trust این است که به هر کاربر تنها اجازه دسترسی به اطلاعات یا منابعی داده میشود که برای انجام وظیفه خاص خود به آنها نیاز دارد. پیادهسازی این رویکرد در سازمانها میتواند امنیت شبکه را تقویت کند و از دسترسیهای غیرمجاز جلوگیری نماید.

- عدم استفاده از نامهای کاربری ساده و رایج

برای کاهش احتمال وقوع حملات، از انتخاب نامهای کاربری ساده و عمومی خودداری کنید. انتخاب نامهای کاربری خاص برای حسابهای تجاری و استفاده از Single Sign-On میتواند از حملات Password Spraying جلوگیری کند.

- استفاده از احراز هویت بیومتریک

بسیاری از سازمانها برای افزایش امنیت حسابهای کاربری، از احراز هویت بیومتریک استفاده میکنند. این روش، که شامل روش هایی مانند احراز هویت با اثر انگشت، سیستم تشخیص چهره یا اسکن عنبیه است، امکان دسترسی غیرمجاز به حسابهای کاربری را تا حد زیادی کاهش میدهد. برخلاف رمزهای عبور که ممکن است حدس زده شوند یا به سرقت بروند، دادههای بیومتریک منحصر به فرد میباشد و بدون حضور فیزیکی شخص قابل استفاده نخواهد بود.

- دقت به الگوهای مشکوک

اطمینان حاصل کنید که سیستمهای امنیتی سازمان قادر به شناسایی سریع فعالیتهای غیرعادی هستند. این نوع رفتار معمولاً نشانهای از حملات Password Spraying است. با پیادهسازی راهکارهای نظارتی پیشرفته، میتوان الگوهای مشکوک را به موقع شناسایی کرد و از گسترش حمله و دسترسی غیرمجاز به حسابهای کاربری جلوگیری نمود. همچنین، ترکیب این سیستمها با مکانیزمهای واکنشی خودکار، مانند مسدودسازی موقت آدرسهای مشکوک، میتواند اثربخشی اقدامات امنیتی را افزایش دهد.

- استفاده از مدیر رمز عبور

با توجه به اینکه کاربران امروزی باید تعداد زیادی رمز عبور را برای حسابهای مختلف خود مدیریت کنند، استفاده از یک سیستم مدیریت رمز عبور میتواند راهکاری مؤثر برای افزایش امنیت حسابهای کاربری باشد. بسیاری از کاربران به دلیل دشواری بهخاطر سپردن رمزهای عبور متعدد، از رمزهای ساده، تکراری یا مشابه برای چندین حساب استفاده میکنند. این مسئله باعث میشود حسابهای آنها در برابر حملاتی مانند Password Spraying آسیبپذیر شوند.

سوالات متداول

حمله Password Spraying چیست؟

Password Spraying نوعی حمله سایبری است که در آن مهاجم با استفاده از لیستی از رمزهای عبور رایج، تلاش میکند به تعداد زیادی حساب کاربری دسترسی پیدا کند، بدون اینکه حسابها را سریع قفل کند.

تفاوت Password Spraying با Brute Force چیست؟

- Brute Force: یک رمز را روی یک حساب بارها امتحان میکند و ممکن است سریع قفل شود.

- Password Spraying: چند رمز پرکاربرد را روی تعداد زیادی حساب امتحان میکند، تا از قفل شدن خودکار حسابها جلوگیری کند.

چرا این نوع حمله خطرناک است؟

میتواند به سرعت به تعداد زیادی حساب دسترسی پیدا کند.

اکثر کاربران از رمزهای ساده یا رایج استفاده میکنند.

تشخیص آن برای سیستمهای امنیتی دشوار است، چون تلاشها پراکنده و آهسته انجام میشود.

مهاجم چگونه حسابها را هدف قرار میدهد؟

جمعآوری لیست کاربران از ایمیلها، شبکههای اجتماعی یا سایتهای سازمانی

استفاده از رمزهای عبور پرکاربرد مانند «123456»، «Password»، «Welcome2025»

تلاش آهسته و زمانبندیشده برای جلوگیری از هشدار سیستم

علائم حمله Password Spraying چیست؟

- افزایش غیرعادی تلاشهای ورود ناموفق

- کاربران گزارش دریافت ایمیل هشدار ورود

- لاگهای ورود سیستم نشاندهنده تلاشهای پراکنده برای ورود