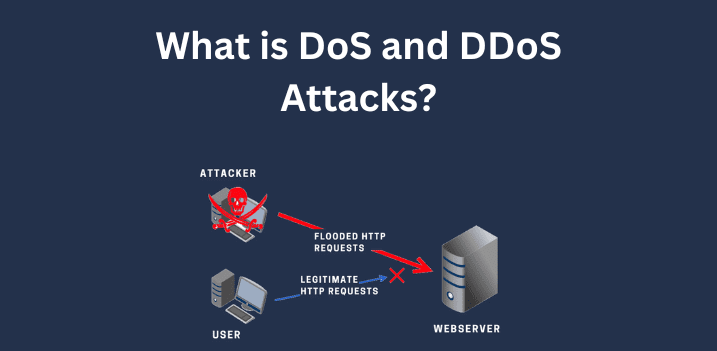

توضیح حملات DoS و DDoS:

حمله denial-of-service (DoS) یک نوع حمله سایبری است که هدف اصلی آن مختل کردن عملکرد طبیعی سیستمها، سرورها یا شبکهها میباشد. در این حمله، مهاجم حجم زیادی از درخواستهای غیرمجاز یا جعلی را به سمت سیستم هدف ارسال میکند. این درخواستها منابع سیستم مانند پردازنده، حافظه، پهنای باند یا سایر منابع محدود را اشباع میکنند. در نتیجه، سیستم هدف نمیتواند به درخواستهای واقعی پاسخ دهد که این امر موجب کندی عملکرد، بیپاسخ ماندن یا حتی از دسترس خارج شدن آن میشود. چنین حملاتی میتوانند برای وبسایتها، سرویسهای آنلاین و سایر سیستمهای اینترنتی بسیار آسیبزننده باشند. حملات DoS علاوه بر ایجاد اختلال در خدمات آنلاین، میتوانند خسارتهای مالی هنگفتی به سازمانها وارد کنند، به ویژه اگر این حملات باعث از دست رفتن دسترسی به سرویسها و اختلال در کسبوکار شوند. علاوه بر این، این حملات میتوانند آسیبهای جدی به اعتبار و شهرت سازمانها وارد کنند، زیرا کاربران ممکن است به دلیل مشکلاتی که ایجاد میشود، اعتماد خود را به سرویسدهندگان از دست بدهند. یکی از انواع حملات DoS، حمله distributed denial-of-service (DDoS) است. در حملات DDoS، ارسال درخواستها از چندین منبع مختلف به طور همزمان انجام میشود. این حملات معمولاً از شبکههای بزرگ رباتها یا باتنتها استفاده میکنند. همچنین این حملات به دلیل پراکندگی منابع حمله، به مراتب پیچیدهتر و خطرناکتر از حملات DoS ساده هستند. حملات DDoS به دلیل استفاده از منابع متعدد و توزیعشده برای انجام حملات، نه تنها میتوانند از نظر فنی برای مقابله دشوارتر باشند، بلکه میتوانند به سرعت از ابعاد یک حمله کوچک به یک حمله گسترده و ویرانگر تبدیل شوند. این حملات در حال افزایش هستند و حتی بزرگترین شرکتها و سرویسدهندگان آنلاین نیز نمیتوانند به طور کامل از آنها در امان باشند. سازمانها و وبسایتهای بزرگ که در معرض حملات DDoS قرار میگیرند، ممکن است دچار مشکلات جدی شوند که بر عملکرد روزانه آنها تأثیر گذاشته و برای رفع مشکلات و بازسازی سرویسها نیاز به صرف هزینههای بالا و زمان زیادی داشته باشند. در نتیجه، با توجه به رشد روزافزون این نوع حملات، اهمیت اقدامات پیشگیرانه و روشهای مقابله با حملات DDoS برای حفاظت از سرورها و شبکهها بیشتر از همیشه احساس میشود.

رایجترین انواع حملات DoS:

حملات DDoS شامل انواع مختلفی از حملات هستند که به شرح زیر میباشند:

- حمله ICMP/Ping Flood

ICMP floods، که به آن Ping floods نیز گفته میشود، نوعی حمله DDoS است که دستگاههای شبکه را هدف قرار میدهد و آنها را با تعداد زیادی بسته Echo Request (Ping) پروتکل ICMP تحت فشار قرار میدهد. پروتکل ICMP برای عیبیابی و رفع مشکلات شبکه استفاده میشود، که دستور معروف “ping” یکی از کاربردهای آن است. در حمله ICMP flood، مهاجم حجم زیادی از بستههای درخواست Echo ICMP را به دستگاه یا شبکه هدف ارسال میکند و اغلب از باتنتها یا چندین رایانه آسیبدیده برای تقویت حمله استفاده میشود. هر بسته درخواست Echo باعث میشود که دستگاه هدف به آن پاسخ داده و بستهای به نام Echo Reply ارسال کند. در حمله Flood، حجم بالای درخواستها باعث میشود که پهنای باند و توان پردازشی دستگاه هدف به سرعت اشباع شود. این سیل از ترافیک ICMP میتواند باعث شلوغی شبکه، افزایش زمان پاسخگویی و حتی عدم پاسخگویی کامل دستگاه هدف شود، که در نهایت ارتباطات شبکه را مختل میکند.

- حملات Low Orbit Ion Canon (LOIC)

Low Orbit Ion Canon (LOIC) ابزاری است که ابتدا برای ارزیابی عملکرد شبکه طراحی شده بود، اما به طور گستردهای در حملات DDoS نیز مورد استفاده قرار میگیرد. حملات LOIC معمولاً توسط گروهی از افراد به صورت هماهنگ شده انجام میشوند که با استفاده از این ابزار، سرور یا وبسایت هدف را با حجم عظیمی از ترافیک اشباع میکنند. این حملات به طور عمده توسط گروههای هکری یا جوامع آنلاین ناشناس به منظور مختل کردن یا اعتراض به وبسایتها و سازمانهای خاص انجام میشوند. هنگامی که LOIC فعال میشود، هر مهاجم میتواند یک جریان مداوم از بستههای HTTP، UDP یا TCP را به سمت هدف ارسال کند. این بستهها باعث اشباع منابع شبکه هدف میشوند و در نهایت موجب اختلال در عملکرد خدمات میشوند.

رایجترین انواع حملات DDoS :

حملات DDoS انواع مختلفی دارند که رایجترین آنها شامل حملات SYN Flood،HTTP Flood و UDP Flood میباشند.

- حمله SYN Flood

حمله SYN Flood نوعی از حملات DDoS است که از فرآیند Three-Way Handshake در پروتکل کنترل انتقال (TCP) سوء استفاده میکند، که پروتکل اصلی ارتباطات اینترنتی بیشتر سیستمها است. هدف این حمله، فریب سیستم هدف و اشباع منابع آن است به طوری که نتواند به درخواستهای قانونی سیستم پاسخ دهد. در حمله SYN Flood، مهاجم حجم زیادی از بستههای SYN جعلی را به سرور هدف ارسال میکند، بدون اینکه مراحل Three-Way Handshake را تکمیل کند. سرور برای مدیریت این اتصالات ناتمام منابع خود را اختصاص میدهد و منتظر دریافت بسته ACK نهایی میماند، که هیچگاه ارسال نمیشود. در نتیجه، منابع سرور مصرف شده و سرور قادر به پاسخگویی به درخواستهای واقعی نخواهد بود.

- حمله HTTP Flood

حمله HTTP Flood نوعی از حملات DDoS است که سرورهای وب را هدف قرار میدهد و آنها را با حجم زیادی از درخواستهای HTTP مواجه میکند. در این حمله، مهاجم با ارسال تعداد زیادی درخواست به ظاهر قانونی به سرور هدف، منابع آن را مصرف کرده و باعث میشود که سرور نتواند به ترافیک واقعی کاربران پاسخ دهد. با ارسال یک جریان مداوم از درخواستهای HTTP، مهاجم سعی دارد قدرت پردازشی، حافظه و پهنای باند سرور را مصرف کرده و در نهایت باعث میشود که سرور از کار بیفتد.

- حمله UDP Flood

حمله UDP Flood نوعی از حملات DDoS است که زیرساختهای شبکه را هدف قرار میدهد و آنها را با حجم زیادی از بستههای پروتکل UDP مواجه میکند. برخلاف TCP، UDP پروتکلی بیاتصال است که نیازی به فرآیند Hand Shake ندارد، این ویژگی باعث میشود مهاجمین بتوانند حجم زیادی از ترافیک را با کمترین بار اضافی تولید کنند. در این حمله، مهاجم تعداد زیادی بسته UDP را معمولاً با استفاده از آدرسهای IP جعلی برای دشوار کردن ردیابی به سرور یا شبکه هدف ارسال میکند. از آنجا که UDP تضمینی برای تحویل بستهها یا تأیید دریافت کننده ندارد، زیرساخت هدف مجبور است به هر بسته ورودی پاسخ دهد. این حملات باعث اشباع پهنای باند، قدرت پردازشی و منابع دیگر شبکه میشود و در نتیجه باعث کندی شبکه و اختلال در ارتباطات کاربران مجاز میشود.

چگونگی عملکرد حملات DoS:

تمرکز اصلی حملات DoS بر اشباع ظرفیت سیستم هدف است، به طوری که باعث میشود سیستم نتواند به درخواستهای اضافی پاسخ دهد. انواع مختلف حملات DoS را میتوان بر اساس شباهتهایشان به گروههای مختلف تقسیم کرد. در حملات DoS، مهاجم از چندین روش مختلف برای فشار آوردن به سیستم هدف استفاده میکند. یکی از این روشها، اشباع حافظه یا منابع پردازشی سیستم است که باعث میشود سیستم نتواند درخواستهای جدید را پردازش کند. در این حالت، سیستم به طور کامل به درخواستهای غیرمجاز اختصاص داده میشود و درخواستهای واقعی از سوی کاربران قانونی به طور کامل نادیده گرفته میشوند. این نوع حمله معمولاً باعث کندی عملکرد سیستم و در برخی موارد خرابی آن میشود. حملات دیگری مانند حملات flood که پیش تر به آن پرداختیم نیز وجود دارند که در آنها مهاجم با ارسال حجم زیادی از بستهها یا دادهها به سرور، ظرفیت آن را اشباع میکند. این حملات به طور خاص به دلیل حجم بالای ترافیک ایجاد شده باعث میشوند که سرور یا شبکه هدف نتواند به درخواستهای جدید پاسخ دهد و از کار بیفتد. در نهایت، در هر دو نوع حمله، هدف اصلی جلوگیری از دسترسی به خدمات برای کاربران مجاز است که منجر به از کار افتادن سرور یا سیستم میشود.

چگونگی عملکرد حملات DDoS:

حملات DDoS از شبکههایی از دستگاههای متصل به اینترنت به عنوان منابع حمله استفاده میکنند. این شبکهها شامل رایانهها و دستگاههای مختلفی هستند که معمولاً از نوع دستگاههای اینترنت اشیاء (IoT) میباشند، که به بدافزار آلوده شدهاند. این بدافزار به مهاجم اجازه میدهد تا این دستگاهها را از راه دور کنترل کند. هر یک از این دستگاههای آلوده به عنوان بات یا زامبی شناخته میشوند. سپس، مهاجم میتواند با ارسال دستورات از راه دور به هر یک از باتها، حملهای هماهنگ شده را به سمت هدف هدایت کند. این حمله معمولاً با هدف مختل کردن عملکرد سیستمهای قربانی انجام میشود. در این نوع حمله، وقتی سرور یا شبکه یک قربانی هدف حمله قرار میگیرد، هر بات به طور مستقل درخواستهایی به سمت آدرس IP هدف ارسال میکند. این درخواستها به اندازهای زیاد هستند که میتوانند منابع سرور یا شبکه هدف را اشباع کرده و آن را ناتوان از پاسخگویی به درخواستهای مجاز کنند. در نتیجه، دسترسی کاربران قانونی به خدمات و اطلاعات مسدود شده و سرور یا شبکه هدف از کار میافتد. یکی از ویژگیهای مهم و پیچیده در این نوع حملات این است که چون هر بات به طور مستقل یک دستگاه اینترنتی قانونی است، تفکیک ترافیک حمله از ترافیک واقعی کاربران بسیار دشوار میشود. این ویژگی باعث میشود که شناسایی و مقابله با حملات DDoS چالش برانگیز باشد و مهاجم بتواند با استفاده از این روشها به راحتی ترافیک حمله را مخفی کرده و به هدف خود برسد.

تفاوت بین حملات DoS و DDoS چیست؟

حمله denial-of-service (DoS) با ارسال حجم زیادی از ترافیک به سمت یک سرور، باعث میشود که وبسایت یا منبع مورد نظر غیرقابل دسترسی شود. حمله distributed denial-of-service (DDoS) نوعی از حملات DoS است که در آن از چندین کامپیوتر یا دستگاه برای ارسال ترافیک به سمت منبع هدف استفاده میشود. هر دو نوع حمله هدفشان اشباع کردن سرور یا برنامه وب است تا خدمات مختل شوند. زمانی که سرور با حجم زیادی از بستههای TCP/UDP رو به رو میشود که از عهده پردازش آنها برنمیآید، ممکن است سرور کرش کند، دادهها خراب شوند و منابع به طور نادرست هدایت یا حتی تمام شوند به طوری که سیستم کاملاً از کار بیفتد. اصلیترین تفاوت بین حملات DoS و DDoS این است که حملات DoS از یک سیستم به سیستم دیگر انجام میشود، در حالی که حملات DDoS شامل حمله چندین سیستم به یک سیستم واحد است. تفاوتهای دیگری نیز وجود دارند که به ماهیت یا شناسایی حمله مربوط میشوند، از جمله:

- سادگی شناسایی: چون حمله DoS از یک مکان واحد انجام میشود، شناسایی مبدا آن راحتتر است و میتوان ارتباط را قطع کرد. در واقع، یک فایروال کارآمد میتواند این کار را انجام دهد. در حالی که حمله DDoS از چندین مکان دور انجام میشود که شناسایی مبدا آن را دشوار میکند.

- سرعت حمله: به دلیل اینکه حمله DDoS از چندین مکان مختلف انجام میشود، میتواند خیلی سریعتر از حمله DoS که از یک مکان واحد آغاز میشود اجرا شود. سرعت بالاتر حمله باعث میشود شناسایی آن دشوارتر شده و در نتیجه خسارت بیشتری وارد میشود یا حتی ممکن است منجر به یک نتیجه فاجعهآمیز شود.

- حجم ترافیک: حمله DDoS از چندین دستگاه از راه دور استفاده میکند که به این معنی است که میتواند مقادیر بسیار بیشتری از ترافیک را از مکانهای مختلف به طور همزمان ارسال کند و به سرعت سرور را اشباع کند، به طوری که شناسایی آن سخت میشود.

- روش اجرای حمله: حمله DDoS از چندین میزبان آلوده به بدافزار استفاده و توسط سرور کنترل و فرمان (C&C) مدیریت میشود. در مقابل، حمله DoS معمولاً از یک اسکریپت یا ابزار برای انجام حمله از یک دستگاه واحد استفاده میکند.

- ردیابی مبدا: ردیابی مبدا در حملات DDoS بسیار پیچیدهتر از ردیابی حمله DoS میباشد.

چگونه از حملات Denial of Service (DoS) جلوگیری کنیم؟

اگرچه جلوگیری کامل از حملات DoS دشوار است، اما اقداماتی وجود دارند که میتوانید برای محدود کردن تأثیر آنها انجام دهید و هنگام وقوع حمله به درستی واکنش نشان دهید:

- برقراری امنیت شبکه ضروری است: جلوگیری از حملات DDoS نیازمند یک لایه دفاعی جامع و موثر در سطح شبکه است. برای مقابله با هرگونه تلاش برای حمله، اطمینان از پیاده سازی و به روز بودن فایروالها، سیستمهای تشخیص نفوذ (IDS/IPS)، نرمافزارهای آنتی ویروس و ضدبدافزار و همچنین امنیت نقطه پایانی، ضروری است. این ابزارها به طور همزمان باید برای شناسایی تهدیدات و جلوگیری از نفوذ به سیستمهای شما عمل کنند. یکی از راههای بسیار مؤثر برای تقویت امنیت شبکه، استفاده از سرویس Reverse Proxy است. این سرویس ترافیک ورودی را پیش از رسیدن به وبسایت شما بررسی کرده و از آنجا که ترافیک مشکوک یا مخرب را فیلتر میکند، به طور مؤثری حملات DDoS را متوقف میکند. در واقع، Reverse Proxy به عنوان یک لایه حفاظتی اضافی عمل کرده و درخواستهای غیرمجاز را از دسترسی به سرورهای شما مسدود میکند. این روش کمک میکند تا بار ترافیک حملات DDoS از دوش سرورهای اصلی شما برداشته شود و به این ترتیب، از وقفه در خدمات و اختلال در عملکرد سایت شما جلوگیری میشود. علاوه بر این، استفاده از این تکنولوژی میتواند به شناسایی و مسدود کردن درخواستهای مشکوک و منابع مخرب کمک کند و بدین ترتیب از بروز مشکلات جدی در سیستم شما جلوگیری کند.

- هوشیار باشید و هشدارها را شناسایی کنید: نشانههای حمله DoS قبل از حمله ممکن است شامل اتصال ضعیف، عملکرد کند یا ترافیک غیرعادی باشد. شناسایی این علائم به شما این امکان را میدهد که به سرعت واکنش نشان داده و حملات در حال انجام را متوقف کنید یا از وقوع حملات بزرگتر جلوگیری نمایید.

- نظارت مداوم بر ترافیک شبکه: نظارت پیوسته و لحظهای بر ترافیک شبکه یکی از اصلیترین و مؤثرترین راهکارها برای شناسایی و مقابله با حملات DoS است. این نظارت، به شما این امکان را میدهد که الگوهای غیرعادی ترافیک را قبل از وقوع یک حمله شناسایی کرده و واکنش مناسب را در کوتاهترین زمان ممکن نشان دهید. حتی اگر علائم اولیه حمله به طور واضح بلافاصله قابل شناسایی نباشند، با نظارت مداوم میتوان به تغییرات مشکوک در میزان ترافیک یا رفتارهای غیرمعمول دست یافت که ممکن است نشانهای از حمله در حال وقوع باشد. با استفاده از سیستمهای تحلیل ترافیک و ابزارهای مانیتورینگ شبکه، میتوان به طور آنی بر ترافیک ورودی و خروجی شبکه نظارت کرد و هرگونه افزایش غیرمعمول در درخواستها یا الگوهای ترافیکی که ممکن است به حملات DoS اشاره داشته باشد، شناسایی کرد. این سیستمها قادرند ناهنجاریها را تشخیص دهند و به طور خودکار هشدارهایی ارسال کنند که مدیران شبکه را از وضعیت خطرناک آگاه سازد. این نوع نظارت به شما کمک میکند تا پیش از وقوع یک حمله یا زمانی که حمله هنوز در مراحل ابتدایی خود است، اقدامات پیشگیرانه لازم را انجام دهید و به این ترتیب آسیبهای احتمالی را به حداقل برسانید. علاوه بر این، نظارت مداوم بر ترافیک میتواند به شما کمک کند تا در صورت بروز حمله، سریعاً منابع آلوده شده یا نقاط آسیبپذیر را شناسایی کرده و نسبت به قرنطینهی آنها اقدام کنید تا حمله نتواند به سایر بخشهای شبکه گسترش یابد.

عدم اقدام به موقع در برابر حملات DoS میتواند پیامدهای جدی و خطرناک برای شما و کسبوکار شما به همراه داشته باشد. این حملات قادرند منابع سیستم شما را به طور کامل مختل کرده و موجب اختلال در دسترسی به خدمات یا وبسایتهای شما شوند. در نتیجه، علاوه بر خسارات مالی مستقیم، ممکن است اعتبار برند شما نیز تحت تأثیر قرار گیرد و اعتماد مشتریان به شما کاهش یابد. همچنین، عدم واکنش سریع میتواند در درازمدت به مشکلات امنیتی و از دست دادن دادهها منجر شود، که این خود میتواند تأثیرات منفی غیرقابل جبرانی بر روی عملیات و روند کسبوکار شما بگذارد. بنابراین، برای حفظ امنیت و ثبات کسبوکار خود، اتخاذ تدابیر پیشگیرانه و آماده سازی برای مقابله با اینگونه حملات ضروری است.

روشهای جلوگیری از حملات DDoS

جلوگیری از حملات DDoS میتواند چالشبرانگیز باشد، به ویژه در زمانهای پیک ترافیک یا در شبکههای توزیعشده و وسیع. یک دفاع پیشگیرانه واقعی در برابر تهدیدات DDoS به چندین عامل کلیدی بستگی دارد: کاهش سطح حمله، نظارت بر تهدیدات و ابزارهای مقیاسپذیر کاهش حملات DDoS.

- کاهش سطح حمله: محدود کردن سطح دسترسی و نقاط آسیبپذیر میتواند به کاهش اثرات حملات DDoS کمک کند. برای این منظور، میتوان از روشهایی مانند محدود کردن ترافیک به مناطق خاص یا آدرسهای مشخص، استفاده از Load Balancer برای توزیع ترافیک به طور یکنواخت و مسدود کردن ارتباطات از پورتها، پروتکلها و برنامههای قدیمی یا غیر فعال شده بهره برد. این اقدامات به جلوگیری از اشباع منابع و افزایش مقاومت سیستم در برابر حملات کمک میکنند.

- پخش ترافیک در شبکه Anycast: شبکه Anycast به سازمانها کمک میکند تا سطح دسترسی و ظرفیت جذب ترافیک شبکه خود را افزایش دهند. این شبکه با توزیع ترافیک به طور همزمان بین چندین سرور در مکانهای مختلف، قادر است ترافیکهای حجیم را بهتر مدیریت کرده و از بروز قطعیها جلوگیری کند. به این ترتیب، سرورها میتوانند بار ترافیکی را به طور یکنواخت تقسیم کرده و در برابر حملات یا افزایش ناگهانی ترافیک مقاومتر عمل کنند.

- نظارت تطبیقی و لحظهای بر تهدیدات: نظارت مستمر و تطبیقی بر ترافیک شبکه و لاگها به شناسایی و مقابله با تهدیدات کمک میکند. این فرآیند شامل تحلیل الگوهای ترافیک شبکه برای شناسایی نوسانات غیرمعمول یا الگوهای مشکوک است. به عنوان مثال، نظارت بر افزایشهای ناگهانی ترافیک یا فعالیتهای غیرعادی میتواند نشانهای از یک حمله باشد. علاوه بر این، این سیستم نظارتی به طور خودکار قادر است به تغییرات ترافیکی واکنش نشان دهد و دفاعها را مطابق با پروتکلها، درخواستها یا آدرسهای IP غیرعادی و مخرب تطبیق دهد. این شیوه به سازمانها کمک میکند تا تهدیدات را در لحظه شناسایی کرده و به سرعت اقدامات لازم برای جلوگیری از حملات احتمالی را انجام دهند، بدون اینکه بر عملکرد معمول سیستم تأثیر منفی بگذارد.

- Caching: کشینگ به ذخیره سازی موقت نسخههایی از محتوای درخواست شده کمک میکند تا تعداد کمتری از درخواستها به سرورهای اصلی ارسال شود و بار کاری آنها کاهش یابد. با استفاده از شبکه CDN برای کشینگ منابع، ترافیک ورودی به سرورها توزیع شده و از فشاری که معمولاً به سرورهای سازمان وارد میشود، کاسته میشود. این کار علاوه بر کاهش بار سرورها، میتواند آنها را در برابر حملات مخرب و درخواستهای مجاز مقاومتر کرده و از احتمال ایجاد اختلال در سرویسها جلوگیری کند. همچنین، CDN با توزیع محتوای کش شده در چندین مکان جغرافیایی، سرعت بارگذاری سایت را افزایش میدهد و در عین حال موجب پایداری بیشتر شبکه در برابر حملات احتمالی میشود.

- محدودسازی نرخ (Rate Limiting): محدودسازی نرخ به کنترل میزان ترافیک شبکه در یک بازه زمانی معین کمک میکند و از فشار بیش از حد به سرورهای وب که ناشی از درخواستهای مکرر از یک یا چند آدرس IP خاص است، جلوگیری میکند. این تکنیک به ویژه برای مقابله با حملات DDoS که از باتنتها برای ارسال حجم بالایی از درخواستها به یک نقطه پایانی استفاده میکنند، بسیار مؤثر است. با محدود کردن تعداد درخواستها در هر واحد زمان، میتوان ترافیک مخرب را شناسایی کرده و آن را مهار کرد، در حالی که درخواستهای مجاز بدون اختلال به سرور ارسال میشوند. این روش همچنین از ایجاد بار سنگین و توقف ناخواسته سرویسها جلوگیری میکند و موجب پایداری و عملکرد بهتر سیستمها در مواجهه با ترافیک غیرعادی میشود.

ابزارهای جلوگیری از حملات DDoS

- فایروال WAF: فایروال برنامه کاربردی وب (WAF) به عنوان یک لایه امنیتی قدرتمند عمل میکند که با استفاده از سیاستهای سفارشی، ترافیک HTTP مخرب را در بین برنامههای وب و اینترنت فیلتر، بررسی و مسدود میکند. با پیاده سازی WAF، سازمانها قادرند مدل امنیتی مثبت و منفی را برای کنترل و مدیریت ترافیک ورودی ایجاد کنند. این مدل به طور خاص به شناسایی و جلوگیری از ترافیک غیرمجاز و تهدیدات از منابع مشخص مانند آدرسهای IP خاص یا مکانهای مشخص کمک میکند. بدین ترتیب، WAF با جلوگیری از درخواستهای مخرب و شناسایی حملات پیشرفته، از دسترسی غیرمجاز به سیستمها و اطلاعات حساس محافظت میکند و امنیت برنامههای وب را در برابر انواع تهدیدات آنلاین تضمین مینماید.

- کاهش حملات Always-on DDoS: در این روش، ترافیک شبکه به طور مداوم تحلیل و بررسی میشود و به محض شناسایی الگوهای جدید حمله، تغییرات لازم در سیاستهای حفاظتی اعمال میگردد. این فرآیند با استفاده از یک شبکه وسیع و قابل اعتماد از مراکز داده، از حملات DDoS جلوگیری کرده و به سازمانها کمک میکند تا از خود در برابر تهدیدات پیچیده محافظت کنند.