مدیریت دسترسی ممتاز یا PAM چیست؟ Privileged Access Management (PAM) شامل استراتژیها و فناوریهای امنیت سایبری است که کنترل دسترسیها و مجوزهای سطح بالا (یا همان ممتاز) را برای هویتها، کاربران، حسابها، فرآیندها و سیستمها در محیط IT اعمال میکند. PAM با تنظیم دقیق کنترلهای privileged access، به سازمانها کمک میکند سطح حملات را کاهش دهند و از آسیبهای ناشی از حملات خارجی یا تهدیدات داخلی جلوگیری یا آن را محدود کنند. در حالی که مدیریت دسترسی ممتاز استراتژیهای متعددی را در بر میگیرد، هدف اصلی آن اجرای اصل کمترین امتیاز یا Least Privilege است. این اصل به معنای محدود کردن حقوق دسترسی و مجوزها برای کاربران، حسابها، برنامهها، سیستمها، دستگاهها و فرآیندهای محاسباتی به حداقل نیاز ضروری برای انجام فعالیتهای روزمره و مجاز است.

مدیریت دسترسی ممتاز (PAM) بخشی از حوزه گستردهتر مدیریت هویت و دسترسی(Identity and Access Management) یا (IAM) است. PAM و IAM با هم کنترل دقیق، شفافیت، و قابلیت حسابرسی را برای تمامی اعتبارنامهها، امتیازات و دسترسیها ارائه میدهند. در حالی که IAM هویتها را تأیید کرده و اطمینان میدهد که هر کاربر در زمان مناسب به منابع مناسب دسترسی پیدا میکند، PAM با فراهم کردن کنترلهای دقیقتر، شفافیت بیشتر و امکان حسابرسی فعالیتهای مربوط به هویتهای ممتاز و نشستهای مرتبط، لایهای اضافی از امنیت را به سیستم اضافه میکند. یک راهحل مدیریت دسترسیهای ممتاز باید توانایی پشتیبانی از سیاستهای PAM سازمان را داشته باشد. معمولاً، یک PAM سازمانی دارای ویژگیهای مدیریت خودکار رمز عبور است که شامل مخزن (vault)، چرخش خودکار، تولید خودکار و یک فرآیند تأیید میشود. علاوه بر این قابلیتهای مدیریت رمز عبور، باید به مدیران اجازه دهد تا احراز هویت چندعاملی (MFA) را پیادهسازی و اعمال کنند. یک راه حل PAM سازمانی باید به سازمانها امکان مدیریت چرخه عمر حسابهای ممتاز را نیز بدهد. به عبارت دیگر، باید به مدیران این امکان را بدهد تا فرآیند ایجاد، اصلاح و حذف حسابها را خودکار کنند. در نهایت، یک راه حل PAM باید نظارت و گزارشدهی قوی ارائه دهد. از آنجا که مدیران امنیتی نیاز به نظارت بر جلسات ممتاز و بررسی هرگونه ناهنجاری دارند، این راه حل باید دیدگاه بلادرنگ و هشدارهای خودکار فراهم کند.

دسترسی ممتاز یا privileged access چیست؟

نوعی دسترسی به سیستمهای IT است که حقوق ویژهای به دارنده آن اعطا میکند. کاربران با privileged access میتوانند اقداماتی را انجام دهند که یک کاربر عادی قادر به انجام آن نیست. این اقدامات معمولاً شامل موارد زیر میشوند:

- تغییر تنظیمات سرور

- تغییر رمزهای عبور

- دسترسی به سیستمهای داده تجاری

- نصب برنامههای جدید

- افزودن پروفایلهای کاربری

- انجام فعالیتهای نگهداری و تعمیرات

- تغییر تنظیمات شبکه

در محیطهای IT امروزی، تیمهای فناوری اطلاعات شرکتها معمولاً به حسابهای کاربری حیاتی که حسابهای ممتاز نامیده میشوند، وابسته هستند تا دسترسی ممتاز را به کاربران در سیستمهای اطلاعاتی مختلف شبکه فراهم کنند. در حالی که حسابهای ممتاز همچنان اصلیترین روش ارائه دسترسی ممتاز در فضای IT کنونی هستند، گزینههای دیگری مانند احراز هویت بیومتریک و کارتهای هوشمند نیز، اگرچه کمتر رایج هستند، مورد استفاده قرار میگیرند. در برخی موارد، سازمانها یک سرور فیزیکی، دستگاه data center یا هر سیستمی که اطلاعات حساسی دارد را به طور کامل ایمنسازی میکنند و سپس دسترسی مستقیم به آن دستگاه را ممنوع میکنند. در چنین شرایطی، دسترسی فیزیکی مستقیم به دستگاه به معنای privileged access (دسترسی ممتاز) است. این دسته از کاربران معمولاً بهعنوان کاربران ممتاز شناخته میشوند.

مدیریت دسترسیهای ممتاز (Privileged Access Management - PAM) چگونه کار میکند؟

مدیریت دسترسیهای ممتاز (PAM) ترکیبی از افراد، فرآیندها و فناوری هاست. بنابراین، اولین گام در پیادهسازی یک راهحل PAM شناسایی حسابهایی است که دسترسی ویژه دارند. پس از آن، سازمان باید تصمیم بگیرد که کدام سیاستها را برای این حسابها اعمال کند. به عنوان مثال، ممکن است بیان شود که حسابهای خدماتی باید هر بار که یک کاربر به اطلاعات ذخیرهشده خود دسترسی پیدا میکند، رمز عبور خود را تجدید کنند. نمونه دیگری میتواند اجباری کردن احراز هویت چندعاملی (MFA) برای همه مدیران سیستم باشد. نگهداری یک گزارش دقیق از تمام جلسات ویژه نیز یکی دیگر از سیاستهایی است که سازمان ممکن است تصمیم به پیادهسازی آن بگیرد. پس از اینکه سازمان مرحله شناسایی حسابهای ممتاز را تکمیل کرد و سیاستهای PAM خود را نهایی کرد، میتواند یک پلتفرم فناوری را برای نظارت و اجرای مدیریت دسترسیهای ویژه (PAM) پیادهسازی کند. این راهحل PAM سیاستهای سازمان را خودکار کرده و به مدیران امنیتی یک پلتفرم برای مدیریت و نظارت بر حسابهای ویژه ارائه میدهد.

privileged account یا حساب ممتاز چیست؟

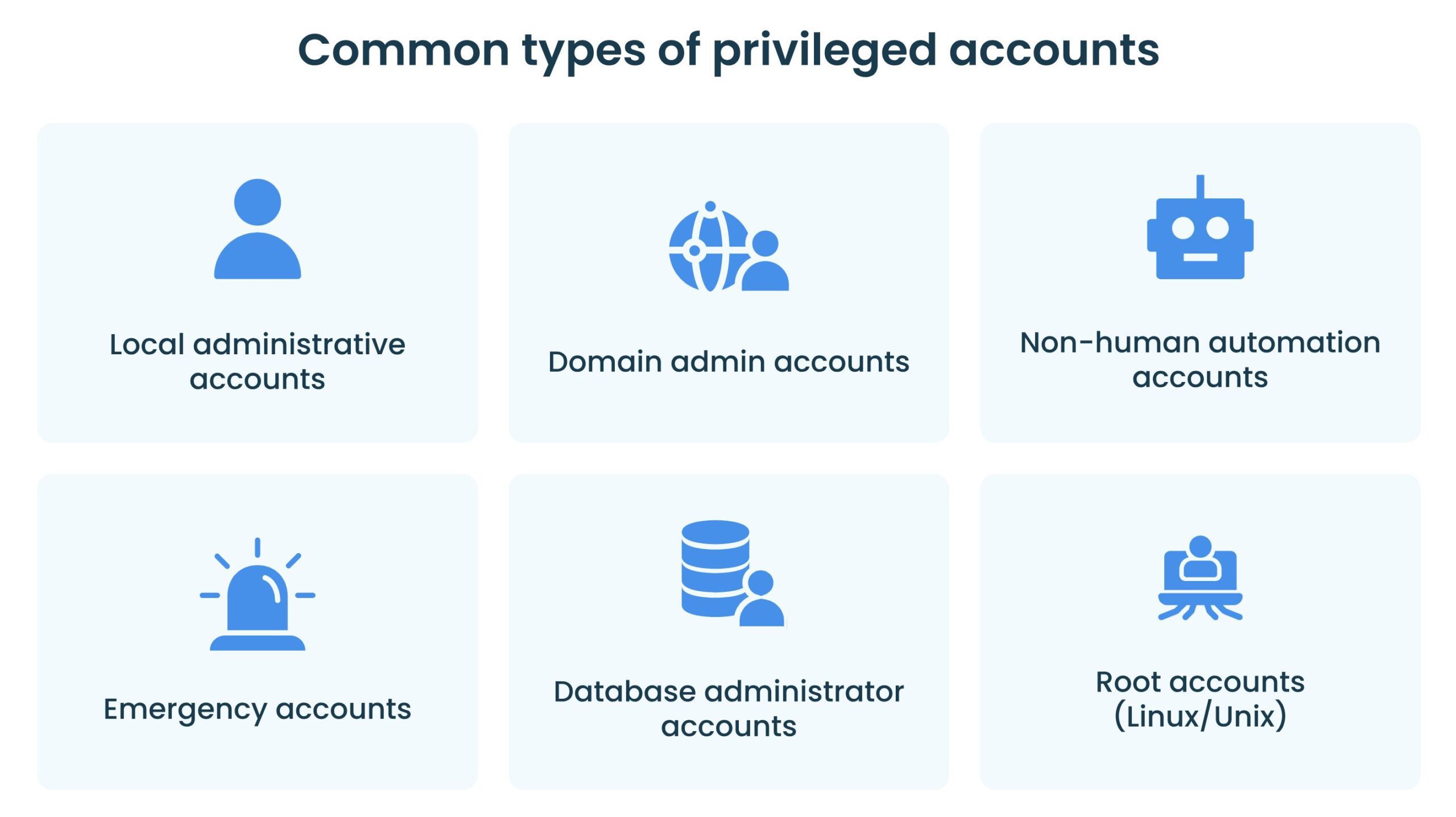

حسابهای ممتاز حسابهای کاربری هستند که نسبت به حسابهای استاندارد دسترسیها و مجوزهای بیشتری در یک سیستم کامپیوتری یا شبکه دارند. حسابهای با امتیاز بالا به کاربران این امکان را میدهند که تنظیمات اصلی سیستم را اجرا کنند، نرمافزار نصب کنند، به دادههای حساس دسترسی پیدا کنند، حسابهای دیگری بسازند و عملکردهای سطح بالا را انجام دهند که حسابهای کاربری عادی قادر به انجام آنها نیستند. حسابهای ممتاز معمولاً توسط مدیران سیستم، متخصصان فناوری اطلاعات، مدیران یا سایر کاربرانی که برای انجام وظایف مهم به دسترسیها و مجوزهای بیشتری نیاز دارند، استفاده میشوند. مدیریت و نظارت بر چنین حسابهایی بسیار مهم است، زیرا استفاده غیرقانونی یا نفوذ به آنها میتواند منجر به نقض امنیت و سایر عواقب شدید شود. انواع حسابهای ممتاز شامل رایجترین انواع زیر است:

Local administrative accounts: کارکنان فناوری اطلاعات به طور معمول از این حسابها برای انجام تعمیرات بر روی workstation و سیستمهای مختلف استفاده میکنند.

Domain admin accounts: در محیطهای ویندوز با Active Directory، حسابهای مدیر دامنه بالاترین سطح از مجوزها را دارند. این حسابها کنترل کل دامنه را بر عهده دارند، از جمله حسابهای کاربری، گروهها، سیاستهای امنیتی و دستگاههای پیوسته به دامنه.

Non-human automation accounts: حسابهای خودکار هویتهای دیجیتالی هستند که توسط ماشینها، برنامهها یا خدمات برای انجام وظایف خودکار استفاده میشوند. این حسابها نیازی به دخالت انسان ندارند و معمولاً در پسزمینه فعالیت میکنند تا سیستمها و فرآیندها به طور روان عمل کنند.

Emergency account: سازمانها ممکن است حسابهای ویژهای برای موقعیتهای اضطراری ذخیره کرده باشند. این حسابها دارای امتیازهای بالایی هستند و تنها زمانی باید استفاده شوند که روشهای دسترسی استاندارد در دسترس نباشند، مانند حملات سایبری.

Database administrator accounts: مدیران پایگاه داده برای مدیریت پایگاههای داده به دسترسی ممتاز نیاز دارند. این حسابها مجوزهایی برای ایجاد، اصلاح و حذف پایگاههای داده، همچنین کنترل دسترسی به دادههای حساس دارند.

Root accounts – Linux/Unix: در سیستمهای مبتنی بر یونیکس، حساب ریشه (root) بالاترین سطح دسترسی را دارد و میتواند به تمامی بخشهای سیستم دسترسی داشته باشد.

چگونه از حسابهای ممتاز(privileged account) با استفاده از PAM محافظت کنیم؟

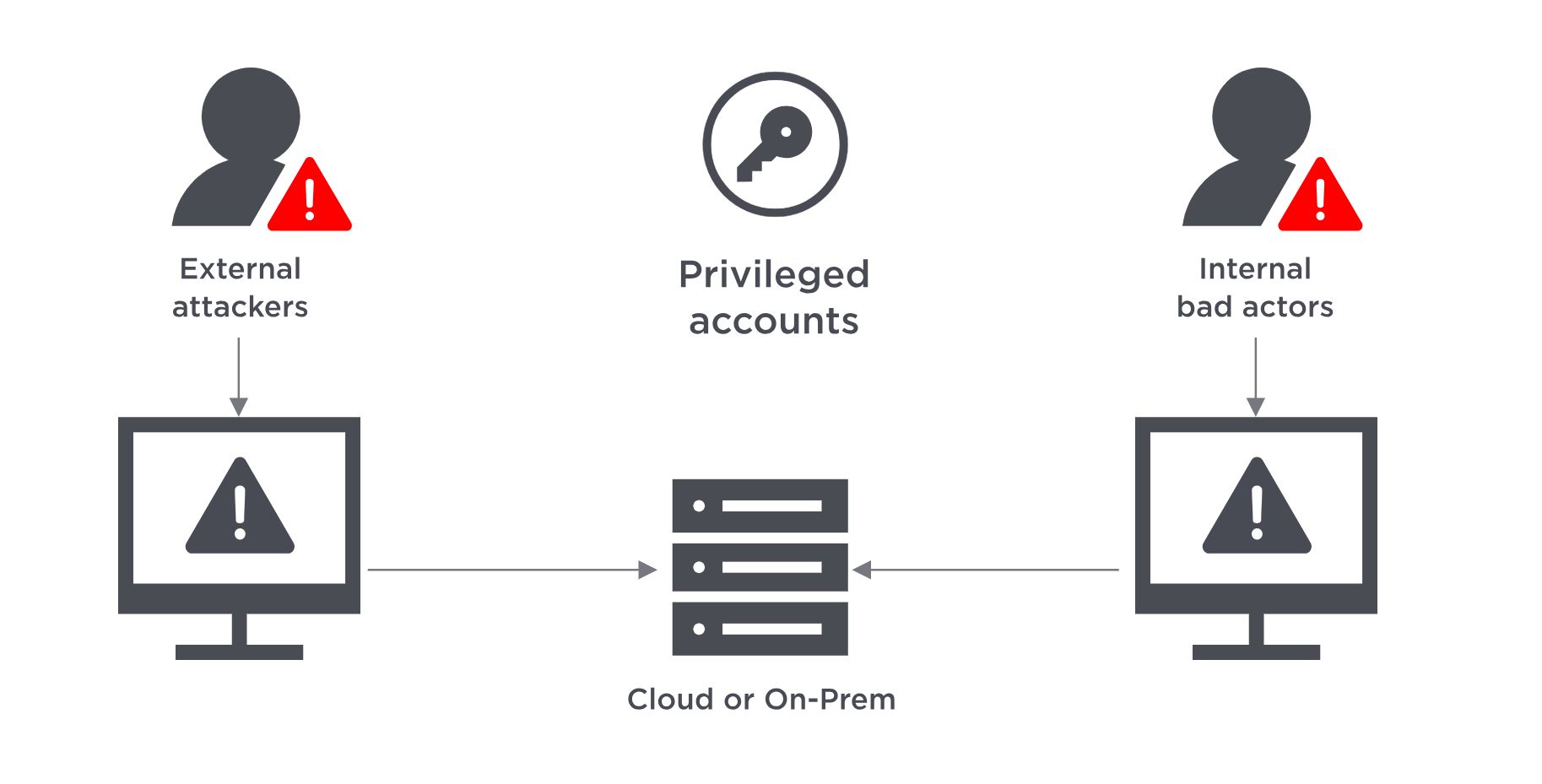

روندهای جدید سایبری نشان میدهند که حملهکنندگان همیشه به ابزارها یا روشهای پیچیده برای نفوذ به مرزهای امنیتی یک سازمان وابسته نیستند. آنها تنها به یک حساب ممتاز نفوذ کرده یا به یک مدرک ضعیف نیاز دارند تا دسترسی نامحدود به اطلاعات حساس کسبوکار پیدا کنند. بنابراین، نظارت در زمان واقعی، بازرسیهای منظم و مدیریت و حکمرانی امن حسابهای ممتاز، بخشهای اساسی مدیریت دسترسی ممتاز هستند. بیایید عمیقتر به برخی از بهترین شیوههای PAM بپردازیم:

این شیوه ها میتوانند به سه مرحله تقسیم شوند: قبل از واگذاری دسترسی ممتاز، در حین واگذاری دسترسی ممتاز و بعد از واگذاری دسترسی ممتاز به یک سیستم خاص.

- قبل از واگذاری دسترسی ممتاز

قبل از ارائه دسترسی، فرایند PAM معمولاً با شناسایی نقاط انتهایی فعال و حیاتی در شبکه، شامل پلتفرمهای محلی، ابری و مجازی شروع میشود. پس از کشف داراییها، گام بعدی تجمیع حسابهای ممتاز و کلیدهای SSH مرتبط (یا هر نوع احراز هویت کاربری که مجوزهای بالاتری را فراهم میکند، مانند کارتهای هوشمند) در یکcentral vault است. این vaultباید با لایههای متعدد رمزنگاری با الگوریتمهای سطح نظامی مانند AES-256 یا RSA-4096 محافظت شود.

- در حین واگذاری دسترسی ممتاز

در مرحله بعد، هنگام اختصاص دسترسی ممتاز به یک شخص، اصلیترین گام این است که مدل کمترین امتیاز(least privilege) را که بر اساس کنترلهای مبتنی بر قوانین و نقش ساخته شده است، اجرا کنید. با این کار اطمینان حاصل میکنید که کاربر، که هویت خود را از طریق چندین سطح احراز هویت اثبات کرده است، تنها به میزان حداقل حقوق دسترسی مورد نیاز تجهیز میشود.

- بعد از واگذاری دسترسی ممتاز

مهمترین نکتهای که باید در این مرحله به خاطر بسپارید این است که پس از اتمام کار، دسترسی ممتاز باید لغو شود. پس از لغو مجوزها، اطلاعات حساب ممتاز باید به طور خودکار به vault برگشت داده شود و بلافاصله با استفاده از سیاستهای سختگیرانه مجدداً تنظیم شود تا از دسترسی غیرمجاز در آینده جلوگیری شود.

مزایای استفاده از PAM

مدیریت دسترسیهای ممتاز برای پیادهسازی استراتژیهای Zero Trust و دفاع در عمق بسیار حیاتی است و به سازمانها کمک میکند تا از داراییهای ارزشمند خود محافظت کنند. با پذیرش PAM، سازمانها میتوانند از مزایای زیادی بهرهمند شوند، از جمله:

افزایش دید: PAM به شما بینشهای بلادرنگی درباره اینکه چه کسی به شبکه، سرور، برنامه و دستگاههای شما دسترسی پیدا کرده است، میدهد تا بتوانید بر روی افرادی که سعی در دسترسی به مناطق غیرمجاز دارند، نظارت کنید. علاوه بر این، PAM به شما اجازه میدهد هشدارهایی تنظیم کنید و درباره فعالیتهای مشکوک مطلع شوید. این ویژگی مانند داشتن یک کارآگاه شخصی است که به شما کمک میکند یک قدم جلوتر از حملات داخلی باشید.

افزایش بهرهوری: بیشتر راهحلهای PAM از اتوماسیون برای انجام وظایفی که به طور سنتی به صورت دستی انجام میشدند، مانند تولید رمزهای عبور و مدیریت رمز عبور، استفاده میکنند. با اتوماسیون این عملکردها توسط PAM، تیمهای IT و امنیت میتوانند صرفهجویی قابل توجهی در زمان و منابع داشته باشند.

بهبود انطباق: PAM به صنایع تحت نظارت مانند حوزههای بهداشت و درمان و مالی کمک میکند تا الزامات انطباق را برای مدیریت دسترسی به حسابها و پذیرش اصول حداقل دسترسی رعایت کنند.

کاهش گسترش بدافزار: حملات بدافزاری اغلب توسط مهاجمان آغاز میشوند که از طریق حسابهای ویژه، مانند پروفایلهای مدیریتی، دسترسی پیدا میکنند و این امر باعث میشود بار مخرب با سرعت بیشتری گسترش یابد زیرا حساب ویژه دسترسی وسیعی فراهم میکند. با محدود کردن و کنترل ایمن دسترسی کاربران، میتوانید گسترش حمله را به طور قابل توجهی کاهش دهید.

افزایش مسئولیتپذیری: PAM با نسبت دادن اقدامات به افراد خاص با دسترسی ویژه، مسئولیتپذیری را ترویج میکند و بررسی و رسیدگی به حوادث امنیتی را آسانتر میکند.

ویژگیهای کلیدی یک راه حل PAM :

Privileged account governance and credential management

یک حساب ممتازمدیریت نشده میتواند به تنهایی یک سازمان را به نابودی بکشاند. از طریق این ویژگی، میتوانید کنترلهای دقیق دسترسی مبتنی بر قوانین و نقش (RBACs) را برای کاربران اعمال کنید. RBACs تضمین میکند که حسابهای دارای امتیاز شما توسط کاربران داخلی نادرست، مهاجمان خارجی که به کارکنان بیخبر حمله میکنند، کارکنان بیدقت، کارکنان سابق مخرب، فروشندگان از راه دور و دیگران سوء استفاده نمیشود.

Automated discovery

بیشتر سازمانها دارای هزاران حساب دارای امتیاز، نقاط پایانی و اعتبارنامهها هستند و کشف و پیادهسازی همه آنها به صورت دستی غیرممکن است. یک ابزار PAM باید به شما اجازه دهد تا حسابها و منابع دارای امتیاز را به صورت عمده کشف کرده و از یک داشبورد متمرکز مدیریت کنید. با یک راهحل PAM، میتوانید به طور خودکار خدمات، نقاط پایانی و اعتبارنامههای مرتبط با حسابها و منابع را کشف کنید.

PEDM

مدیریت درخواست دسترسی موقت یک بخش از مدیریت دسترسی دارای امتیاز است و برای فراهم کردن امتیازات موقت و دقیق بر اساس نیازهای خاص طراحی شده است. اعطای امتیازات بالاتر و دسترسی دائمی به حسابهای دارای امتیاز خطرات امنیتی قابل توجهی را ایجاد میکند. حتی از طریق مواجهه تصادفی، چنین امتیازات دائمی به مهاجمان دسترسی به ارزشمندترین منابع یک سازمان را میدهند. مدیریت درخواست دسترسی موقت در راهحلهای PAM به حل این مشکل میپردازد.( با اجازه دادن به کاربران و برنامهها برای دسترسی به اطلاعات دارای امتیاز با استفاده از یک رویکرد مبتنی بر زمان و درخواست.) به عبارت دیگر، دسترسی به اطلاعات حساس برای مدت زمان معینی بر اساس اعتبارسنجی نیازهای کاربر داده میشود و پس از آن زمان، این امتیازات لغو میشوند.

Privileged session management

مدیریت جلسات دارای امتیاز به راهاندازی، نظارت در زمان واقعی، مدیریت و ضبط جلسات ممتاز اشاره دارد. جلسات دارای امتیاز اگر کنترل نشوند، تهدید قابل توجهی برای امنیت سایبری ایجاد میکنند. بنابراین، مهم است که راهاندازی جلسات از طریق یک ابزار PAM مجاز شود و جلسات به صورت واقع در زمان نظارت شوند تا در صورت فعالیت مشکوک قطع شوند. با استفاده از یک راهحل PAM که مدیریت جلسات ممتاز را پشتیبانی میکند، میتوانید جلسات دارای امتیاز را برای تجزیه و تحلیل آینده ضبط کنید و در صورت لزوم هشدارهای فوری دریافت کنید.

Real-time auditing

ثبت حسابرسیهای مرتبط با یک جلسه ممتاز شامل جزئیات رویداد، کاربر یا برنامهای که رویداد را راهاندازی کرده (شامل آدرس IP و نوع دستگاه)، عملیات انجامشده در طول جلسه و تاریخ و زمان رویداد میشود.

Integrations

نیازهای کلی مدیریت IT سازمان شما فراتر از یک راهحل PAM میروند، بنابراین مهم است که نرمافزار PAM شما به طور بیدرنگ با دیگر راهحلهای مدیریت IT و برنامههای کسبوکار مورد استفاده در محیط شما یکپارچه شود. یکپارچه سازیهای متنی یک نمای کلی از فعالیتهای دارای امتیاز در سراسر سازمان شما ارائه میدهند. اگرچه نیازی به یکپارچهسازی همه عملکردهای IT با یکدیگر نیست، اما انجام این کار به صورت متنی اقدامات تکراری و اضافی را از بین برده و بهرهوری کلی تیم IT شما را بهبود میبخشد.

چرا استفاده ازPrivileged Access Management (PAM) برای سازمانها امری ضروری است؟

Privileged Access Management (PAM) نیاز به مدیریت دستی رمزهای عبور و کنترل دسترسی را با اتوماسیون بیوقفه، امنیت قویتر و نظارت مداوم جایگزین میکند. بسیاری از سازمانها برای پیگیری رمزهای عبور و تلاش برای مدیریت دستی دسترسی ممتاز، به صفحات گسترده (Spreadsheet) وابسته هستند. آنها همچنین مسئولیت به یاد سپردن رمزهای عبور و رعایت سیاستهای امنیت دسترسی را بر دوش کاربران میگذارند. این روشها ناکارآمد هستند و ریسک شما را افزایش میدهند. با رشد سازمان شما، روشهای دستی غیرقابل مقیاس خواهند بود. Privileged Access Management (PAM) برای کمک به سازمانها در رعایت بهترین شیوههای امنیت سایبری و الزامات انطباق ضروری است. مهمتر از همه، Privileged Access Management (PAM) به سازمانها کمک میکند تا با اصل کمترین امتیاز (Principle of Least Privilege) همراستا شوند، که به این معناست که دسترسی ممتاز تنها به سطح مورد نیاز برای انجام کارهای روزمره افراد داده میشود. PAM با حذف حسابهای مشترک و امتیازات ایستا یا اضافی، سطح حمله را کاهش میدهد.

راهکارهای مدیریت دسترسی ممتاز (Privileged Access Management) نقش حیاتی در محافظت از حسابهای ممتاز در محیطهای داخلی و ابری سازمانها ایفا میکنند. این حسابها معمولاً به اطلاعات محرمانه و حساس دسترسی دارند که در صورت افتادن به دست افراد نادرست، میتوانند آسیبهای جدی به سازمان وارد کنند.

حسابهای ممتاز به ویژه به دلایل زیر در معرض خطر قرار دارند:

- توزیع بیش از حد دسترسیها

سازمانها به راحتی ممکن است دسترسیهای بیش از حد به کارکنانی بدهند که نیازی به این دسترسیها ندارند. همچنین، برخی کاربران ممکن است با تغییر نقش شغلی خود، دسترسیهای جدیدی دریافت کنند یا دسترسیهای قبلی را که دیگر به آنها نیازی ندارند، حفظ کنند. این افزایش دسترسیها، همراه با رشد استفاده از فناوری ابری و تحول دیجیتال، باعث افزایش سطح حمله در سازمان میشود. داشتن دسترسیهای ادمین بیش از نیاز کاربران، خطر دسترسی بدافزارها و سرقت رمز عبور توسط هکرها را افزایش میدهد. در نتیجه، این افراد غیرمجاز میتوانند به همه دسترسیها و دادههای موجود در حساب آلوده دسترسی پیدا کنند یا حملاتی را به سایر رایانهها و سرورهای شبکه انجام دهند.

- اشتراکگذاری حساب و رمز عبور

اعتبارنامههای ممتاز برای خدماتی مانند Windows Administrator معمولاً بین کاربران به اشتراک گذاشته میشوند تا وظایف و کارها بر اساس نیاز اصلاح شوند. اما اشتراکگذاری رمز عبور، شناسایی و ارتباط دادن اقدامات مخرب به یک کاربر خاص را غیرممکن میکند و این امر مشکلاتی در زمینه حسابرسی، انطباق و امنیت ایجاد میکند.

- عدم مشاهده پذیری دسترسیهای ممتاز

در سازمانهایی که در حال رشد هستند، معمولاً حسابهای ممتاز قدیمی که دیگر استفاده نمیشوند، در سیستمها باقی میمانند. بهعنوان مثال، حسابهای متعلق به کارمندان سابق ممکن است رها شوند اما همچنان دسترسیهای ممتاز خود را حفظ کنند. این حسابهای غیرفعال در برابر هکرها آسیبپذیر هستند و میتوانند راه نفوذی برای دسترسی به شبکهها و سیستمهای سازمان فراهم کنند. به همین دلیل، سازمانها باید به طور کامل بر سطح دسترسی حسابها نظارت داشته باشند و دسترسیهای غیرضروری را حذف کنند.