خبر خوش برای قربانیان باج افزار LooCipher

1398/05/03

کشف ۴ ضعف امنیتی در سرویس Remote Desktop

1398/05/24

محققان امنیت سایبری موفق به کشف ۱۱ ضعف امنیتی Zero-Day بر روی سیستم عامل VxWorks شدند. VxWorks یکی از پر کاربرد ترین سیستم عامل های Real-Time یا به اختصار RTOS می باشد که در بیش از ۲ میلیارد دستگاه Embedded مانند تجهیزات فضایی، دفاعی، صنعتی، پزشکی، الکترونیک، شبکه و دیگر صنایع حساس استفاده می شود.

احتمالا تا به حال نام این سیستم عامل را نشنیده اید اما VxWorks که متعلق به شرکت Wind River است در بسیاری از تجهیزات IoT مانند وب کم و تجهیزات شبکه مانند سوئیچ، فایروال، پرینتر و تلفن های VoIP استفاده می شود. این محصول شرکت Wind River در بسیاری از سیستم های حساس مانند SCADA، دستگاه MRI، قطار ها، چراغ های راهنمایی و رانندگی، سیستم های کنترل صنعتی، مودم های ماهواره ای و مریخ نورد ناسا کاربرد دارد.

طبق گزارشی که موسسه تحقیقاتی Armis ارائه داده است این ۱۱ ضعف های امنیتی با نام مستعار URGENT/11 شناخته می شوند که ۶ تا از آن ها می توانند به یک حمله سایبری ویرانگر منجر شوند. این ضعف های امنیتی به مهاجمان اجازه می دهند که از راه دور تمام راهکارهای امنیتی سنتی را دور زده و کنترل کامل دستگاه را به دست گیرند و یا باعث اختلال گسترده در سطح وسیع و بدون احتیاج به دخالت کاربر شوند.

ضعف های امنیتی گزارش شده در بخش IPnet TCP/IP سیستم عامل قرار دارد، این بخش از ورژن ۶٫۵ به VxWorks اضافه شده است در نتیجه تمام ورژن ها از ۱۳ سال قبل تا به امروز دارای این ضعف های امنیتی می باشند.

تمام ۶ ضعف بحرانی به مهاجمان اجازه اجرای RCE را می دهند و مابقی آن ها می توانند منجر به DoS شوند.

:Critical Remote Code Execution Flaws

Stack overflow in the parsing of IPv4 options (CVE-2019-12256)•

Four memory corruption vulnerabilities stemming from erroneous handling of TCP’s Urgent Pointer field •

(CVE-2019-12255, CVE-2019-12260, CVE-2019-12261, CVE-2019-12263)

Heap overflow in DHCP Offer/ACK parsing in ipdhcpc (CVE-2019-12257)•

:DoS, Information Leak, and Logical Flaws

TCP connection DoS via malformed TCP options (CVE-2019-12258)•

Handling of unsolicited Reverse ARP replies (Logical Flaw) (CVE-2019-12262)•

Logical flaw in IPv4 assignment by the ipdhcpc DHCP client (CVE-2019-12264)•

DoS via NULL dereference in IGMP parsing (CVE-2019-12259)•

IGMP Information leak via IGMPv3 specific membership report (CVE-2019-12265)•

تمام این حملات فقط با ارسال یک پکت TCP خاص که توسط مهاجم طراحی شده است قابل اجرا می باشند. البته کلیه این ضعف ها بر روی تمام ورژن های VxWorks فعال نمی باشند اما حداقل یک ضعف بحرانی با قابلیت RCE بر روی تمامی ورژن ها وجود دارد.

شرکت Armis سه سناریو تهاجمی متفاوت با استفاده از این ضعف ها ارائه کرده است:

سناریو اول

در این سناریو مهاجم با حمله به سیستم های دفاعی یک شرکت مانند فایروال، کنترل آن را در دست گرفته و از این طرق به سایر دستگاه موجود در شبکه حمله می کند. در حال حاظر بیش از ۷۷۵ هزار فایروال SonicWall به اینترنت متصل می باشد که می توانند هدف مناسبی برای این حملات قرار گیرند.

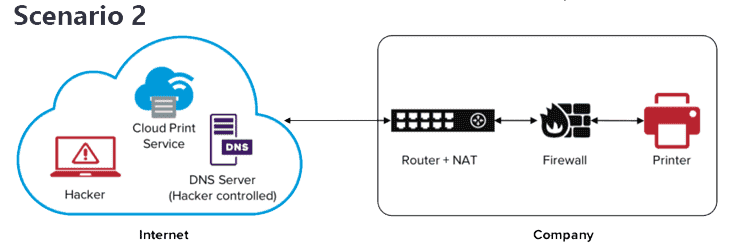

سناریو دوم

در این سناریو مهاجم با حمله به یک دستگاه IoT که با نرم افزارهای Cloud-Based ارتباط دارد و مستقیما به اینترنت متصل نمی باشد (پشت NAT یا فایروال) به شبکه نفوذ کرده و به سایر دستگاه ها حمله می کنند.

سناریو سوم

در این سناریو مهاجم از داخل شبکه همزمان به تمامی دستگاه هایی که دارای یکی از این ضعف های امنیتی می باشند، حمله کرده و کنترل کامل آن ها را در دست می گیرد و یا در عملکرد آن ها اختلال ایجاد می کند.

ازجمله شرکت هایی که از VxWorks استفاده می کنند می توان به Cisco، Motorola، Dell، NetApp، IBM، Avaya، Huawei و Siemens اشاره کرد.

برای اطلاع از پچ های ارائه شده می توانید به این لینک مراجعه فرمایید.

منبع: The Hacker News