آسیبپذیری حیاتی MikroTik RouterOS بیش از نیم میلیون دستگاه را در معرض هک قرار میدهد.

1402/05/10

آسیبپذیری جدید تجزیهوتحلیل URL پایتون، حملات تزریق فرمان را فعال میکند.

1402/05/22

صدها سرور Citrix NetScaler ADC و Gateway در یک حمله سایبری بزرگ هک شدند

Site Admin 0

به گفته مؤسسه Shadowserver، صدها سرور Citrix NetScaler ADC و Gateway توسط عوامل مخرب برای deploy کردن web shells مورد نفوذ قرارگرفتهاند.

این موسسه اعلام کرد که این حملات CVE-2023-3519، از یک آسیبپذیری مهم تزریق کد استفاده میکند که میتواند منجر به اجرای کد از راه دور غیرقانونی شود.

این نقص که ماه گذشته توسط Citrix پچ شده است، دارای امتیاز CVSS با ارزیابی ۹،۸ میباشد.

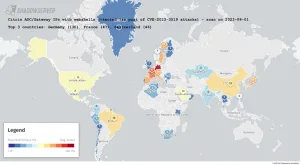

بیشترین تعداد آدرسهای IP تحت تأثیر در آلمان مستقر هستند و پسازآن نیز فرانسه، سوئیس، ایتالیا، سوئد، اسپانیا، ژاپن، چین، اتریش و برزیل قرار دارند.

بهرهبرداری از CVE-2023-3519 برای استقرار shells web قبلاً توسط آژانس امنیت سایبری و امنیت زیرساخت ایالاتمتحده (CISA) فاش شده بود، این سازمان اعلام کرد که این حمله علیه یک سازمان زیرساخت حیاتی نبدون نام در ژوئن ۲۰۲۳ انجامشده است.

این افشاگری در حالی منتشر شد که شرکت GreyNoise اعلام کرد سه آدرس IP را شناسایی کرده است که سعی در سوءاستفاده از CVE-2023-24489 (امتیاز CVSS: 9.1) دارند، نقص مهم دیگری در نرمافزار Citrix ShareFile وجود دارد که امکان آپلود فایل دلخواه و اجرای کد از راه دور را میدهد.

این مشکل در کنترلر زونهای ذخیرهسازی ShareFile نسخه ۵٫۱۱٫۲۴ و جدیدتر موردبررسی قرارگرفته و برطرف شده است.

شرکت Assetnote که این باگ را کشف و گزارش کرده بود، آن را به نسخه سادهتری از حمله padding oracle ارتباط داده.

، محقق امنیتی Dylan Pindur، میگوید: «حالت Cipher Block Chaining و padding PKCS#7 مقادیر پیشفرض برای رمزگذاری AES در.NET هستند.»

“نگاه کنید وقتی padding نامعتبر در مقابل معتبر ارائه میشود چگونه رفتار میکند. آیا منجر به خطا میشود؟ آیا خطاها متفاوت هستند؟ پردازش آن بیشتر طول میکشد یا کمتر؟ همه اینها میتواند منجر به حمله بالقوه padding oracle شود.”

منبع

مطالب مرتبط

آسیبپذیری حیاتی MikroTik RouterOS بیش از نیم میلیون دستگاه را در معرض هک قرار میدهد.

آسیبپذیری جدید OpenSSH سیستمهای لینوکس را در معرض نفوذ از راه دور قرار میدهد

کرم P2PInfect جدیدی که به سرورهای Redis در سیستمهای لینوکس و ویندوز حمله میکند.