یک آسیبپذیری امنیتی جدید در نرمافزار AnyDesk کشف شده که به مهاجمان اجازه میدهد با دستکاری تصاویر پسزمینه ویندوز در جلسات دسترسی از راه دور، به دسترسی مدیر (Administrator) دست پیدا کنند. این ضعف امنیتی میتواند تهدید جدی برای کاربران AnyDesk به حساب بیاید. خبر خوش این است که این مشکل در نسخه ۹.۰.۱ نرمافزار AnyDesk برطرف شده است. بنابراین، کاربران این نرمافزار باید هرچه سریعتر به نسخه جدید ارتقا دهند تا از بروز مشکلات امنیتی جلوگیری کنند و از حریم خصوصی سیستم خود محافظت نمایند.

این آسیبپذیری که با شناسه CVE-2024-12754 و تحت ردیابی ZDI-24-1711 شناخته میشود، به مهاجمان محلی این امکان را میدهد که با سوءاستفاده از نحوه پردازش تصاویر پسزمینه ویندوز، به فایلهای حساس سیستم دسترسی غیرمجاز پیدا کنند و در نهایت ممکن است سطح دسترسی خود را به سطوح ادمینی ارتقا دهند. این آسیبپذیری تحت دستهبندی CWE-59 قرار گرفته و نمره CVSS آن ۵.۵ (متوسط) است که نشاندهنده پتانسیل بالای آن برای نقضهای مهم در حفظ محرمانگی است.

آسیبپذیری: خواندن یا کپی کردن دلخواه فایلها

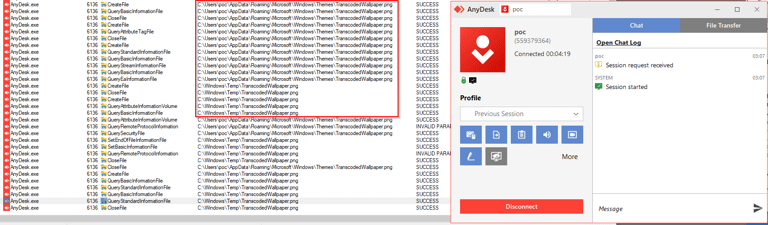

طبق گفتههای پژوهشگر Naor Hodorov، این آسیبپذیری در نحوه پردازش تصاویر پسزمینه توسط AnyDesk هنگام شروع یک جلسه قرار دارد.

به عبارت دیگر، هرگاه یک جلسه جدید در AnyDesk آغاز شود، این نرمافزار تصویر پسزمینه فعلی دسکتاپ کاربر را به طور خودکار به دایرکتوری C:\Windows\Temp کپی میکند. این فرآیند میتواند فرصت مناسبی برای حملات امنیتی ایجاد کند.

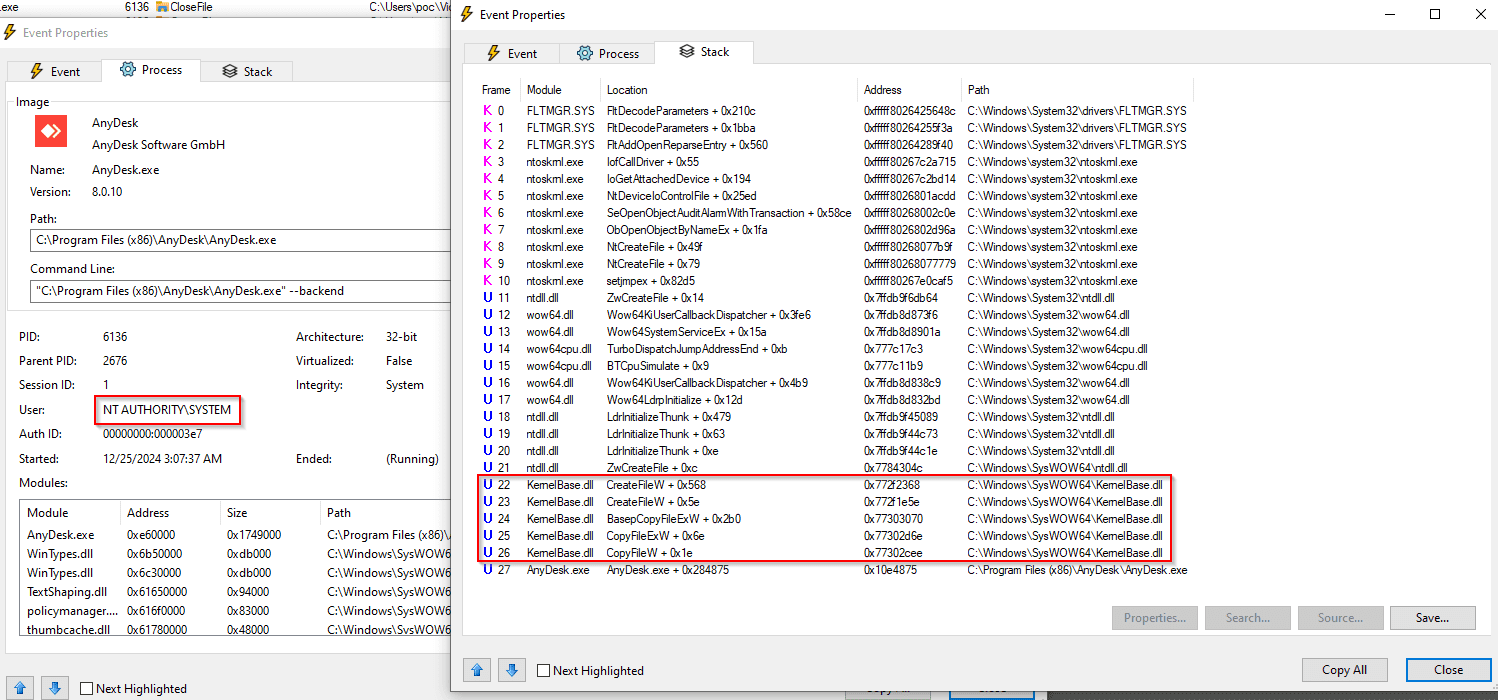

این عملیات توسط سرویس AnyDesk اجرا میشود که با دسترسیNT AUTHORITY\SYSTEM فعالیت میکند و به همین دلیل، از سطح دسترسی بالایی برخوردار است.

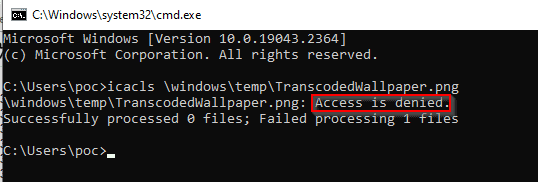

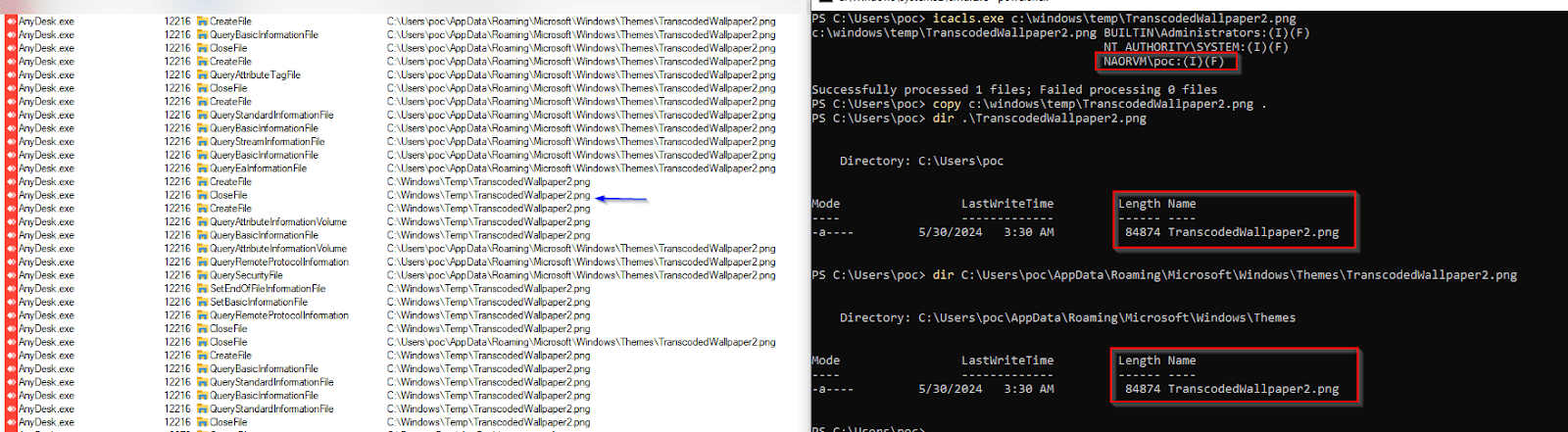

یک کاربر با سطح دسترسی محدود میتواند این فرآیند را دستکاری کرده و فایلهای دلخواه را بخواند یا کپی کند. از آنجا که فایل منبع به مسیر C:\Windows\Temp منتقل میشود، مالکیت فایل نهایی به NT AUTHORITY\SYSTEM اختصاص مییابد. علاوه بر این، از آنجایی که پوشه C:\Windows\Temp به صورت پیشفرض اجازه دسترسی خواندن را به کاربران عادی نمیدهد، فایل ایجادشده تنظیمات امنیتی (DACL) را به ارث برده و تنها گروه Administrators و NT AUTHORITY\SYSTEM قادر به دسترسی به آن خواهند بود.

فایل کپیشده مالکیت و مجوزهای دسترسی خود را از حساب SYSTEM دریافت میکند، به این معنا که به طور پیشفرض برای کاربران با دسترسی محدود غیرقابل دسترسی خواهد بود. مهاجمان میتوانند از پیش فایلی با همان نام در پوشه C:\Windows\Temp ایجاد کنند. هنگامی که آسیبپذیری فعال میشود، این فایل همچنان مالکیت اصلی خود را حفظ میکند، اما محتوای آن با دادههای جدید از تصویر منبع جایگزین میشود.

با ایجاد یک Junction، که نوعی لینک نمادین است و به دایرکتوریهای حساس مانند\Device\HarddiskVolumeShadowCopy1\Windows\System32\CONFIG اشاره میکند، مهاجمان میتوانند عملیات کپی فایل AnyDesk را به سمت فایلهای حیاتی سیستم مانند SAM، SYSTEM و SECURITY هدایت کنند و به اطلاعات امنیتی و مهم سیستم دسترسی پیدا کنند.

سوءاستفاده برای ارتقاء سطح دسترسی محلی (LPE)

مهاجم با ایجاد فایلهای هدف در پوشه C:\Windows\Temp، از دایرکتوریهای Windows Object Manager Namespace (OMNS) مانند \RPC Control استفاده کرده و نقاط بازخوانی (reparse points) را برای هدایت عملیات فایلها تنظیم میکند. با شروع یک جلسه AnyDesk با تصویر پسزمینه دستکاری شده، مهاجمان سرویس را مجبور به کپی کردن فایلهای حساس سیستم به مکانهای قابل دسترسی میکنند. پس از به دست آوردن فایلهایی مانند SAM (مدیر حسابهای امنیتی) و SYSTEM، مهاجمان میتوانند آنها را تجزیه کرده و اطلاعات مربوط به هشهای credentials یا machine keys را استخراج کنند که به دسترسی ادمین منتهی میشود. این سوءاستفاده نیازمند دسترسی محلی و سطح دسترسی پایین است، اما میتواند به نتایج پرخطر و جدی منجر شود.

برای مقابله با این آسیبپذیری، سازمانها و کاربران باید به نسخه ۹.۰.۱ یا بالاتر ارتقا یابند که شامل پچهای مربوط به این مشکل است. بهعلاوه، باید مجوزهای دسترسی کاربران با سطح دسترسی پایین محدود شود و قابلیتهای ایجاد Junctionهای غیرضروری غیرفعال گردد. همچنین باید از ابزارهایی برای شناسایی عملیات غیرمعمول فایلها یا دستکاری Junctionها استفاده شود. کشف آسیبپذیری CVE-2024-12754 نشاندهنده پیچیدگی روزافزون تکنیکهای ارتقاء سطح دسترسی محلی است که از ویژگیهای به ظاهر بیضرر مانند تصاویر پسزمینه دسکتاپ بهره میبرد. اگرچه AnyDesk پچهای لازم را ارائه کرده است، کاربران باید با اعمال به روزرسانیها و استفاده از شیوههای امنیتی قوی، هوشیار باشند تا تهدیدات مشابه در آینده را کاهش دهند.

منبع: cybersecuritynews.com