کشف آسیب پذیری بحرانی روی محصولاتFortigate

1402/03/22

نفوذ طولانی مدت کشف شده توسط بیت دیفندر به یک شرکت فناوری اطلاعات، با استفاده از نرم افزار مخرب سفارشی به نام RDStealer.

1402/04/07

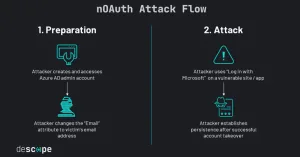

نقص ‘nOAuth’ در Microsoft Azure AD باعث کنترل کامل و حمله بهحساب کاربری میشود.

Site Admin 0

تحقیقات نشان میدهد. یک نقص امنیتی در فرآیند Open Authorization (OAuth) در سیستم Microsoft Azure Active Directory (AD) میتواند منجر به ، به دست آوردن کنترل کامل بر حساب کاربری شود.

Descope بهعنوان یک سرویس مدیریت و هویت دسترسی مستقر در کالیفرنیا، این مشکل را در آوریل ۲۰۲۳ کشف کرد و آن را nOAuth نامید.

اُمر کوهن، مسئول امنیتی اصلی در Descope، گفت: «nOAuth یک نقص در اجرای احراز هویت است که میتواند برنامههای OAuth بر روی Microsoft Azure AD را که دارای کاربر مشترک میباشند مورد هدف قرار دهد.

این نقص در تنظیمات مربوط به این است که چگونه یک عامل مخرب میتواند ویژگیهای ایمیل را در بخش “اطلاعات تماس” در حساب Azure AD تغییر داده و از قابلیت “ورود با استفاده از مایکروسافت” برای تصرف در یک حساب قربانی استفاده کند.

تنها کاری که مهاجم باید انجام دهد این است که یک حساب مدیریت Azure AD ایجاد کرده و به آن دسترسی داشته باشد و آدرس ایمیل خود را به آدرس یک قربانی تغییر دهد و از طرح ورود به سیستم در یک برنامه یا وبسایت آسیبپذیر استفاده کند.

اگر برنامه، حسابهای کاربری را بدون اعتبارسنجی ادغام کند، در حال حاضر مهاجم، کنترل کاملی بر حساب قربانی دارد، حتی اگر قربانی حساب مایکروسافت نداشته باشد.استفاده موفق از این آسیبپذیری، به مهاجم امکان میدهد تا ” open field” را برای ایجاد پایداری، استخراج دادهها و انجام فعالیتهای پس از نفوذ بر اساس ماهیت برنامه فراهم کند.این موضوع ناشی از آن است که آدرس ایمیل در Azure AD قابلتغییر است و بدون تأیید استفاده میشود، که این امر موجب صدور هشدار توسط مایکروسافت شده است که برای اهداف احراز هویت از ایمیل استفاده نکنید.

شرکت فناوری عظیم این مشکل را بهعنوان “الگوی ناامنی که در برنامههای Azure AD (AAD) استفاده میشود” توصیف کرده است، که استفاده از ایمیل برای token های دسترسی برای احراز هویت میتواند منجر به افزایش سطح دسترسی شود.

وی خاطرنشان کرد: “یک مهاجم میتواند ایمیل را در tokens های صادرشده برای برنامهها جعل کند.” “علاوه بر این، اگر برنامهها از چنین claim هایی برای جستجوی ایمیل استفاده کنند، خطر نشت داده وجود دارد.”

همچنین ذکرشده است به چندین برنامه چند کاربره با کاربرانی که از یک آدرس ایمیل با مالک دامنهای تأیید نشده استفاده میکنند، شناسایی و به آنها اطلاع داده است.

مطالب مرتبط