کشف آسیبپذیری جدید روی Zimbra

1402/04/27

آسیبپذیری جدید OpenSSH سیستمهای لینوکس را در معرض نفوذ از راه دور قرار میدهد

1402/05/04

کرم P2PInfect جدیدی که به سرورهای Redis در سیستمهای لینوکس و ویندوز حمله میکند.

Site Admin 0

محققان امنیت سایبری یک کرم جدید به نام P2PInfect کشف کردهاند که هدف آن هدفگیری ابری (cloud) و به شکل شبکه شبکه (P2P) است، و این کرم به اهداف آسیبپذیر Redis حمله کرده و در ادامه از آنها سو استفاده میکند.

ویلیام گامازو و ناتانیل کویست، محققین واحد ۴۲ شبکههای پالو آلتو، میگویند: «P2PInfect از سرورهای Redis که بر روی سیستمعاملهای لینوکس و ویندوز اجرا میشوند سوءاستفاده میکند و آن را مقیاسپذیرتر و قویتر از سایر کرمها میکند. این کرم همچنین با استفاده از زبان برنامهنویسی Rust نوشتهشده است، که یکزبان بسیار قابل مقیاس و مناسب برای ابرها (cloud-friendly) میباشد.

تخمین زده میشود که ۹۳۴ سیستم Redis ممکن است در برابر تهدید آسیبپذیر باشند. اولین نمونه شناختهشده P2PInfect در ۱۱ جولای ۲۰۲۳ شناسایی شد.

یکی از ویژگیهای قابلتوجه کرم توانایی آن در آلوده کردن نمونههای آسیبپذیر Redis با بهرهگیری از آسیبپذیری بحرانی فرار از جعبه سند باکس Lua، CVE-2022-0543 (امتیاز CVSS: 10.0) است که قبلاً برای ارائه چندین خانواده بدافزار مانند Muhstikad، Redigo در سالهای گذشته و سال گذشته مورد سوءاستفاده قرارگرفته است.

واحد ۴۲ به هکر نیوز گفت که هیچ مدرکی برای اتصال P2PInfect به حملات Redigo و HeadCrab پیدا نکرده است و به تفاوت در زبان برنامهنویسی مورداستفاده (Rust در مقابل Golang) و خود روش بهرهبرداری اشاره میکند.

ویلیام گامازو، محقق امنیتی اصلی در شرکت Palo Alto Networks، گفت: “Redigo و HeadCrab به حمله همگامسازی ماژول ‘اصلی/ثانویه’ Redis مرتبط هستند.” “این تکنیک زمانی استفاده میشود که یک نمونه Redis در معرض خطر از یک نمونه اولیه به یک نمونه ثانویه منتقل میشود و به مهاجم اجازه میدهد نمونه در معرض خطر را کنترل کند. ما باور نداریم که این تکنیک حمله بهدرستی با CVE-2022-0543 مرتبط شده است.

حمله P2PInfect بهطور مستقیم به فرار از محدوده LUA مرتبط میشود که در CVE-2022-0543 موردبحث قرارگرفته است، جایی که حملهکننده از کتابخانه LUA استفاده کرده و یک اسکریپت RCE را به کاربر تحت حمله تزریق میکند تا بر روی آن اجرا شود. این بیشتر به آسیبپذیری Muhstik مربوط میشود. بااینحال، اعتقاد بر این است که Muhstik و P2PInfect به هم مرتبط نیستند.”

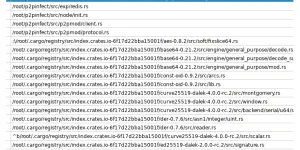

دسترسی اولیه که از طریق بهرهبرداری موفق از آسیبپذیری به دست میآید، سپس برای ارسال بارگذاری کننده (dropper payload) بهرهبرداری میشود که ارتباط همتا به همتا (P2P) را با یک شبکه P2P بزرگتر برقرار کرده و باینریهای مخرب اضافی، ازجمله نرمافزار اسکن برای انتشار بدافزار به دیگر کاربرهای Redis و SSH آسیبپذیر، بازیابی میکند.

محققان میگویند: «نمونه آلوده سپس به شبکه P2P میپیوندد تا امکان دسترسی به سایر بارگذاریها را به نمونههای در معرض خطر Redis در آینده فراهم کند.

این بدافزار همچنین از یک اسکریپت PowerShell برای برقراری و حفظ ارتباط بین کاربر آسیبدیده و شبکه P2P استفاده میکند و به عوامل تهدید دسترسی دائمی میدهد. علاوه بر این، نسخه ویندوزی از P2PInfect شامل یک مؤلفه نظارت (Monitor) است که برای بهروزرسانی خودکار و راهاندازی نسخه جدید استفاده میشود.

سخنگوی Redis به The Hacker News گفت: “بهعنوان محبوبترین پایگاه داده حافظه موقت در جهان، جای تعجب نیست که تأسیسات Redis بهطور مکرر هدف عوامل تهدید قرار میگیرند، و ما خوشحالیم که محققان امنیت سایبری فعالانه برای یافتن این عوامل بد تلاش میکنند. ما قبلاً بدافزار دیگری را دیدهایم که از آسیبپذیری CVE-2022-0543 ایجادشده است، که این آسیبپذیری توسط نسخههای خاصی از Debian Linux موتور Lua را برای Redis منبع باز بستهبندی میکند.”

“نرمافزار Redis Enterprise یک نسخه تقویتشده از ماژول Lua را با خود بستهبندی میکند که در برابر این آسیبپذیری حساس نیست. بنابراین، مشتریانی که از نرمافزار لایسنسدار Redis Enterprise استفاده میکنند، در معرض خطر CVE-2022-0543 و P2PInfect نیستند. کاربران Redis منبع باز تشویق میشوند از توزیعهای رسمی که مستقیماً از redis.io در دسترس هستند استفاده کنند.”

هنوز مشخص نیست که هدف نهایی این کمپین چیست، تیم ۴۲ خاطرنشان کرد که باوجود وجود کلمه “miner” در کد منبع جعبهابزار، هیچ مدرک قطعی دال بر رمزنگاری وجود ندارد.

با توجه به آنچه گفته شد، گمان میرود که این بدافزار، هدفمند ساختهشده است تا هرچه بیشتر نمونههای آسیبپذیر Redis را در پلتفرمهای مختلف به خطر بیاندازد، احتمالاً برای آمادهسازی برای یک “حمله قدرتمندتر” که این شبکه فرماندهی و کنترل قوی P2P (C2) را مسلح میکند.

این فعالیت به هیچ گروه عامل تهدید شناختهشدهای نسبت داده نشده است که به خاطر محیطهای ابری چشمگیر مانند Adept Libra (معروف به TeamTNT)، Libra پیر (معروف به Rocke)، Libra خودکار (معروف به PURPLEURCHIN)، Libra پول (معروف به Kinsing)، Libra بازگشته (معروف به ۸۲۲۰ Gang) یا Thief Libra (دزد Libra) نسبت داده نشده است.

این توسعه زمانی اتفاق میافتد که داراییهای ابری بد پیکربندی و آسیبپذیر در عرض چند دقیقه توسط مهاجمانی که دائماً اینترنت را برای انجام حملات پیچیده اسکن میکنند، کشف میشوند.

محققان گفتند: “به نظر میرسد کرم P2PInfect با چندین گزینه توسعه مدرن، بهخوبی طراحیشده است.” “طراحی و ساخت یک شبکه P2P برای انجام انتشار خودکار بدافزارها چیزی نیست که معمولاً در چشمانداز تهدیدات هدفگذاری ابری یا cryptojacking دیده میشود.”

منبع

مطالب مرتبط

حمله گروه هکری کره شمالی بانام Andariel با بدافزار جدید موسوم به EarlyRat

باجافزار جدید Epsilon Red، تهدید جدی برای سرورهای Exchange

کشف یک باگ امنیتی کنترل از راه دور در ادوبی کامرس Adobe Commerce