محققان امنیتی شرکت سوفوس در گزارش جدید خود از شناسایی ابزار مخرب پیشرفتهای تحت عنوان EDR Killer پرده برداشتند که به طور مشترک توسط چندین گروه باجافزاری برای از کار انداختن سیستمهای امنیتی پیش از اجرای حمله اصلی مورد استفاده قرار میگیرد. این کشف نشان دهنده سطح جدید و نگران کنندهای از همکاری و اشتراکگذاری دانش فنی و ابزار در اکوسیستم جرایم سایبری است. بر اساس این گزارش، این ابزار مخرب، به عنوان یک راز مشترک میان گروههای باجافزاری مانند RansomHub، Blacksuit، Medusa و INC در حال استفاده است. این ابزار با تزریق کدهای مخرب به ابزارهای قانونی و معتبر، خود را در سیستم قربانی پنهان کرده و سپس با بارگذاری یک درایور (Driver) امضا شده با گواهینامههای دیجیتال به سرقت رفته، اقدام به متوقف کردن فرآیندها و سرویسهای امنیتی میکند.

بررسی جزئیات فنی

طبق یافتههای سوفوس، این ابزار ویژگیهای قابل توجهی دارد:

حفاظت سنگین: کد آن به شدت محافظت شده تا از شناسایی و تحلیل جلوگیری کند.

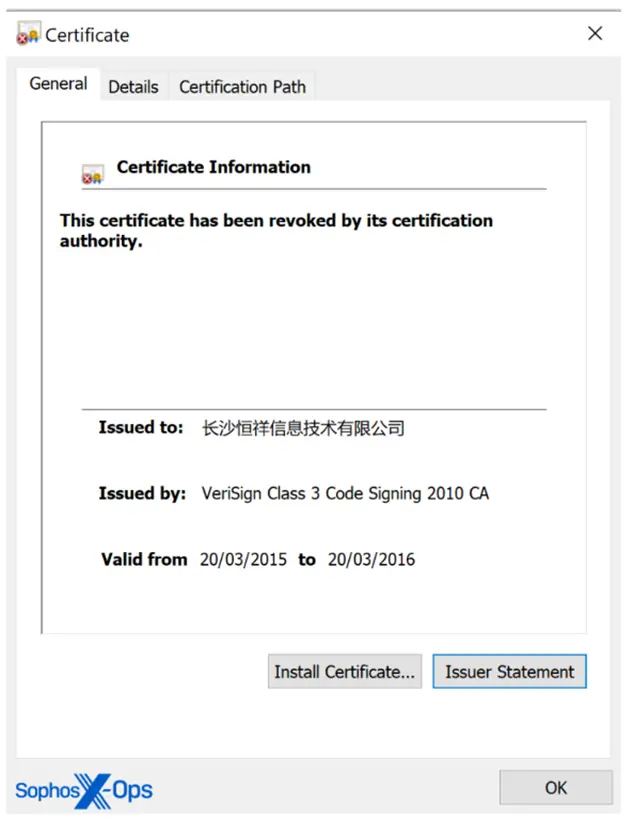

استفاده از درایورهای جعلی: برای اجرای عملیات خود، به دنبال درایوری با نام تصادفی میگردد که با گواهینامههای دیجیتال سرقت شده از شرکتهایی مانند Changsha Hengxiang Information Technology امضا شده است؛ گواهیهایی که سالهاست باطل شدهاند.

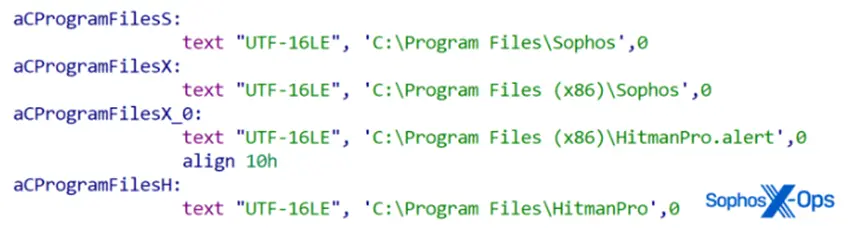

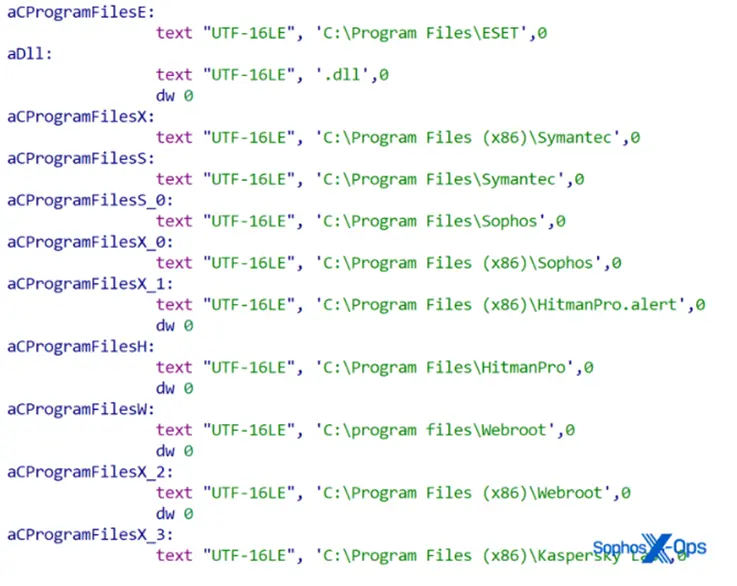

لیست اهداف: لیست محصولات امنیتی که مورد هدف قرار میدهد از جمله برندهای معروف زیر است:

- Bitdefender

- Cylance

- ESET

- F-Secure

- Fortinet

- HitManPro

- Kaspersky

- McAfee

- Microsoft

- SentinelOne

- Sophos

- Symantec

- Trend Micro

- Webroot

محققان متوجه شدند که این ابزار معمولاً همراه با لایه حفاظتی دیگری به نام HeartCrypt بستهبندی (Packed) میشود؛ HeartCrypt یک سرویس پولی و اشتراکی در بازار سیاه جرایم سایبری است که برای پنهانسازی و محافظت از بدافزارها استفاده میشود.

شرح گزارش سوفوس:

سوفوس در گزارش خود شرح میدهد: ابزاری به نام EDRKillShifter در ابتدا توسط گروه باجافزاری RansomHub ساخته شد، اما بعداً با یک ابزار جدیدتر و پیشرفتهتر با نام EDR Killer جایگزین گردید. ما شواهد قانعکنندهای از اشتراکگذاری ابزار و انتقال دانش فنی میان گروههای باجافزاری مختلف که از نسخههای متفاوت این ابزار استفاده میکنند، ارائه خواهیم داد.

شواهد وجود این ابزار توسط سایر محققان امنیتی نیز تأیید شده است. به طور مشخص، شرکت Cylerian نمونهای از آن را تحلیل کرده است. همچنین به نظر میرسد نسخه اولیهای از این ابزار در گزارشی که توسط Palo Alto Networks در ژانویه ۲۰۲۴ منتشر شده بود، مورد اشاره قرار گرفته است.

شکل ۱: یادداشتهای Cylerian فعالیت مربوط به ابزار مورد بحث را نشان میدهد.

محققان سوفوس در گزارش خود به یک نمونه مشخص اشاره میکنند که در آن، فایل مخرب EDR Killer با نام uA8s.exe از طریق یک روش هوشمندانه ایجاد شده بود. آنها توضیح میدهند: ما مشاهده کردیم که این فایل با تزریق محتوای مخرب به ابزار Clipboard Compare در نرمافزار قانونی Beyond Compare (محصول شرکت Scooter Software) ساخته شده بود.

سوفوس تأکید میکند که پیش از انتشار این گزارش، شرکت سازنده این نرمافزار را از این سوءاستفاده مطلع کرده و آن شرکت نیز تأیید کرده است که تمامی فایلهای اصلی و کتابخانههای نرمافزارشان دارای امضای دیجیتال معتبر (code-signed) هستند و این دستکاری پس از نصب صورت گرفته است.

در این روش، کد loader در نزدیکی entry point برنامه قانونی تزریق شده و payload مخرب به عنوان resources در فایل گنجانده میشود. پس از اجرا، این payload خود را رمزگشایی میکند و یک فایل اجرایی با حفاظت بسیار سنگین را فعال میسازد.

شکل ۲: بخشی از memory dump که نشان میدهد محصولات Sophos مورد هدف قرار گرفتهاند.

شکل ۳: بخش دیگری از memory dump

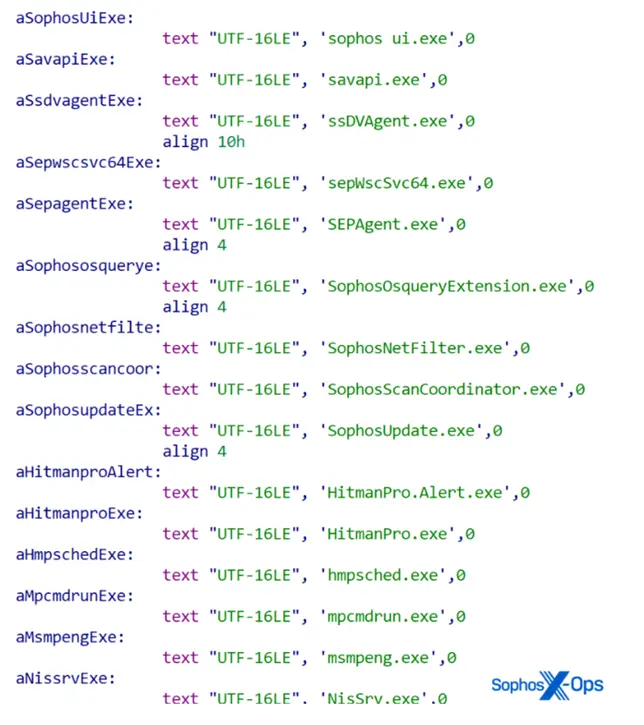

این ابزار همچنین تلاش میکند تا فرآیندهایی (processes) مانند MsMpEng.exe، SophosHealth.exe، SAVService.exe و sophosui.exe را متوقف کند.

شکل ۴: لیستی از فرآیندهای (processes) مورد هدف ابزار

همان طور که پیش تر نیز گفته شد، قلب عملیات این EDR Killer، یک فایل درایور (driver) است که به عنوان ابزار اصلی برای غیرفعال کردن سیستمهای امنیتی عمل میکند. محققان سوفوس توضیح میدهند که فایل اجرایی مخرب، به دنبال یک فایل درایور خاص در سیستم میگردد. به محض اینکه بدافزار این درایور را پیدا میکند، آن را در سیستم بارگذاری کرده و از طریق آن، فرآیندها و سرویسهای مربوط به نرمافزارهای امنیتی را به زور متوقف میکند.

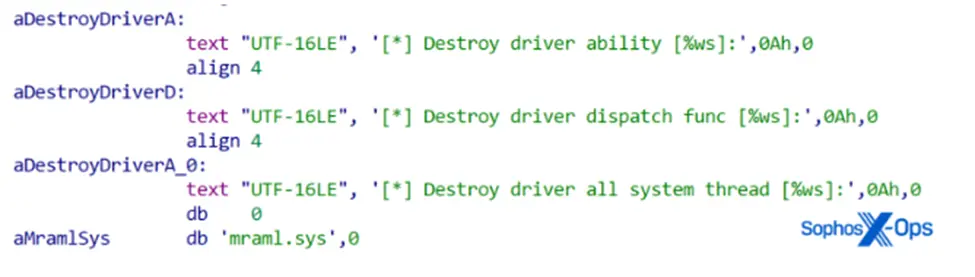

نکته قابل توجه این است که نام فایل درایور (مانند mraml.sys) به صورت hardcoded (ثابت) درون کد فایل اجرایی مخرب قرار داده شده است. با این حال، این نام در هر نمونه از بدافزار متفاوت بوده و کاملاً تصادفی به نظر میرسد. این تکنیک به مهاجمان اجازه میدهد تا با تغییر نام درایور در هر حمله، شناسایی آن را برای سیستمهای امنیتی دشوارتر کنند.

شکل ۵: کارکردها (Functions) در این ابزار

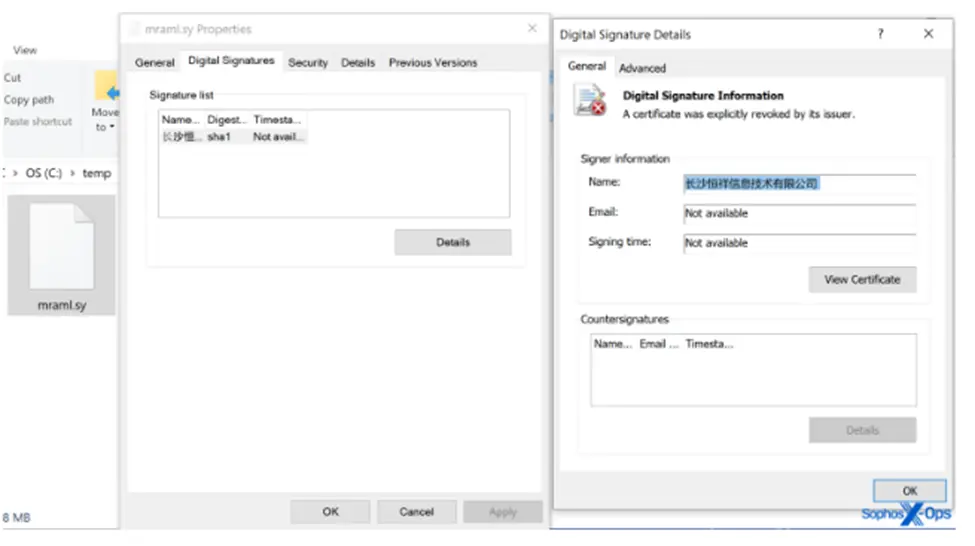

عملکرد این ابزار مخرب به شدت به حضور فایل درایور (.sys) وابسته است. طبق گزارش سوفوس، اگر این فایل درایور در سیستم موجود نباشد، فایل اجرایی اصلی از ادامه کار باز میایستد و خطای “Failed to get device” را نمایش میدهد. اما بخش نگرانکنندهتر ماجرا، جعل هویت این درایور است. محققان مینویسند: فایل .sys که ما بازیابی کردیم، دارای اطلاعات نسخه فایل (file version information) کاملاً جعلی بود. این فایل تظاهر میکرد که یک درایور معتبر متعلق به CrowdStrike Falcon Sensor است، در حالی که در واقع توسط یک شرکت چینی به نام Changsha Hengxiang Information Technology Co., Ltd امضا شده بود.

این موضوع نشان میدهد که مهاجمان نه تنها از ابزارهای قانونی سوءاستفاده میکنند، بلکه با جعل هویت محصولات امنیتی معتبر و استفاده از گواهینامههای دیجیتال دزدیده شده، تلاش میکنند تا فعالیتهای خود را کاملاً قانونی و موجه جلوه دهند.

شکل ۶: جزئیات امضای دیجیتال (digital signature) نشان میدهد که این امضا به دلیل سوءاستفاده، شناسایی و باطل شده است.

شکل ۷: این گواهینامه (certificate) باطل شده و از سال ۲۰۱۶ فاقد اعتبار است.

این گزارش، نشان میدهد که همکاری و تبادل ابزارهای پیشرفته میان گروههای باجافزاری، موجب افزایش سطح تهدیدات سایبری شده است. این روند بیانگر تحول چشمگیر در تاکتیکهای مهاجمان بوده و بر ضرورت بهروزرسانی مستمر راهکارهای امنیتی و تقویت هوشیاری سازمانها برای مقابله مؤثر با تهدیدات پیچیده تأکید دارد.