جایزه لیدری استراتژی رقابتی سال ۲۰۲۳ به شرکت سوفوس اختصاص یافت.

1402/06/29

شرکت بیتدیفندر نشان Gartner Peer Insights Customers’ Choice را از مؤسسه گارتنردریافت کرد.

1402/07/09

بدافزار جدید مخفیانه و ماژولار Deadglyph که برای حمله به سازمانهای دولتی استفاده میشود

Site Admin 0

یک بدافزار جدید و پیچیده backdoor به نام “Deadglyph” در یک حمله جاسوسی سایبری علیه یک سازمان دولتی در خاورمیانه مورداستفاده قرار گرفت.

بدافزار Deadglyph به Stealth Falcon APT، یک گروه هک دولتی از امارات متحده عربی (امارات متحده عربی) نسبت داده میشود.

این گروه هکر تقریباً یک دهه است که به دلیل هدف قرار دادن فعالان، روزنامهنگاران و مخالفان شناختهشده است.

در گزارش جدیدی که در کنفرانس امنیت سایبری LABScon منتشر شد، محقق ESET، Filip Jurčacko، تجزیهوتحلیل بدافزار ماژولار جدید و نحوه آلوده کردن آن به دستگاههای ویندوز را به اشتراک میگذارد.

حملات Deadglyph

ESET اطلاعاتی در مورد ابزار آلودگی اولیه ندارد، اما گمان میرود که از یک فایل اجرایی مخرب، احتمالاً یک نصب کننده برنامه، استفادهشده است.

بااینحال، ESET بیشتر اجزای زنجیره آلودگی را به دست آورد تا تصویری از نحوه عملکرد بدافزار و تلاش برای فرار از شناسایی ترسیم کند.

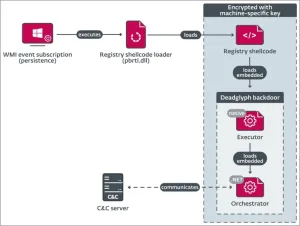

زنجیره بارگذاری Deadglyph با یک بازکننده پوسته کد رجیستری (DLL) آغاز میشود که کد را از رجیستری ویندوز استخراج میکند تا مؤلفه Executor (x64) را بارگیری کند، که بهنوبه خود مؤلفه Orchestrator (.NET) را بارگذاری میکند.

فقط جزء اولیه روی دیسک سیستم در معرض خطر بهعنوان یک فایل DLL وجود دارد که احتمال شناسایی را به حداقل میرساند.

ESET میگوید که بار گذار پوسته کد را از رجیستری ویندوز بارگیری میکند، که برای چالشبرانگیزتر کردن تحلیل رمزگذاری شده است.

همانطور که مؤلفه DLL در سیستم فایل ذخیره میشود، احتمال شناسایی آن بیشتر است. به همین دلیل، عوامل تهدید از حمله homoglyph با استفاده از کاراکترهای Greek یونانی و Cyrillic برای تقلب در منبع VERSIONINFO استفاده کردند تا بهعنوان اطلاعات مایکروسافت ظاهرشده و بهعنوان یک فایل ویندوز معتبر به نظر برسند.

گزارش ESET توضیح میدهد: «ما یک حمله homoglyph مشابه شرکت مایکروسافت را در منبع VERSIONINFO این و سایر اجزای PE مشاهده کردیم.

«این روش از نویسههای unicode متمایز استفاده میکند که ازنظر بصری مشابه به نظر میرسند، اما در این مورد با نویسههای اصلی یکسان نیستند، بهویژه حرف بزرگ یونانی San (U+03FA, Ϻ) و حرف کوچک Cyrillic O (U+043E, о) در Ϻicrоsоft. شرکت.

مؤلفه Executor پیکربندیهای رمزگذاری شده با AES را برای backdoor بارگیری میکند، زمان اجرا.NET را روی سیستم راهاندازی میکند، بخش NET، backdoor را بارگیری میکند و بهعنوان کتابخانه آن عمل میکند.

درنهایت، Orchestrator مسئول ارتباطات سرور فرماندهی و کنترل (C2) است که از دو ماژول برای کار، “Timer” و “Network” استفاده میکند.

اگر backdoor نتواند پس از مدتی مشخص با سرور C2 ارتباط برقرار کند، مکانیزم حذف خود را برای جلوگیری از تجزیهوتحلیل آن توسط محققان و کارشناسان امنیت سایبری راهاندازی میکند.

یک بدافزار ماژولار

بدافزار Deadglyph ماژولار است، به این معنی که ماژولهای جدیدی را از C2 دانلود میکند که حاوی کدهای پوسته متفاوتی هستند تا توسط مؤلفه Executor اجرا شوند.

استفاده از یک رویکرد ماژولار به عوامل تهدید اجازه میدهد تا ماژولهای جدیدی را در صورت لزوم برای سفارشی کردن حملات ایجاد کنند، که سپس میتوانند برای انجام عملکردهای مخرب اضافی به قربانیان منتقل شوند.

این ماژولها دارای Windows و API های Executor سفارشی هستند که دومی ۳۹ عملکرد را ارائه میکند که انجام عملیات فایل، بارگذاری فایلهای اجرایی، دسترسی به جعل رمز و انجام رمزگذاری و hash کردن را ممکن میسازد.

ESET بر این باور است که ۹ تا ۱۴ ماژول مختلف وجود دارد، اما تنها میتواند سه ماژول را به دست آورد: یک سازنده فرآیند، یک جمعآوری اطلاعات و یک file reader.

گردآورنده اطلاعات از queries WMI برای تغذیه Orchestrator با اطلاعات زیر در مورد سیستم در معرض خطر استفاده میکند:

سیستمعامل

کارتهای شبکه

نرمافزار نصبشده

درایوها

خدمات

فرآیندها

کاربران

متغیرهای محیطی

نرمافزار امنیتی

Process creator ابزاری برای اجرای دستور است که دستورات مشخصشده را بهعنوان یک فرآیند جدید اجرا میکند و نتیجه را به Orchestrator میدهد.

ماژول file reader محتوای فایلها را میخواند و آن را به Orchestrator ارسال میکند، درحالیکه به اپراتورها این امکان را میدهد که فایل را پس از خواندن حذف کنند.

اگرچه ESET تنها توانست تنها کسری از قابلیتهای بدافزار را آشکار کند، اما واضح است که Deadglyph Stealth Falcon یک تهدید بزرگ است.

بدون اطلاعات دقیق در مورد آلودگی اولیه، ارائه استراتژیهای دفاعی خاص در برابر بدافزار غیرممکن است.

در حال حاضر، مدافعان میتوانند به IoC های موجود منتشر شده در گزارش اعتماد کنند.