Kaspersky - کسپرسکی

کسپرسکی، یکی از شرکتهای پیشرو در حوزه امنیت سایبری و توسعه نرمافزارهای آنتیویروس، در سال ۱۹۹۷ توسط یوجین کسپرسکی تأسیس شد. این شرکت روسی با بهرهگیری از فناوریهای نوین و پیشرفته، راهکارهای متنوعی را برای محافظت در برابر تهدیدات سایبری ارائه میدهد. محصولات کسپرسکی طیف گستردهای از کاربران، از مشتریان خانگی گرفته تا سازمانها و شرکتهای بزرگ را پوشش میدهد. در ادامه، به معرفی مهمترین محصولات این شرکت در دو بخش خانگی و سازمانی خواهیم پرداخت.

شرکت کسپرسکی به عنوان یکی از پیشگامان صنعت امنیت سایبری، تمرکز ویژهای بر روی تأمین امنیت برای سازمانها و کسبوکارها دارد. در دنیای امروز که تهدیدات سایبری به طور روزافزونی در حال افزایش هستند، نیاز به راهکارهای امنیتی جامع و مؤثر برای حفاظت از دادهها و زیرساختهای سازمانی به یک ضرورت تبدیل شده است. این شرکت با بهرهگیری از فناوریهای پیشرفته و تحلیلهای دقیق، مجموعهای از راهکارهای امنیتی را توسعه داده است که به کسبوکارها کمک میکند تا در برابر تهدیدات پیچیده و متنوعی که هر روز با آنها مواجه هستند، مقاومتر شوند.

محصولات کسپرسکی با رویکردی یکپارچه و مدرن، امنیت را در تمام سطوح کسبوکار تضمین میکنند. این محصولات شامل ابزارهایی برای حفاظت از دستگاههای مختلف، امنیت شبکه، مدیریت تهدیدات و حفاظت از دادههای حساس هستند. از سوی دیگر، محصولات این کمپانی به سازمانها این امکان را میدهد که با استفاده از خدمات مدیریتی، امنیت سایبری خود را به صورت مداوم زیر نظر داشته باشند و در صورت بروز هر گونه مشکل، سریعاً اقدام کنند. به طور کلی، این شرکت به عنوان یک شریک قابل اعتماد برای کسبوکارها، هدف خود را در تأمین امنیت و آرامش خاطر برای آنها قرار داده و به آنها کمک میکند تا با اطمینان بیشتری در دنیای دیجیتال فعالیت کنند و از فرصتهای موجود بهرهبرداری نمایند.

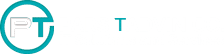

آنتی ویروس کسپرسکی ۱۰۰٪ حفاظت در برابر باجافزارها را ارائه میدهد.

بر اساس ارزیابی اخیر AV-TEST، محصولات این شرکت کارایی ۱۰۰٪ در برابر حملات باجافزاری را نشان داد. در نتیجه سه سناریو مختلف و ۱۱۳ نمونه حمله، این محصول حتی یک فایل کاربری را از دست نداد و ۱۰ حمله امنیت سایبری مختلف را پشت سر گذاشت.

روزانه میلیونها نفر از محصولات کسپرسکی استفاده میکنند. در طی بیش از دو دهه فعالیت، محصولات این شرکت با ارائه راهکارهای امنیتی قوی و مؤثر توانسته شهرتی معتبر به دست آورد و اعتماد کاربرانش را جلب کند. این شرکت به عملکرد مداوم خود در مقابله با تهدیدات سایبری افتخار میکند و دلایلی متعدد برای این اعتماد وجود دارد. نخست، محصولات کسپرسکی به دلیل نرخ بالای شناسایی تهدیدات شناختهشدهاند. سازمانهای معتبر آزمایش مستقل، مانند AV-TEST و AV-Comparatives، همواره محصولات این شرکت را در زمره برترینهای صنعت امنیت سایبری قرار میدهند.

در سال ۲۰۲۳، آزمونهای AV-Comparatives نشان داد که محصولات و آنتی ویروس های این کمپانی با نرخ محافظت ۹۹.۹۶٪ عملکردی قابل توجه دارد. این نتایج به کاربران اطمینان میدهد که انتخاب محصولات این شرکت گزینهای ایمن و قابل اعتماد است. یکی دیگر از عوامل اصلی اعتماد کاربران به محصولات این شرکت، تعهد آن به حریم خصوصی و امنیت دادهها است. یکی از عوامل موفقیت این سازمان، سرمایهگذاری زودهنگام آن بر تحقیق و توسعه بوده است که باعث شده محصولات این شرکت در برابر تهدیدات متنوع و نوظهور همواره آماده باشند. حدود نیمی از کارکنان این شرکت، متخصصان تحقیق و توسعه هستند که در بهبود محصولات و تجربه کاربری نقش اساسی دارند و باعث میشوند که این شرکت در فناوریهای نوین پیشرو باشد.محصولات کسپرسکی با فناوریهای پیشرفته و راهکارهای امنیتی چندلایه، انتخابی ایدهآل برای محافظت از کسبوکارها و کاربران خانگی در برابر تهدیدات سایبری است. این محصولات با شناسایی و خنثیسازی طیف گستردهای از تهدیدات، امنیت دستگاهها، شبکهها و دادههای شما را تضمین میکنند. شرکت پارس تدوین به عنوان نماینده رسمی آنتی ویروس کسپرسکی، امکان دسترسی به این راهکارهای امنیتی را فراهم کرده و شرایطی را ایجاد میکند که کاربران بتوانند با اطمینان در فضای دیجیتال فعالیت کنند.

محصولات سازمانی کسپرسکی راهحلی قدرتمند برای حفاظت جامع از امنیت دیجیتال کسبوکارها ارائه میدهند. این محصولات با بهرهگیری از فناوریهای پیشرفته و رویکردی چندلایه به محافظت از دادهها، شبکهها و زیرساختهای مهم سازمانی کمک میکنند و امکان شناسایی و مقابلهی سریع با تهدیدات پیچیده را فراهم میسازند. با استفاده از راهکارهای کسپرسکی، سازمانها میتوانند امنیتی پایدار و موثر را تجربه کنند و از داراییهای دیجیتال خود در برابر حملات سایبری محافظت کنند. محصولات سازمانی کسپرسکی شامل موارد زیر است:

Advanced Security

Intermediate Security

Essential Security

Kaspersky Next XDR Expert

File, Web, and Mail Threat Protection

Ransomware Protection

Vulnerability Scan & Patch Management

Cloud Discovery & Protection

Endpoint Detection & Response

Cybersecurity Training for IT

Advanced EDR Capabilities

Enhanced XDR Capabilities

Kaspersky Next EDR Optimum

File, Web, and Mail Threat Protection

Ransomware Protection

Vulnerability Scan & Patch Management

Cloud Discovery & Protection

Endpoint Detection & Response

Cybersecurity Training for IT

Kaspersky Next EDR Foundations

File, Web, and Mail Threat Protection

Ransomware Protection

Vulnerability Scan

Cloud Discovery

Root Cause Analysis

چرا محصولات Kaspersky امن هستند؟

تیم Kaspersky طیف گستردهای از محصولات را متناسب با نیازهای مختلف کاربران ارائه میدهد، از راهحلهای آنتیویروس فردی تا مجموعههای امنیتی جامع برای سازمانهای بزرگ. محصولات این شرکت حفاظت چندلایه قوی در برابر تهدیدات مختلف از جمله بدافزارها، باجافزارها، حملات فیشینگ و … فراهم میکنند.

تهدیدات سایبری دائماً در حال تکامل هستند، بنابراین این شرکت، اطمینان میدهد که محصولاتش همیشه به روز هستند. به روزرسانیهای منظم، جدیدترین اصلاحات امنیتی و تعاریف تهدیدات را به کاربران ارائه میدهند و در برابر تهدیدات جدید و در حال ظهور سطح بالایی از محافظت را فراهم میکنند.

کسپرسکی از فناوریهای پیشرفتهای مانند یادگیری ماشین و هوش مصنوعی برای شناسایی و مقابله با تهدیدات در لحظه استفاده میکند. شبکه جامع اطلاعات تهدید این شرکت حجم زیادی از دادهها را تحلیل میکند تا به سرعت تهدیدات جدید را برای مشتریان فردی و سازمانی شناسایی کند.

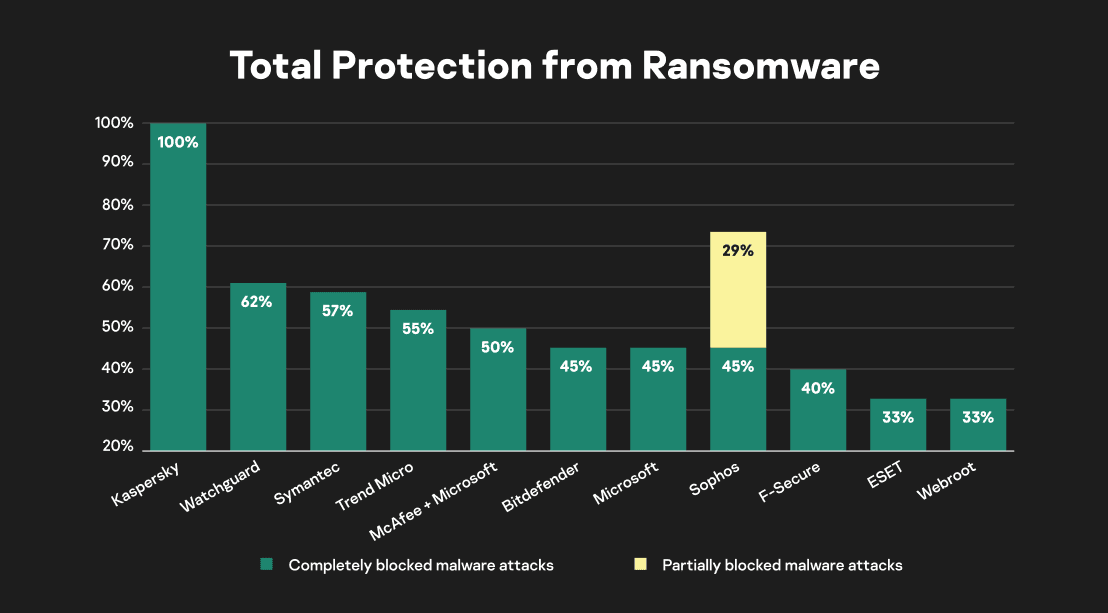

جوایز Kaspersky

محصولات کسپرسکی به طور منظم توسط کارشناسان مستقل ارزیابی میشوند و جوایز متعددی در صنعت کسب کردهاند، همچنین از سوی تحلیلگران برجسته صنعت مورد شناسایی قرار گرفتهاند. نتایج تستهای مستقل قابل اندازهگیری در شاخصهای عمومی TOP3 در نظر گرفته میشوند. محصولات این کمپانی به دلیل ارائه راهکارهای امنیتی مؤثر، جوایز و تقدیرنامههای متعددی از سازمانهای مستقل و بینالمللی دریافت کرده است. این شرکت همچنین بهعنوان یکی از بزرگترین ارائهدهندگان خدمات امنیت سایبری با بیش از ۴۰۰ میلیون کاربر و ۲۲۰,۰۰۰ مشتری شرکتی در سراسر جهان شناخته میشود.

برقراری امنیت جهانی با محصولات Kaspersky

متخصصان این کمپانی معتقدند که همکاری بهترین راه برای ساختن جهانی امنتر و مقابله با تهدیدات مجرمان سایبری است. این شرکت اطلاعات و یافتههای فنی خود را با جامعه امنیت جهانی به اشتراک میگذارد و به همکاری با فروشندگان جهانی امنیت IT، سازمانهای بینالمللی و آژانسهای اجرای قانون در سطح ملی و منطقهای افتخار میکند.

دنیای دیجیتال امروزی به سرعت در حال تغییر و تحول است و برای حفظ امنیت در این فضا، خرید لایسنس محصولات کسپرسکی میتواند یک انتخاب هوشمندانه باشد. با این لایسنس، شما به قدرت و فناوری های پیشرفته محصولات این شرکت دسترسی پیدا میکنید که در حفاظت از دادهها و حریم خصوصی شما نقش بسزایی دارد. تصور کنید که در دنیای آنلاین بدون نگرانی از ویروسها، بدافزارها و حملات سایبری مرور کنید. این شرکت با ابزارهای هوشمند خود به شما این امکان را میدهد که به راحتی به فعالیتهای آنلاین خود ادامه دهید و از تجربهای امن و آرامشبخش لذت ببرید. با خرید لایسنس محصولات کسپرسکی، نه تنها امنیت سیستمهای خود را تأمین میکنید، بلکه به یک شبکه پشتیبانی قدرتمند نیز ملحق میشوید که همواره آماده کمک به شماست.

کسپرسکی با ارائه راهکارهای امنیتی خانگی به حفاظت از دستگاههای کاربران در برابر تهدیدات سایبری کمک میکند. این نرمافزارها با تکیه بر فناوریهای پیشرفته، بهطور پیوسته فعالیتهای مشکوک را شناسایی کرده و از نفوذ بدافزارها و حملات فیشینگ جلوگیری میکنند. امکاناتی مانند حفاظت از حریم خصوصی و مدیریت رمزهای عبور به کاربران این امکان را میدهد که سطح امنیت خود را افزایش دهند و با اطمینان بیشتری از دستگاههایشان استفاده کنند. برخی افراد به اشتباه گمان میکنند که کسپرسکی تنها محصولات سازمانی ارائه میدهد و تمرکزش بر روی شرکتها و سازمانهای بزرگ است. اما واقعیت این است که این شرکت با تولید محصولات خانگی نیز به امنیت سایبری خانوادهها اهمیت ویژهای میدهد. آنتیویروس کسپرسکی با ویژگیهای پیشرفتهای مانند حفاظت در برابر بدافزارها، فیشینگ و تهدیدات آنلاین، تجربهای امن برای کاربران خانگی فراهم میکند. این محصولات نه تنها امنیت دادههای شخصی را تأمین میکنند، بلکه از حریم خصوصی کاربران در دنیای دیجیتال نیز محافظت میکنند. خرید لایسنس کسپرسکی، چه برای استفاده خانگی و چه برای سازمانی، شما را به دنیایی از امکانات و خدمات بینظیر این برند معتبر میبرد. این نرمافزار با بهینهسازی عملکرد سیستم، سرعت و کارایی دستگاههای شما را افزایش میدهد و به شما این امکان را میدهد که بدون هیچ نگرانی به فعالیتهای آنلاین خود ادامه دهید.

محصولات خانگی کسپرسکی: محافظت در سه سطح استاندارد، پلاس و پریمیوم

کسپرسکی برای کاربران خانگی سه نسخه از محصولات امنیتی خود را ارائه میدهد: کسپرسکی استاندارد، کسپرسکی پلاس وکسپرسکی پریمیوم. هرکدام از این نسخهها با توجه به نیازهای مختلف کاربران طراحی شدهاند و طیفی از امکانات امنیتی را شامل میشوند. نسخه استاندارد محافظت پایهای را فراهم میکند، نسخه پلاس امکانات بیشتری از جمله حفاظت از حریم خصوصی و مدیریت رمز عبور ارائه میدهد، و نسخه پریمیوم با اضافه کردن ویژگیهایی نظیر مشاوره امنیتی تخصصی و Kaspersky Safe Kids، سطح کاملی از امنیت را به کاربران خود عرضه میکند.

Premium Plan

Plus Plan

Standard Plan

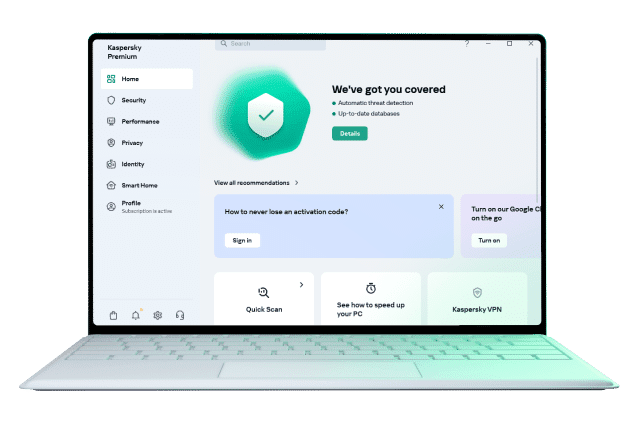

Kaspersky Premium

Kaspersky Plus

Kaspersky Standard

چرا کسپرسکی را انتخاب کنیم؟

محافظت کامل

هر طرح کسپرسکی با بهرهگیری از فناوری هوش مصنوعی پیشرفته، هر نوع تهدید آنلاین (حتی مواردی که پیش از این مشاهده نشدهاند) را شناسایی و متوقف میکند. هر بار که به اینترنت متصل میشوید، کسپرسکی موارد زیر را کنترل میکند:

– محصولات خانگی Kaspersky حریم خصوصی شما را با مسدود کردن تلاشهای غیرمجاز برای دسترسی به وبکم یا ردیابی فعالیتتان در وبسایتها، محافظت میکند.

– پرداختهای شما را هنگام خرید یا بانکداری آنلاین در یک مرورگر امن و مقاوم در برابر هکرها ایمن میکند.

– از ورود افراد غیرمجاز به شبکهتان جلوگیری کرده و بررسی میکنند که وبسایتها و ایمیلها برای باز کردن امن هستند یا خیر.

حفظ عملکرد مناسب دستگاهها

کسپرسکی به گونهای طراحی شده که عملکرد مناسب دستگاهها را حفظ کند. این نرمافزار امنیتی به طور خودکار و بدون ایجاد مزاحمت در پسزمینه کار میکند و در عین حال از منابع حداقلی سیستم استفاده میکند و حداکثر حفاظت را ارائه میدهد. به طور کلی، نسخههای استاندارد، پلاس و پرمیوم همیشه امتیازات بالایی در نقدهای مستقل کسب کردهاند.

به علاوه، شما میتوانید:

– محافظت خود را با انتخاب اجزای موردنظر برای نصب، شخصیسازی کرده و در صورت تغییر نظر، آنها را غیرفعال کنید.

– برنامههای اسکن آنتیویروس را زمانی که از کامپیوتر استفاده نمیکنید، تنظیم کنید.

عدم ایجاد مزاحمت

نرمافزارهای آنتیویروس در سالهای اخیر به دلیل ایجاد مزاحمت تقریباً به اندازه بدافزارهایی که قرار است از آنها محافظت کنند، مورد انتقاد قرار گرفتهاند. اما کسپرسکی امنیت را به شکل متفاوتی ارائه میدهد و با استفاده از طرحهای مختلف این نرمافزار، شما میتوانید انتخاب کنید که:

– انتخاب کنید که کدام اعلانها (در صورت وجود) را از نرمافزار دریافت کنید.

– تمام به روزرسانیها و اعلانها را هنگام کار یا بازی با یک تنظیم ساده متوقف کنید.

کسپرسکی برنده «محصول سال» شد.

کسپرسکی در آزمایشگاه اروپایی معتبر AV-Comparatives که یکی از پیشروان تستهای امنیتی است، پس از کسب امتیاز بالاتر از ۱۴ رقیب در مجموعهای از آزمایشهای سخت، جایزه برتر را کسب کرده است. این جایزه به دلیل نتایج برجسته در زمینههای شناسایی بدافزار، پیشگیری از حملات هدفمند و تأثیر مثبت بر عملکرد سیستم به Kaspersky تعلق گرفت.

دستگاههای شخصی خود را با نسخه Kaspersky Premium ایمن کنید.

از زندگی دیجیتال خود با بهترین نرمافزار امنیتی محافظت کنید. با استفاده از آنتیویروسی که جوایز متعددی را کسب کرده است، حریم خصوصی و هویت خود را حفظ کنید و همچنین عملکرد دستگاه خود را افزایش دهید. این برنامه شامل مدیریت رمز عبور، پشتیبانی از راه دور فناوری اطلاعات و امکانات دیگر نیز میباشد.

اگر به محافظت اساسی از دستگاههای خود نیاز دارید، گزینههای متعددی در دسترس شماست که میتواند نیازهای اولیه شما را برآورده کند. این برنامهها شامل ابزارهای اساسی برای شناسایی و حذف ویروسها، نرمافزارهای مخرب و تهدیدات امنیتی هستند. با نصب این محصولات، میتوانید مطمئن باشید که دستگاههای شما در برابر حملات سایبری ایمن خواهند بود و دادههای شخصیتان محافظت میشود. اما اگر شما یا اعضای خانوادهتان به حمایت جامعتری نیاز دارید، کسپرسکی برنامههای کاملتری را ارائه میدهد که به طور خاص برای حفاظت از چندین دستگاه و کاربر طراحی شدهاند. این برنامهها شامل امکاناتی چون فایروال، نظارت بر فعالیتهای آنلاین و محافظت از هویت دیجیتال هستند. با استفاده از این محصولات، میتوانید به راحتی از دستگاههای مختلف خود استفاده کنید و به امنیت آنلاین خود اطمینان داشته باشید. یکی از ویژگیهای منحصر به فرد محصولات خانگی این شرکت، امکان مدیریت خانواده و نظارت بر فعالیتهای آنلاین اعضای خانواده است. این قابلیت به والدین این امکان را میدهد که بر استفاده فرزندان خود از اینترنت نظارت داشته باشند و آنها را در برابر محتواهای نامناسب و خطرناک محافظت کنند. این نوع نظارت و مدیریت به ویژه برای خانوادههایی که فرزندان کوچکتری دارند، اهمیت بالایی دارد. علاوه بر این، محصولات این شرکت به کاربران این امکان را میدهد که به راحتی رمزهای عبور خود را مدیریت کنند و از اطلاعات شخصی خود در برابر سرقت و سوءاستفادههای احتمالی محافظت کنند. این ویژگی به شما کمک میکند تا در دنیای دیجیتال، امنیت و حریم خصوصی خود را حفظ کنید و از دسترسیهای غیرمجاز جلوگیری نمایید. در نهایت، با استفاده از محصولات خانگی کسپرسکی، شما نه تنها از دستگاههای خود در برابر تهدیدات سایبری محافظت میکنید، بلکه یک تجربه دیجیتال امن و بیدغدغه را برای خود و خانوادهتان فراهم میآورید. این شرکت با ارائهی محصولات خود به شما این امکان را میدهد که با اطمینان و آرامش، از دنیای دیجیتال بهرهبرداری کنید و زندگی آنلاین خود را به بهترین شکل تجربه نمایید.

بیشترین آزمایش و بیشترین جوایز

در سال گذشته، محصولات کسپرسکی در ۱۰۰ آزمون مقایسهای مستقل شرکت کردند و ۹۳ جایزهی رتبه اول را کسب کردند.

محصولات کسپرسکی از بیش از ۴۰۰ میلیون نفر و ۲۲۰,۰۰۰ شرکت در سرتاسر جهان محافظت میکنند .از سال ۱۹۹۷، این شرکت اطلاعات امنیتی پیشرفته خود را به محافظت واقعی تبدیل کردهاست، به طوری که ایمنی مشتریان را تضمین کرده و به آنها این اعتماد را میدهد که از فناوریهای حفاظتی Kaspersky در زندگی شخصی و کسب و کار خود استفاده کنند. این شرکت به طور منظم کارایی فناوریهای خود را در آزمونهای مستقل قابل اندازهگیری ارزیابی میکند تا کیفیت آنها را در برابر تهدیدات مدرن کنترل کنند. نتایج این ارزیابیها در معیارهای عمومی TOP3 لحاظ میشود.

کسپرسکی کار خود را با هدف محافظت از افراد و کسبوکارها در برابر تهدیدات سایبری آغاز کرد و اکنون به یکی از نامهای شناختهشده در این صنعت تبدیل شده است. بنیانگذار آن بر این باور است که هر فردی باید بتواند از تهدیدات سایبری در امان باشد. همین اعتقاد، شرکت را به تلاش برای پیشرفت در زمینه امنیت سایبری و نوآوری سوق داده است.

ماموریت ما ساده است: ساختن جهانی امنتر. با انجام این مأموریت، هدف ما تبدیلشدن به رهبر جهانی در امنیت سایبری است. همچنین ما در تلاشیم تا فناوری ها را بهگونهای که فرصتهای ایجاد شده برای همه به عنوان دریچهای برای رشد و پیشرفت بهکار گرفته شود، ایمن کنیم و به سوی دنیایی پر از امکانات بیپایان و آیندهای امنتر گام برداریم.

یوگنی کسپرسکی، مدیرعامل کسپرسکی

متخصصان شرکت کسپرسکی بر این باوراند باید جهانی امنتر بسازند و این امنیت باید بهگونهای باشد که فناوریهای موجود فرصتهای بیپایانی را برای رشد و پیشرفت فراهم کنند. در دنیای امروز، این امنیت تنها به حفاظت از دستگاهها محدود نمیشود، بلکه به ایجاد یک اکوسیستم امن برای همهی ارتباطات فناوری مرتبط است. بنابراین، این کمپانی با ارائه فناوریهای امنیت سایبری قابل اعتماد، به توسعه مفهوم گستردهتری به نام “cyber-immunity” پرداخته است.

ویژگیهای کلیدی محصولات کسپرسکی

File and Email Scanning

کسپرسکی فایلها و ایمیلها را برای محتوای مخرب اسکن میکند تا سیستم شما از ویروسها، جاسوسافزارها و سایر تهدیدات در امان بماند. پیوستهای ایمیل و فایلهای دانلود شده از رایجترین مسیرهای ورود بدافزارها هستند و نیاز به اسکن دقیق دارند.

Web Protection and Safe Browsing

ویژگیهای محافظت وب موجود در آنتی ویروس کسپرسکی به شما کمک میکنند تا هنگام مرور اینترنت، از دسترسی به وبسایتهای خطرناکی که ممکن است قصد دزدیدن اطلاعات شما را داشته یا بدافزار نصب کنند، جلوگیری کنید. اینترنت منبع اصلی تهدیدات سایبری است و محافظت از فعالیتهای مرور شما برای حفظ امنیت آنلاین ضروری است.

Anti-Ransomware Protection

کسپرسکی ابزارهای ویژهای برای محافظت از دادههای شما در برابر باجافزارها و بدافزارهایی که فایلهای شما را قفل میکنند و برای باز کردن آنها پول درخواست میکنند، دارد. حملات باجافزاری میتواند منجر به از دست دادن دادهها و خسارات مالی قابل توجه شوند، بنابراین داشتن محافظت قوی ضروری است.

Real-Time Protection

به طور مداوم سیستم شما را برای شناسایی تهدیدها زیر نظر دارند و بدافزارها را به محض تلاش برای نفوذ، شناسایی و خنثی میکند. این نظارت پیوسته باعث میشود تهدیدات پیش از ایجاد آسیب متوقف شوند و سیستم شما از آلودگیها در امان بماند.

بررسی آنتیویروس کسپرسکی: آیا استفاده از آن در سال ۲۰۲۵ ایمن است؟

کسپرسکی دارای یک اسکنر آنتیویروس خوب و ویژگیهای فراوانی است که میتواند امنیت آنلاین شما را به طور قابل توجهی افزایش دهد. به عنوان مثال، این نرمافزار حفاظت ضد فیشینگ بسیار خوبی ارائه میدهد تا از بازدید از وبسایتهای خطرناک جلوگیری کند، کنترلهای والدینی برای محافظت از فرزندان شما در فضای آنلاین دارد و از داده ها و رمزهای عبور شما در دنیای دیجیتال محافظت میکند.

حفاظت از فیشینگ از روشهای تشخیص چندلایه برای مسدود کردن وبسایتهای مضر استفاده میکند و حالت مرور امن بهخوبی با مرورگرهای محبوب کار میکند. کیبورد روی صفحه و ویژگیهای افزایش امنیت موجود در محصولات کسپرسکی نیز لایههای امنیتی اضافی را به ویژه در برابر کیلاگرها ارائه میدهند. همچنین رابط کاربری این محصولات به گونهای طراحی شده است که کاربران به راحتی و به سرعت به ابزارها و ویژگیهای مختلف امنیتی دسترسی پیدا کنند. این رابط با طراحی بصری جذاب، رنگهای ملایم و آیکونهای واضح، به کاربران این امکان را میدهد که به راحتی به بخشهای مختلف نرمافزار نظیر «اسکن»، «حفاظت»، «تنظیمات» و «گزارشها» دسترسی پیدا کنند.

این شرکت همچنین گزارشهای جامعی درباره وضعیت امنیتی سیستم و فعالیتهای انجام شده ارائه میدهد که شامل اطلاعاتی درباره تهدیدات شناسایی شده و زمان آخرین اسکن میباشد. تنظیمات شخصیسازی نیز به کاربران این امکان را میدهد که ویژگیها را بر اساس نیازهای خود تنظیم کنند. به طور کلی، رابط کاربری محصولات این شرکت با هدف افزایش امنیت و راحتی کاربران، تجربهای مثبت و آسان برای هر سطحی از کاربران فراهم میکند.

نمایندگی کسپرسکی در ایران

شرکت پارس تدوین به عنوان نمایندگی رسمی کسپرسکی در ایران، مجموعهای از محصولات امنیتی این برند جهانی را به مشتریان ارائه میدهد. این شرکت با اخذ نمایندگی رسمی، به کاربران و مشتریان خود امکان دسترسی به آخرین نسخههای آنتی ویروس کسپرسکی شامل محصولات امنیتی خانگی و سازمانی را میدهد. هدف پارس تدوین، ارائه خدمات و پشتیبانی باکیفیت و مطمئن است تا کاربران با آرامش و امنیت در دنیای دیجیتال فعالیت کنند. به عنوان نماینده معتبر کسپرسکی در ایران، پارس تدوین این اطمینان را به مشتریان میدهد که محصولات اورجینال و باکیفیت این شرکت را با لایسنسهای معتبر و قانونی دریافت خواهند کرد. ما اطمینان حاصل میکنیم که مشتریان از تمامی قابلیتهای محصولات این کمپانی بهرهمند شوند و به حفاظت کامل از دادهها و اطلاعات شخصی و سازمانی خود بپردازند. آنتی ویروس کسپرسکی با قدرت و تکنولوژی پیشرفته، تهدیدات سایبری را شناسایی و خنثی میکند و از اطلاعات حساس کاربران محافظت مینماید. با خرید از نمایندگی معتبر محصولات کسپرسکی، کاربران میتوانند به سرعت و به روز از خدمات پشتیبانی حرفهای نیز بهرهمند شوند و از امنیتی پایدار و کامل برخوردار شوند.

Kaspersky؛ تعهد به نوآوری مستمر

این شرکت به طور مداوم در حال توسعه راهکارهای جدیدی برای ارائه حفاظت مؤثر، قابل استفاده و در دسترس است. امنیتی که ارائه میشود به گونهای طراحی شده که بهعنوان یک سپر برای ۴۰۰ میلیون کاربر و ۲۲۰ هزار مشتری شرکتی عمل کند و آنها را در برابر تهدیدات احتمالی یک قدم جلوتر نگه دارد.

تجربه و دانش منحصربه فرد کسپرسکی

در دنیای کنونی که به طور مداوم در حال دیجیتالی شدن و جهانی شدن است، این شرکت به عنوان یکی از پیشگامان فناوری، با ارائه مجموعهای جامع و پیشرفته از راهکارها و خدمات امنیتی به رشد خود ادامه میدهد.

نوآوری و فناوری

کسپرسکی به دلیل نوآوریهای مستمر خود در زمینه فناوری شناخته شده است. این شرکت به طور مداوم بر روی توسعه ابزارهای جدید برای شناسایی و مقابله با تهدیدات سایبری کار میکند. استفاده از فناوریهای پیشرفته مانند هوش مصنوعی و یادگیری ماشین به این سازمان کمک کرده است تا به روزترین و مؤثرترین راهکارها را برای محافظت از کاربران ارائه دهد.

توجه به حریم خصوصی

حفظ حریم خصوصی کاربران و امنیت اطلاعات شخصی آنها از اولویتهای اصلی کسپرسکی است. این شرکت با تأکید بر شفافیت و رعایت اصول اخلاقی در مدیریت دادهها، به دنبال ایجاد یک فضای امن برای کاربران خود است. این کمپانی به طور مداوم در حال تحقیق و توسعه راهکارهایی است که به حفظ حریم خصوصی کمک کند و به کاربران اطمینان دهد که اطلاعات آنها به طور ایمن مدیریت میشود.

دستاوردهای کلیدی Kaspersky در صنعت امنیت سایبری

کسپرسکی با دستاوردهای فراوان خود در صنعت امنیت سایبری، نشان داده است که در این حوزه رهبری و تخصص برجستهای دارد:

- رتبههای برتر در آزمونهای مستقل: محصولات این شرکت همواره در آزمونهای مستقل انجامشده توسط سازمانهایی نظیر AV-TEST و SE Labs در رتبههای بالایی قرار میگیرند. در سال ۲۰۲۳، این محصولات در ۱۰۰ مطالعه مستقل شرکت کردند و در ۹۳ مورد برنده شدند. این رتبههای بالا نشاندهنده نرخ شناسایی برتر و همچنین اثربخشی کلی راهکارهای امنیتی این شرکت است.

- فناوریهای نوآورانه: سرمایهگذاری Kaspersky درزمینه تحقیق و توسعه تضمین میکند که این شرکت همواره محصولاتی سطح بالا ارائه میدهد تا دفاع قوی در برابر تهدیدات سایبری جدید و پیچیده فراهم شود.

- ابتکار شفافیت جهانی : راهاندازی “ابتکار شفافیت جهانی” یک حرکت نوآورانه در صنعت بود. کسپرسکی با انتقال زیرساخت دادههای اصلی خود به سوئیس و فراهمسازی امکان بررسی مستقل کدهای منبع، استانداردهای جدیدی برای شفافیت و اعتماد در حوزه امنیت سایبری تعیین کرده است.

محصولات آنتی ویروس کسپرسکی در بیش از ۲۰۰ کشور مورد استفاده قرار میگیرند. این شرکت با ارائه راهکارهای نوآورانه، امنیت دیجیتال را به سطحی جدید رسانده است. همچنین، بیش از ۲۲۰,۰۰۰ مشتری شرکتی در سرتاسر جهان از خدمات این کمپانی بهرهمند میشوند.

بیش از ۴۰۰ میلیون مشتری در سراسر جهان از محصولات کسپرسکی بهرهمند میشوند. این شرکت همواره در حال نوآوری است و تلاش میکند تا محافظتی مؤثر، کاربرپسند و قابل دسترس ارائه دهد. محصولات این شرکت امنیت دیجیتال شخصیسازیشدهای را با استفاده از هوش مصنوعی، یادگیری ماشین و دیگر فناوریهای پیشرفته فراهم میکنند.

کسپرسکی با بیش از ۲۵ سال تجربه در صنعت امنیت سایبری، به یکی از پیشروان فناوری تبدیل شده است و مجموعهای پیشرفته و جامع از راهکارها و خدمات امنیتی را ارائه میدهد. با پیشرفت مستمر دنیا در زمینهی تکنولوژی، این شرکت تمرکز خود را از «cybersecurity» به مفهوم گستردهتری به نام «cyber-immunity» گسترش داده است.

شرکت پارس تدوین بهعنوان نماینده رسمی کسپرسکی در ایران، ارائهدهنده مجموعه کاملی از محصولات و راهکارهای امنیتی این برند معتبر جهانی برای کاربران خانگی و سازمانی است. کسپرسکی با ارائه راهکارهای پیشرفته در حوزه امنیت سایبری، از جمله آنتیویروس، محافظت از نقاط پایانی، امنیت شبکه و راهکارهای سازمانی، یکی از پیشگامان این صنعت در جهان به شمار میرود. پارس تدوین با تکیه بر دانش فنی و تجربهی حرفهای، تلاش میکند تا امنیت دیجیتال کاربران در ایران را با استانداردهای بینالمللی تأمین و تضمین کند.