معرفی و بررسی Credential Stuffing

2025/02/23

بررسی حملات Cross-Site Request Forgery (CSRF)

2025/03/09

Cross-site Scripting (XSS) چیست؟

حملات Cross-Site Scripting (XSS) یکی از انواع حملات امنیتی در وب است که در آن مهاجمان با سوءاستفاده از آسیبپذیریهای موجود در سایتها یا برنامههای تحت وب، کدهای مخرب را به مرورگر کاربر ارسال میکنند. این کدهای مخرب میتوانند موجب تغییر در رفتار معمول سایتها یا برنامهها شوند و به مهاجم اجازه دهند تا به دادههای حساس کاربران، مانند کوکیها و اطلاعات شخصی آنها دسترسی پیدا کند. در یک حمله XSS، مهاجم میتواند اسکریپتهای خطرناک را به طور غیرمستقیم از طریق ورودیهایی مانند فرمها، نظرات یا پیامهای کاربران وارد کند. هنگامی که این کدها توسط مرورگر کاربر اجرا میشوند، مهاجم میتواند هویت کاربر را به سرقت برده، اقداماتی که کاربر معمولاً انجام میدهد را جایگزین کند و حتی محتوای صفحات وب را تغییر دهد. این حملات معمولاً به دلیل ضعفهایی در کدنویسی و فیلتر نکردن درست دادهها در برنامههای وب رخ میدهند. وبسایتها یا برنامههایی که به کاربران اجازه میدهند محتوای دلخواه خود را ارسال کنند، مانند انجمنهای آنلاین، معمولاً هدف اصلی این نوع حملات هستند.

حملات Cross-site Scripting (XSS) چگونه کار میکنند؟

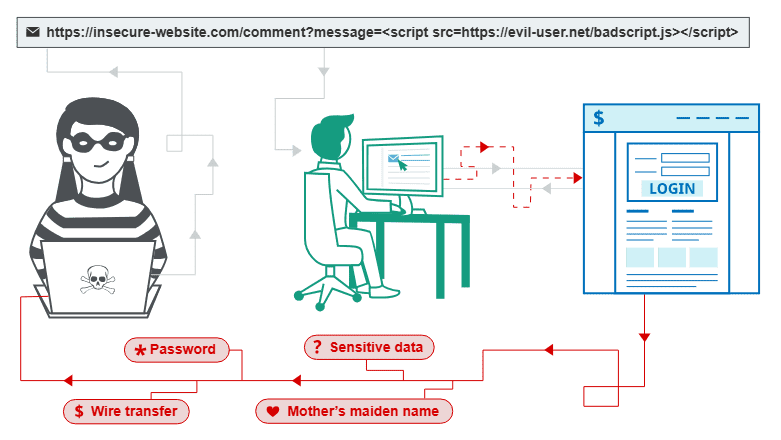

در حملات Cross-Site Scripting (XSS)، مهاجمان ابتدا وبسایتهای آسیبپذیر را شناسایی میکنند و ورودیهایی را که کاربران میتوانند اطلاعات خود را در آنها وارد کنند، مورد هدف قرار میدهند. این ورودیها ممکن است شامل نوار جستجو، فرمهای ورود، یا بخش وارد کردن نظرات باشند. سپس مهاجم کدهای مخرب را در یکی از این ورودیها وارد میکند. این کد معمولاً به زبانهایی مانند HTML یا JavaScript نوشته میشود. کد مخرب به صفحه وبی که نتیجه عملکرد ورودی انتخابشده است (مثلاً نتایج جستجو یا نظر در صفحه نظرات) تزریق میشود. سپس این کد بخشی از همان صفحه وب میشود و آن را به یک صفحه آسیبدیده تبدیل میکند. بسته به نحوه تزریق کد، محتوای مخرب ممکن است حتی در خود صفحه وب قابل مشاهده نباشد، بلکه بهعنوان یک عنصر موقتی فقط در لحظهای که سوءاستفاده اتفاق میافتد، ظاهر شود. این مسئله میتواند باعث شود کاربر فکر کند که وبسایت همچنان امن است، در حالی که در واقع از نظر امنیتی به خطر افتاده است. کاربران ممکن است قربانی این حملات شوند یا از طریق لینکهایی که مهاجمان به آنها ارسال کردهاند وارد صفحات مخرب شوند، یا به طور تصادفی به این صفحات آسیبدیده برخورد کنند. رفتارهای کد مخرب میتواند از یک مزاحمت ساده مانند نمایش تصویر غیرمنتظره گرفته تا اعمال خطرناکتری مانند هدایت کاربر به یک وبسایت مخرب یا دانلود فایلهای آلوده به سیستم کاربر باشد. در بدترین حالت، این حملات میتوانند برای سرقت اطلاعات حساس مانند نام کاربری و رمز عبور کاربران مورد استفاده قرار گیرند.

چرا حملات XSS میتوانند خطرناک باشند؟

حملات XSS (Cross-Site Scripting) معمولاً به اندازه حملاتSQL Injection خطرناک به نظر نمیرسند، اما در واقع میتوانند پیامدهای بسیار جدیتری به همراه داشته باشند. شاید در ابتدا توانایی اجرای کد JavaScript در یک صفحه وب چندان تهدیدآمیز به نظر نرسد، زیرا بیشتر مرورگرهای وب این کدها را در یک محیط کنترلشده اجرا میکنند که دسترسی محدودی به سیستمعامل و فایلهای کاربر دارند. اما زمانی که این کدهای مخرب به درستی استفاده شوند، میتوانند آسیبهای قابل توجهی وارد کنند.

- دسترسی به اطلاعات حساس: کد JavaScript مخرب میتواند باعث شود مهاجم به تمامی اطلاعاتی که در صفحه وب در دسترس است، دسترسی پیدا کند. این اطلاعات شامل کوکیهای ذخیرهشده در مرورگر است که معمولاً برای نگهداری توکنهای نشست (session tokens) استفاده میشود. توکنهای نشست به طور خاص برای شناسایی کاربر در یک وبسایت بهکار میروند و در صورت سرقت آنها، مهاجم میتواند بهراحتی هویت کاربر را جعل کند. اگر یک مهاجم موفق به دسترسی به کوکیهای نشست یک کاربر شود، قادر خواهد بود به تمامی دادههای حساس آن کاربر دسترسی پیدا کند و اقداماتی مانند ارسال درخواستها یا تغییر دادهها بهجای کاربر انجام دهد. این نوع حمله به مهاجم اجازه میدهد که بدون نیاز به وارد کردن اطلاعات ورود، کنترل کامل حساب کاربر را به دست آورد و این میتواند عواقب جدیای مانند سرقت اطلاعات مالی، تغییر تنظیمات حساس حساب کاربری یا سوءاستفاده از دادههای شخصی به همراه داشته باشد.

- تغییرات مخرب در صفحه: JavaScript قادر است به سادگی ساختار صفحه وب (DOM) را تغییر دهد. این تغییرات ممکن است به طور غیرمستقیم به سایت آسیب وارد کنند. گرچه این تغییرات تنها در صفحهای که JavaScript در آن اجرا میشود، رخ میدهند، اما این امکان را فراهم میآورد که به طور پنهانی ظاهر سایت را دستکاری کرده و کاربران را فریب دهد.

- ارسال درخواستهای مخرب: با استفاده از XMLHttpRequest، جاوااسکریپت میتواند درخواستهای HTTP با محتوای دلخواه به مقصدهای مختلف ارسال کند. این قابلیت به مهاجم اجازه میدهد که اطلاعات کاربر را به سرورهای غیرمعتبر ارسال کند.

- دسترسی به منابع حساس: در مرورگرهای مدرن، JavaScript میتواند از APIهای HTML5 استفاده کرده و به منابع حساس مانند موقعیت جغرافیایی کاربر، وبکم، میکروفن و حتی فایلهای خاص کاربر دسترسی پیدا کند. بسیاری از این APIها به تأیید کاربر نیاز دارند، اما مهاجم میتواند با استفاده از تکنیکهای مهندسی اجتماعی این محدودیتها را دور بزند.

ترکیب این قابلیتها با تکنیکهای مهندسی اجتماعی به مهاجمان این امکان را میدهد که حملات پیچیدهتری مانند سرقت کوکیها، planting trojans، keylogging و فیشینگ را اجرا کنند. آسیبپذیریهای XSS میتوانند به سرعت منجر به حملات جدیتری شوند. در نتیجه، این حملات میتوانند تهدیدی جدی برای امنیت کاربران و وبسایتها به شمار بیایند.

تاریخچه Cross-site Scripting (XSS)

تاریخچه حملات Cross-site Scripting (XSS) به اواخر دهه 1990 برمیگردد. در سال 1999، تیم مرکز پاسخگویی به امنیت مایکروسافت (Microsoft Security Response Center) و تیم امنیتی مرورگر اینترنت اکسپلورر، دادههایی از حملات متعدد به وبسایتها جمعآوری کردند. این حملات عمدتاً شامل تزریق تگهای مخرب اسکریپت به صفحات HTML بودند. مهندسان مایکروسافت پس از تجزیه و تحلیل این آسیبپذیری، در سال 2000 نخستین گزارشهای مربوط به آن را منتشر کردند. این گزارشها که به طور مشترک با همکاری CERT تهیه شده بود، برای اولین بار این حمله را با نام “Cross-site Scripting” یا همان XSS معرفی کردند. XSS میتواند تهدیدی برای بسیاری از زبانهای برنامهنویسی باشد، از جمله Flash، ActiveX، JavaScript و VBScript. به ویژه زبان جاوا اسکریپت که به طور مداوم در صفحات وب اجرا میشود، هدف اصلی هکرها قرار میگیرد. این زبان به دلیل ارتباط نزدیک با اکثر مرورگرها، یکی از آسیبپذیرترین نقاط در برابر این نوع حملات است.

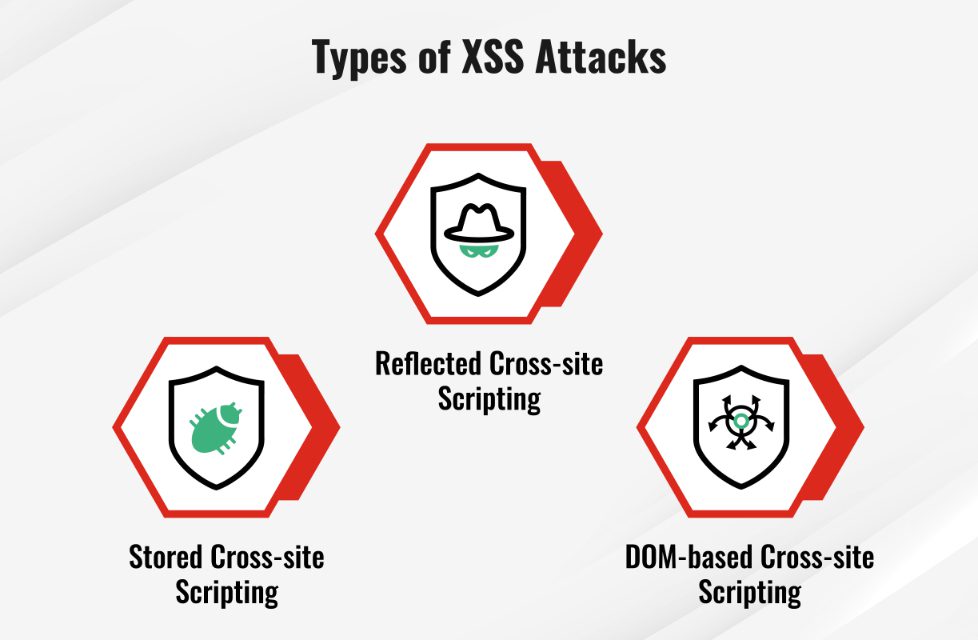

انواع حملات XSS

چندین نوع حمله XSS وجود دارد که هکرها میتوانند از آنها برای سوءاستفاده از آسیبپذیریهای وب استفاده کنند. برخی از رایجترین انواع این حملات شامل reflected XSS، stored XSS و DOM-based XSS هستند.

- Reflected XSS

حمله Reflected XSS یکی از رایجترین و سادهترین انواع حملات XSS است. در این نوع حمله، بار آسیبزننده (payload) باید در یک درخواست ارسالی به سرور وب گنجانده شود. سپس این کد مخرب در پاسخ HTTP که به کاربر باز میگردد، اجرا میشود. به عبارت دیگر، هکر از طریق دستکاری ورودیهای کاربر(مثل پارامترهای URL یا فرمها) کدهای مخرب را به سرور ارسال کرده و این کدها در پاسخ سرور به کاربر نمایش داده میشوند. هکرها از این روش برای فریب قربانیان استفاده میکنند. آنها لینکهای مخرب یا ایمیلهای فیشینگ حاوی این درخواستهای آلوده را ارسال میکنند و قربانیان با کلیک کردن روی این لینکها، درخواست آلوده را به سرور ارسال کرده و کدهای مخرب را در صفحه وب خود مشاهده میکنند. این نوع حمله به دلیل عدم وجود اعتبارسنجی مناسب در سمت سرور، به راحتی میتواند برای سرقت اطلاعات حساس یا انجام حملات دیگر مورد استفاده قرار گیرد.

مثالی از Reflected XSS:

فرض کنید به یک وبسایت مراجعه میکنید و در قسمت جستجوی آن عبارتی را وارد میکنید. این عبارت جستجو سپس در URL نمایش داده شده و مستقیماً روی صفحه وب نیز به کاربر نمایش داده میشود. اگر سایت به درستی ورودیها را بررسی نکرده و بدون اعتبارسنجی، عبارت وارد شده را نمایش دهد، یک مهاجم میتواند از این ضعف استفاده کند و یک URL دستکاریشده حاوی کد مخرب ارسال کند. برای مثال، یک URL به این شکل میتواند نمونهای از چنین حملهای باشد:

<https://example.com/search?q=<script>alert(‘XSS!’);</script>

در صورتی که سایت مستقیماً مقدار q (در اینجا <script>alert(‘XSS!’);</script>) را بدون انجام بررسی لازم نمایش دهد، کد جاوااسکریپت درون آن اجرا میشود و یک پیام هشدار با عنوان “XSS!” به کاربر نمایش داده میشود. این فقط یک مثال ساده و بیضرر است، اما در واقعیت مهاجم میتواند از این آسیبپذیری برای دزدیدن اطلاعات حساس یا حتی تغییر در نحوه عملکرد وبسایت استفاده کند.

- Stored XSS

در حمله Stored cross-site scripting (XSS) مهاجم یک اسکریپت مخرب را بهطور دائمی در سرور ذخیره میکند. برخلاف حملات reflected XSS که فقط یک بار در زمانی که کاربر صفحهای را باز میکند اجرا میشوند، در حمله Stored scripting، اسکریپت بهطور دائم در سرور باقی میماند و هر بار که کاربر به وبسایت آلوده دسترسی پیدا کند، اجرا میشود.

مثالی از Stored XSS:

تصور کنید که در وبسایت شما یک بخش مرتبط با نظرات کاربران وجود دارد که تمامی نظرات را در یک پایگاه داده ذخیره میکند. حالا اگر یکی از کاربران متنی شامل کد زیر وارد کند:

<script>alert(‘XSS!’);</script>

و این کد بدون هیچگونه بررسی یا تدابیر امنیتی در پایگاه داده ذخیره شده و روی صفحه وب نمایش داده شود، هر بار که کاربری به صفحه مراجعه کند، کد اجرا میشود و پیامی با عنوان “XSS!” نمایش داده میشود. این فقط یک مثال ساده و بیضرر است، اما در دنیای واقعی، یک مهاجم میتواند از این آسیبپذیری برای دزدیدن اطلاعات حساس مانند کوکیها یا دادههای ورود کاربران استفاده کند.

- DOM-based XSS

حمله Document Object Model (DOM) نوعی حمله است که در آن مهاجم با دستکاری محتوای صفحات وب، کدهای مخرب را در مرورگر کاربر اجرا میکند. در این حمله، اسکریپتهای مخرب بهطور مستقیم درDOM مرورگر ذخیره میشوند و وقتی کاربر به صفحه آلوده دسترسی پیدا میکند، این کدها بهطور ناخواسته اجرا میشوند. این حمله برخلاف دیگر انواع حملات XSS، اسکریپت را ذخیره نکرده یا به سرور ارسال نمیکند. به عبارت دیگر، فقط مرورگر قربانی در معرض خطر قرار دارد. یکی از ویژگیهای این نوع از حملات، این است که این نوع آسیبپذیریها معمولاً پیچیدهتر از سایر حملات XSS هستند و درک و شناسایی آنها سختتر است. این موضوع باعث میشود که شناسایی و رفع این نوع آسیبپذیریها چالشبرانگیزتر باشد.

مثالی از DOM-based XSS:

فرض کنید شما یک تابع در جاوااسکریپت دارید که یک پیام را از URL میخواند و سپس آن را روی صفحه نمایش میدهد. در این حالت، پارامتر URL به نام msg به صورت ناامن وارد DOM میشود:

const message = new

;URLSearchParams(window.location.search).get(‘msg’)

;document.getElementById(“output”).innerHTML = message

اگر یک مهاجم URL ای مانند این ایجاد کند:

<https://example.com/page?msg=<script>alert(‘DOM XSS!’);</script

کد جاوااسکریپت<script>alert(‘DOM XSS!’);</script> در صفحه ادغام میشود و به محض بارگذاری صفحه، پاپآپی با پیام “DOM XSS!” نمایش داده میشود. این اتفاق بدون اینکه دادهها به سرور برسند، رخ میدهد و تنها در داخل مرورگر انجام میشود.

چگونه از حملات Cross-site Scripting (XSS) جلوگیری کنیم؟

جلوگیری از حملات XSS (Cross-Site Scripting) نیازمند ترکیبی از شیوههای کدنویسی امن، سیاستهای امنیتی دقیق و مکانیزمهای پیشگیرانه برای شناسایی تهدیدات است. در ادامه، چند استراتژی کاربردی برای کاهش خطر آسیبپذیریهای XSS آورده شده است:

- اعتبارسنجی ورودیها:

اعتبارسنجی ورودیها یکی از مهمترین و مؤثرترین روشها برای جلوگیری از حملات XSS (Cross-Site Scripting) است. این فرآیند به معنای بررسی و تأیید صحت دادههایی است که توسط کاربران وارد میشود تا اطمینان حاصل شود که ورودیها با فرمتها، قوانین و استانداردهای مشخص و مجاز مطابقت دارند. این مرحله از اهمیت زیادی برخوردار است چرا که بسیاری از حملات XSS از طریق ورودیهای کاربر به وبسایتها وارد میشوند و به راحتی میتوانند آسیبهای جدی به امنیت سیستم وارد کنند. برای مثال، در فیلدهای فرم که ورودیهایی مانند آدرس ایمیل، شماره تلفن یا نام کاربری را از کاربران دریافت میکنند، باید از اعتبارسنجی دقیق برای اطمینان از صحت دادهها استفاده شود. بهطور خاص، ورودی آدرس ایمیل باید تنها شامل کاراکترهای مجاز و در قالب صحیح ایمیل (مانند[email protected]) باشد. در صورت ورود هر گونه کاراکتر غیرمجاز یا نادرست، سیستم باید از پذیرش آن جلوگیری کند. این فرآیند از دو جنبه حائز اهمیت است: نخست اینکه جلوی ورود دادههای نامعتبر یا غیرمنتظره را میگیرد و دوم اینکه مانع از تزریق کدهای مخرب به فیلدهای ورودی میشود. بسیاری از حملات XSS از طریق فیلدهای ورودی صورت میگیرند، جایی که مهاجم میتواند کدهای JavaScript یا HTML مخرب را وارد کند. اعتبارسنجی دقیق ورودیها این امکان را فراهم میآورد که چنین حملاتی پیش از ورود به سیستم شناسایی و متوقف شوند. در این راستا، روشهای مختلفی مانند استفاده ازRegular Expressions برای بررسی قالب دادهها یا استفاده از Whitelist برای تعیین دادههای مجاز میتواند به کار گرفته شود. بهعلاوه، باید مطمئن شد که تمام ورودیها قبل از پردازش یا ذخیرهسازی در سیستم بهطور کامل اعتبارسنجی شوند.

- کدگذاری خروجیها:

کدگذاری خروجیها یکی از مهمترین تدابیر امنیتی برای جلوگیری از اجرای کدهای مخرب در صفحات وب است. زمانی که دادههای ورودی کاربران در صفحات وب نمایش داده میشوند، باید اطمینان حاصل شود که تمامی کاراکترهای خاص مانند <، >، & و سایر نمادهای مشابه، به معادلهای ایمن HTML خود(مانند < ، > و &) تبدیل شوند. این فرآیند باعث میشود که مرورگرها این کاراکترها را بهعنوان کد اجرایی شناسایی نکرده و آنها را صرفاً بهعنوان متن ساده نمایش دهند. در نتیجه، از اجرای اسکریپتهای مخرب یا حملات تزریق کد جلوگیری میشود و امنیت صفحه وب حفظ میگردد. این روش، به ویژه در برابر حملات Cross-Site Scripting (XSS) که میتواند به تهدیدات امنیتی جدی منجر شود، بسیار موثر است.

- سیاست امنیتی محتوا (CSP):

CSP یک استاندارد امنیتی است که به منظور مقابله با حملات XSS در صفحات وب طراحی شده است. این سیاست با محدود کردن منابع مجاز برای اجرای اسکریپتها، از اجرای کدهای مخرب از منابع غیرمجاز جلوگیری میکند. بهطور خاص، با استفاده از CSP، تنها منابعی که در یک white list مشخص شدهاند، اجازه دارند اسکریپتها را اجرا کنند. این کار از طریق تعیین هدرهای امنیتی خاصی انجام میشود که به توسعهدهندگان این امکان را میدهد دامنههایی را که میتوانند کد اجرایی را فراهم کنند، شفاف و محدود کنند. پیادهسازی دقیق و صحیح این سیاست میتواند بهعنوان یکی از بهترین روشها برای جلوگیری از حملات XSS در نظر گرفته شود و امنیت صفحات وب را بهطور قابل توجهی تقویت کند.

- پردازش و پاکسازی ورودیها(Sanitizing Inputs):

یکی از روشهای اساسی برای جلوگیری از حملات XSS، پاکسازی دقیق و مؤثر تمامی ورودیهای کاربر است. این فرآیند به این معناست که هر ورودی وارد شده از طرف کاربر باید از هر گونه کاراکتر مخرب یا مشکوک پاکسازی یا خنثی شود، تا از تزریق و اجرای کدهای خطرناک جلوگیری به عمل آید. برای انجام این کار، میتوان از کتابخانهها و ابزارهای خاصی که برای فیلترکردن و پاکسازی دادهها طراحی شدهاند، استفاده کرد. همچنین، بسیاری از زبانهای برنامهنویسی توابع داخلی مخصوصی دارند که برای این منظور توسعه یافتهاند. بهعنوان مثال، در زبان PHP میتوان از تابع htmlspecialchars() برای پاکسازی ورودیها استفاده کرد.

- عدم استفاده از Inline JavaScript:

برای کاهش آسیبپذیریها، باید از استفاده از Inline JavaScript که مستقیماً در داخل عناصر HTML نوشته میشود، اجتناب کرد. این اسکریپتها نسبت به حملات XSS بسیار آسیبپذیر هستند، زیرا مهاجمان معمولاً از این روش برای تزریق کدهای مخرب استفاده میکنند. به جای استفاده از اسکریپتهایInline ، بهتر است اسکریپتها را از طریق فایلهای جاوااسکریپت خارجی فراخوانی کرده و از تگهای مربوط به جاوااسکریپت استفاده کنیم. این روش لایههای HTML و جاوااسکریپت را از هم جدا میکند و باعث تقویت امنیت و مدیریت راحتتر کدها میشود.

- آموزش و آگاهی توسعهدهندگان:

یکی از مؤثرترین راهکارها برای جلوگیری از آسیبپذیریهای XSS، ایجاد یک فرهنگ امنیتی قوی در میان توسعهدهندگان است. توسعهدهندگان باید به طور مستمر شیوههای کدنویسی امن را یاد بگیرند و به کار ببرند. این شیوهها شامل اعتبارسنجی دقیق ورودیها، کدگذاری مناسب خروجیها و استفاده درست از کتابخانهها و ابزارهای امنیتی برای پیشگیری از حملات XSS میباشد. برگزاری دورههای آموزشی منظم و کارگاههای تخصصی در زمینه امنیت کدنویسی، میتواند به توسعهدهندگان کمک کند تا مهارتهای لازم را در شناسایی و رفع آسیبپذیریها کسب کنند. علاوه بر این، انجام حسابرسیهای امنیتی و بازبینی منظم کدها به شناسایی نقاط ضعف و رفع آنها پیش از آنکه مورد سوءاستفاده قرار گیرند، کمک قابل توجهی میکند.