ضد پهپاد کسپرسکی

1398/07/30

نفوذ باج افزار از طریق آپدیت

1398/09/07

DarkUniverse حمله هدفمندی که به مدت ۸ سال پنهان ماند

ادمین سایت 0محققان امنیتی کسپرسکی امروز جزئیات فنی در مورد بد افزاری جدید موسوم به DarkUniverse را منتشر کردند که گمان می رود توسط آژانس امنیت ملی ایالات متحده طراحی شده است. این بد افزار بدون اینکه شناسایی شود بین سال های ۲۰۰۹ تا ۲۰۱۷ به آسانی فعالیت خود را ادامه داده است. اثرات این تهدید امنیتی سال گذشته مشاهده شد اما آژانس امنیت ملی از مدت ها قبل از وجود چنین تهدیدی با خبر بوده است.

چارچوب کلی حملات DarkUniverse

در سال ۲۰۱۷ گروهی به نام Shadow Brokers اطلاعاتی را منتشر کرد که گمان می رود مربوط به ابزار امنیت دیجیتال آژانس امنیت ملی(NSA) باشد. در میان آن ها اسکریپتی با عنوان sigs.py وجود دارد که روی سیستم قربانی به دنبال بدافزارهایی می گردد که توسط NSA طراحی و راه اندازی شده اند و هدف از این کار این است که مشخص شود سیستم قربانی قبلا به یکی از این بد افزارها آلوده شده یا خیر. sigs.py در طول پروسه کاری خود به دنبال ۴۴ بد افزار خاص می گردد.

DarkUniverse در سال ۲۰۱۸ توسط محققان امنیتی شرکت کسپرسکی و الگوریتم های پیشرفته این شرکت کشف شد.

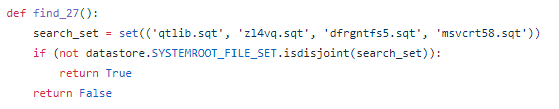

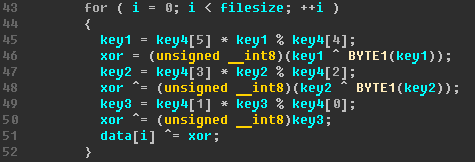

تمامی اجزا در این چارچوب با یک الگوریتم فوق پیشرفته رمزگزاری می شوند که بخشی از آن ر تصویر زیر قابل مشاهده است.

آن ها در گزارشی در ماه اکتبر اعلام کردند “بر اساس ارزیابی های انجام شده DarkUniverse به دلیل کدهای مشترک آن با مجموعه فعالیت های ItaDuke در ارتباط است.”

ItaDuke به عنوان یک بد افزار، از سال ۲۰۱۳ فعالیت خود را آغاز کزده و در ابتدا توسط کسپرسکی و FireEye به عنوان آسیب پذیری مطرح شد و راه های مقابله با آن در یک جزوه به نام zero-day vulnerabilities انتشار یافت.

محققان با بررسی نمونه هایی که در سال ۲۰۱۷ از DarkUniverse به دست آورده بودند اعلام کردند این نمونه جدید با نمونه های به دست آمده در سال ۲۰۰۹ کاملا متفاوت است. بنا به اظهار محققین DarkUniverse دارای ساختاری فوق العاده پیچیده است و به راحتی توانسته در طول سال های گذشته قابلیت های خود را به روز رسانی و مستحکم تر نماید.

DarkUniverse منحصر به فرد برای هر قربانی

DarkUniverse به وسیله ایمیل و پنهان در یک فایل مایکروسافت آفیس برای قربانی ارسال می گردد. معمولا توضیحات آن متن هایی وسوسه کننده هستند تا قربانی با علاقه آن ها را باز نماید. تحقیقات شرکت کسپرسکی نشان می دهد نمونه های این بد افزار تنها اندکی قبل از ارسال، گرد آوری و ایجاد شده اند.

بر روی سیستم قربانیان دو فایل updater.mod and glue30.dll کشف شد که وظیفه برقراری ارتباط با سرور کنترل و ارسال فرمان و قابلیت های keylogging را بر عهده دارند.

برای اینکه این بد افزار موقعیت خود را در سیستم تثبیت کند یک فایل با پسوند .MOD در پوشه startup بارگزاری می نماید تا در زمان ریست شدن سیستم اجرا شود. در صورت بروز مشکل در این فایل، سریعا نسخه سالم جایگزین می شود. از طریق همین سیستم آلوده می توان بر روی سرویس myDrive که یک ذخیره ساز بر پایه پردازش ابری است کدها و ماژول های مخرب را ارسال نمود.

تمامی اجزا در این چارچوب با یک الگوریتم فوق پیشرفته رمزگزاری می شوند این الگوریتم برای هر سیستم آلوده منحصر به فرد می باشد که بخشی از آن در تصویر زیر قابل مشاهده است.

قربانیان حملات

مهاجم می تواند تمامی ماژول های مخرب مورد نیاز را وارد سیستم قربانی نماید و از این فضای ذخیره سازی هم برای جمع آوری اطلاعات و ارسال آن استفاده نماید. برخی ماژول ها قادرند اطلاعات موجود را فیلتر و ایمیل ها را بررسی نمایند و اطلاعات مورد نیاز را سرقت کنند و از آنجایی که کلیه این امور با فعالیت های قربانی کاملا منطبق است این شخص به هیچ وجه متوجه این اتفاق نخواهد شد.

کاربردی ترین ماژول dfrgntfs5.sqt است که وظیفه آن مدیریت و اجرای فرامین ارسالی از سمت سرور مهاجم می باشد. از دیگر قابلیت های آن می توان به گرفتن عکس از صفحه نمایش، تزریق کد به اینترنت اکسپلورر، اسکن شبکه محلی، ورود به سیستم، بارگیری اطلاعات یا تغییر تنظیمات DHCP و DNS و در آخر حذف خود اشاره کرد.

کسپرسکی حدود ۲۰ قربانی را از سازمان های غیرنظامی و نظامی کشف کرد. آن ها از سوریه، ایران، افغانستان، تانزانیا، اتیوپی، سودان، روسیه، بلاروس و امارات متحده عربی هستند.

محققان معتقدند با توجه به ماندگاری DarkUniverse، تعداد قربانیان “بسیار بیشتر است”. توقف فعالیت های DarkUniverse ممکن است با انتشار نرم افزار های محرمانه NSA مرتبط باشد البته این گمان نیز می رود که مهاجم تصمیم گرفته است تا از روش های نوین تری استفاده نماید.